Yeni araştırma, tehdit aktörlerinin güvenliği ihlal edilmiş ana bilgisayarlardan gizli iletişim kanalları oluşturmak ve kalıcı erişimi sürdürmek için Cloudflare Tünellerini kötüye kullandığını ortaya çıkardı.

GuidePoint Security’de kıdemli bir tehdit istihbarat analisti olan Nic Finn, “Cloudflared, işlevsel olarak ngrok’a çok benzer,” dedi. “Ancak Cloudflared, cloudflared üzerinden TCP bağlantısını barındırma yeteneği de dahil olmak üzere ücretsiz olarak çok daha fazla kullanılabilirlik sağlaması bakımından ngrok’tan farklıdır.”

Cloudflare Tunnel için bir komut satırı aracı olan cloudflared, kullanıcıların web sunucusu IP adreslerini gizlemenin yanı sıra hacimsel dağıtılmış hizmet reddi (DDoS) ve kaba kuvvet oturum açma saldırıları.

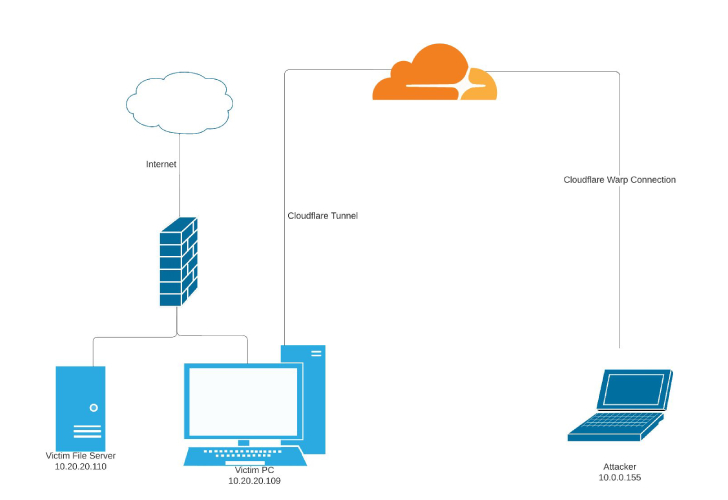

Bu özellik, virüs bulaşmış bir ana bilgisayarda yükseltilmiş erişime sahip bir tehdit aktörü için, kurban makineden tünel oluşturmak için gereken bir belirteç oluşturarak bir dayanak oluşturmak için kazançlı bir yaklaşım sunar.

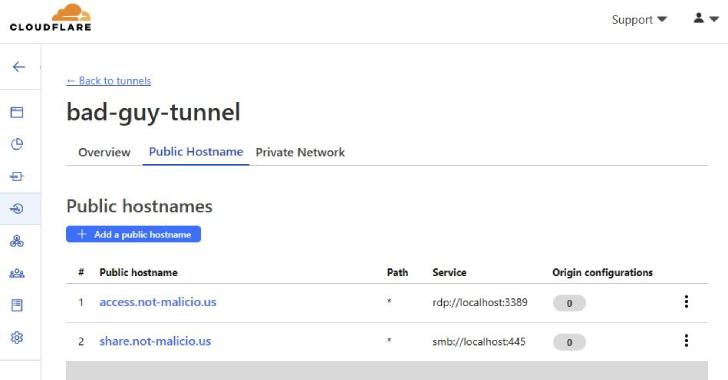

Finn, “Tünel, Cloudflare Dashboard’da yapılandırma değişikliği yapılır yapılmaz güncellenir ve TA’ların yalnızca kurban makinede etkinlik yürütmek istediklerinde işlevselliği etkinleştirmesine ve ardından altyapılarının açığa çıkmasını önlemek için işlevselliği devre dışı bırakmasına izin verir,” diye açıkladı Finn.

“Örneğin TA, RDP bağlantısını etkinleştirebilir, kurban makineden bilgi toplayabilir ve ardından ertesi güne kadar RDP’yi devre dışı bırakabilir, böylece tespit şansını veya bağlantıyı kurmak için kullanılan etki alanını gözlemleme yeteneğini azaltabilir.”

Daha da rahatsız edici bir şekilde, saldırgan tünelin Özel Ağlar işlevinden yararlanarak bir dizi IP adresine (yani, yerel bir ağ içindeki uç noktalara) sanki “tüneli barındıran kurban makineyle fiziksel olarak yan yana yerleştirilmişler” gibi gizlice erişebilir.

Bununla birlikte, teknik zaten vahşi doğada alıcılar buldu. Bu yılın başlarında, Phylum ve Kroll, Python Paket Dizini (PyPI) deposunu hedef alan ve bir Flask web uygulaması aracılığıyla uç noktaya uzaktan erişmek için cloudflared indiren hileli paketlerin gözlemlendiği iki farklı yazılım tedarik zinciri saldırısını detaylandırdı.

Finn, “Cloudflare hizmetlerini yasal olarak kullanan kuruluşlar, potansiyel olarak hizmetlerini belirli veri merkezleriyle sınırlayabilir ve Cloudflare tünelleri gibi belirtilen veri merkezleri dışında herhangi bir yere yönlendiren trafik için algılamalar oluşturabilir” dedi. “Bu yöntem yetkisiz tünellerin saptanmasına yardımcı olabilir.”

Cloudflared’in olası kötüye kullanımını belirlemek için, kuruluşların yürütülebilir dosyayı indirme girişimlerini engellemenin yanı sıra anormal komutları, DNS sorgularını ve giden bağlantıları izlemek için yeterli günlük tutma mekanizmaları uygulamaları önerilir.