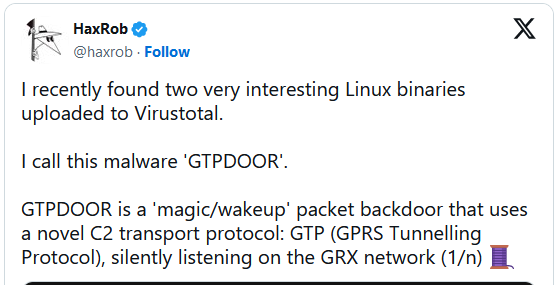

Güvenlik araştırmacısı HaxRob, mobil operatör ağlarında gizli operasyonlar için tasarlanmış, GTPDOOR adında daha önce bilinmeyen bir Linux arka kapısını keşfetti.

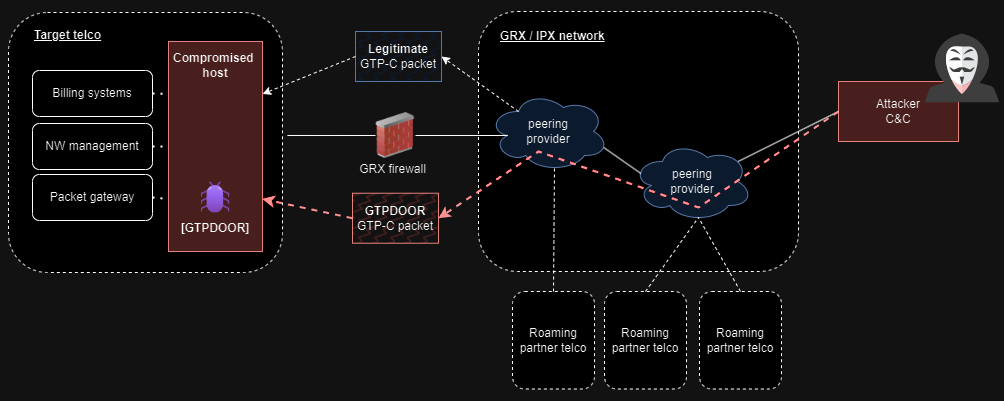

GTPDOOR'un arkasındaki tehdit aktörlerinin, saldırganlara telekomünikasyon çekirdek ağına doğrudan erişim sağlayabilen SGSN, GGSN ve P-GW gibi GPRS dolaşım eXchange'ine (GRX) bitişik sistemleri hedef aldığına inanılıyor.

GRX, farklı coğrafi alanlar ve ağlar arasında veri dolaşım hizmetlerini kolaylaştıran mobil telekomünikasyonun bir bileşenidir. Hizmet Veren GPRS Destek Düğümü (SGSN), Ağ Geçidi GPRS Destek Düğümü (GGSN) ve P-GW (Paket Veri Ağı Ağ Geçidi (4G LTE için), bir mobil operatörün ağ altyapısı içindeki bileşenlerdir ve her biri mobil iletişimde farklı rollere hizmet eder.

SGSN, GGSN ve P-GW ağları kamuya daha açık olduğundan ve IP adresi aralıkları kamuya açık belgelerde listelendiğinden, araştırmacı bunların mobil operatörün ağına ilk erişim sağlamada muhtemel hedef olduğuna inanıyor.

HaxRob, yazısında GTPDOOR'un muhtemelen dünya çapında birden fazla telekomünikasyon şirketini hedef alan istihbarat toplama operasyonlarıyla ünlü 'LightBasin' tehdit grubuna (UNC1945) ait bir araç olduğunu açıkladı.

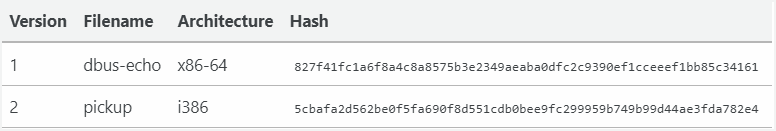

Araştırmacı, 2023'ün sonlarında VirusTotal'a yüklenen arka kapının iki versiyonunu keşfetti; her ikisi de antivirüs motorları tarafından büyük ölçüde fark edilmiyordu. İkili dosyalar çok eski bir Red Hat Linux sürümünü hedef alıyordu, bu da eski bir hedefin göstergesiydi.

Gizli GTPDOOR operasyonu

GTPDOOR, gizli komuta ve kontrol (C2) iletişimleri için GPRS Tünel Protokolü Kontrol Düzlemi'nden (GTP-C) yararlanan, telekomünikasyon ağları için özel olarak tasarlanmış gelişmiş bir arka kapı kötü amaçlı yazılımıdır.

Dolaşımla ilgili sinyalleşme ve kullanıcı düzlemi trafiğinin yönlendirilmesinden ve iletilmesinden sorumlu olan GRX'e bitişik Linux tabanlı sistemlerde dağıtım için tasarlanmıştır.

İletişim için GTP-C'nin kullanılması, GTPDOOR'un yasal ağ trafiğiyle harmanlanmasına ve standart güvenlik çözümleri tarafından izlenmeyen, zaten izin verilen bağlantı noktalarını kullanmasına olanak tanır. Daha fazla gizlilik için GTPDOOR, meşru sistem işlemlerini taklit edecek şekilde işlem adını değiştirebilir.

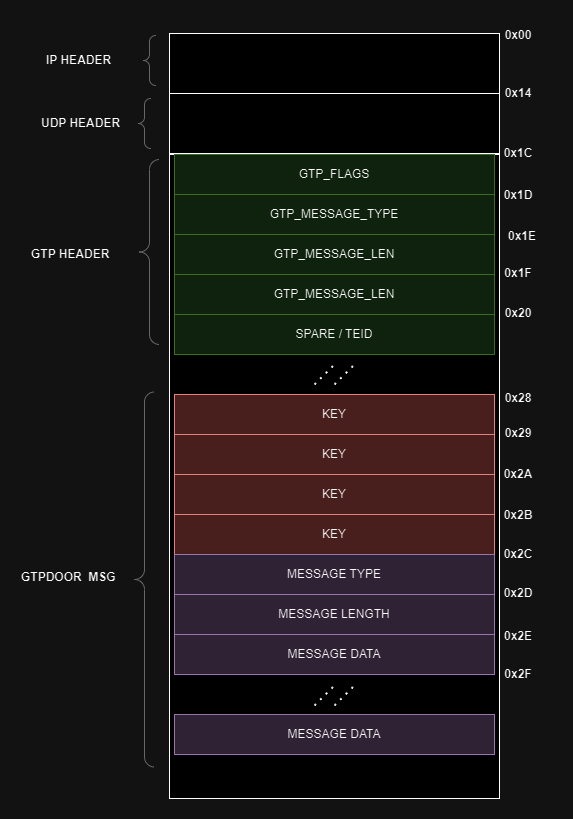

Kötü amaçlı yazılım, ana bilgisayardaki verilen komutu uyandırmak ve yürütmek için belirli GTP-C yankı istek mesajlarını (“sihirli paketler”) dinler ve çıktıyı operatörlerine geri gönderir.

Sihirli GTP paketlerinin içeriği, basit bir XOR şifresi kullanılarak doğrulanır ve şifrelenir, böylece yalnızca yetkili operatörlerin kötü amaçlı yazılımı kontrol edebilmesi sağlanır.

GTPDOOR v1, ihlal edilen ana makinelerde aşağıdaki işlemleri destekler:

- C2 iletişimleri için kullanılacak yeni bir şifreleme anahtarı ayarlayın

- 'system.conf' adlı yerel bir dosyaya rastgele veri yazın

- Rastgele kabuk komutlarını yürütün ve çıktıyı geri gönderin

GTPDOOR v2 yukarıdaki işlemlerin yanı sıra aşağıdakileri de destekler:

- Erişim Kontrol Listesi (ACL) mekanizması aracılığıyla güvenliği ihlal edilmiş ana bilgisayarla iletişim kurmasına izin verilen IP adreslerini veya alt ağları belirtin.

- Arka kapının ağ izinlerinde dinamik ayarlamalar yapmak için ACL listesini alın.

- Kötü amaçlı yazılımı sıfırlamak için ACL'yi temizleyin

HaxRob ayrıca kötü amaçlı yazılımın harici bir ağdan gizlice incelenebilme ve herhangi bir bağlantı noktasından geçen bir TCP paketi aracılığıyla yanıt alma becerisini de vurguluyor.

Tespit ve savunma

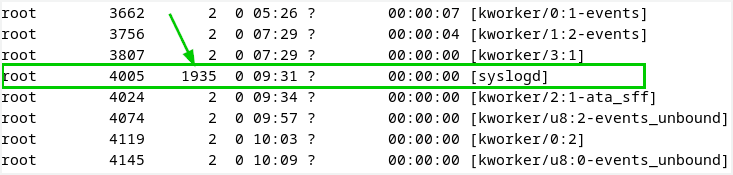

Tespit stratejileri, olağandışı ham yuva etkinliklerinin, beklenmeyen işlem adlarının ve yinelenen sistem günlüğü işlemleri gibi belirli kötü amaçlı yazılım göstergelerinin izlenmesini içerir.

Önerilen algılama adımları şunlardır:

- Olası bir ihlali belirten lsof ile açık ham yuvaları kontrol edin.

- Alışılmadık dinleme yuvalarını bulmak için netstat -lp –raw komutunu kullanın.

- Anormal PPID'lere sahip çekirdek iş parçacıklarını taklit eden işlemleri tanımlayın.

- GTPDOOR tarafından kullanılan bir mutex dosyası olan /var/run/daemon.pid'i arayın.

- Muhtemelen kötü amaçlı yazılım tarafından oluşturulmuş beklenmedik bir system.conf dosyası arayın.

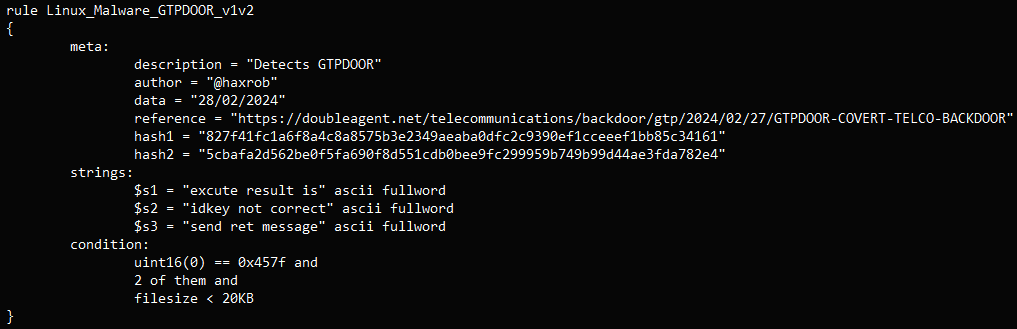

Savunmacıların GTPDOOR kötü amaçlı yazılımını tespit etmeleri için aşağıdaki YARA kuralı da sağlanmıştır.

Son olarak araştırmacı, kötü amaçlı paketleri ve bağlantıları engellemek veya filtrelemek için katı kurallara sahip GTP güvenlik duvarları ve GSMA güvenlik kurallarına (1, 2) bağlılık gibi savunma önlemleri önermektedir.