Batılı şirketleri kendilerini işe almaları için kandıran Kuzey Koreli BT uzmanları, kuruluşun ağından veri çalıyor ve bu verilerin sızdırılmaması için fidye istiyor.

BT çalışanlarını zengin ülkelerdeki şirketlere iş aramaya göndermek, Kuzey Kore’nin siber saldırılara ayrıcalıklı erişim elde etmek veya ülkenin silah programları için gelir elde etmek amacıyla yıllardır kullandığı bir taktik.

Siber güvenlik şirketi Secureworks’teki araştırmacılar, bu tür dolandırıcılık planlarına yönelik çok sayıda soruşturma sırasında gasp bileşenini ortaya çıkardı.

Araştırmacılar, özel verilere erişimi olan bir Kuzey Kore vatandaşının (yüklenici rolünün bir parçası olarak) istihdamının sona ermesinin ardından, şirketin ilk şantaj e-postasını alacağını açıkladı.

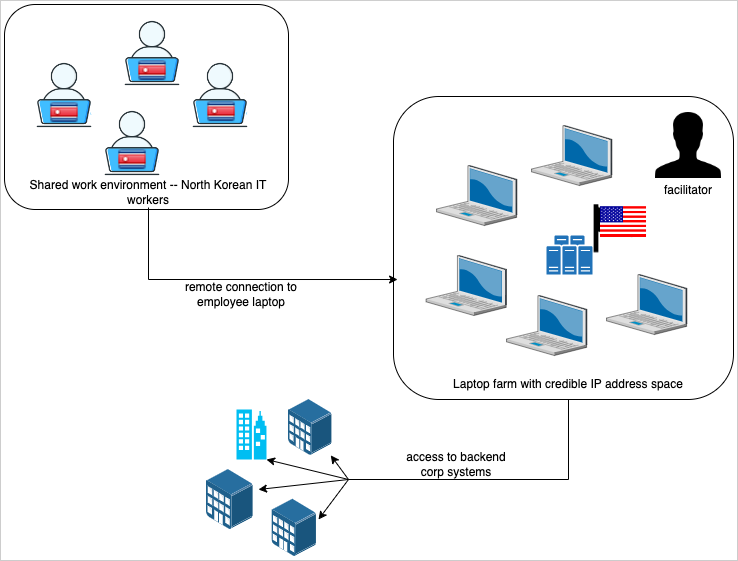

Dolandırıcı BT çalışanları, işi almak ve sonrasında şüphe uyandırmaktan kaçınmak için sahte veya çalıntı bir kimlik kullandı ve gerçek konumları ile şirket arasındaki trafiği ABD merkezli bir nokta üzerinden yönlendirmek için dizüstü bilgisayar çiftliklerine güvendiler.

Ayrıca görüşmeler sırasında videodan kaçındılar veya iş başındayken video konferans sırasında yüzlerini gizlemek için yapay zeka araçlarını kullanmak gibi çeşitli hilelere başvurdular.

Kaynak: Secureworks

Temmuz ayında Amerikalı siber güvenlik şirketi KnowBe4, mağdur edilen yüzlerce şirket arasında yer aldıklarını ve bu vakada tehdit aktörünün şirketin bilgisayarına bir bilgi hırsızı yüklemeye çalıştığını açıklamıştı.

Secureworks, Kuzey Kore’nin BT işçi ordusunu organize eden ve koordine eden grubu “Nikel Goblen” olarak takip ederken, Mandiant UNC5267 adını kullanıyor.

Secureworks’ün 2024 ortasında araştırdığı Nikel Goblen kampanyasına bir örnek, harici bir yükleniciyi işe aldıktan hemen sonra özel verileri çalınan bir şirketle ilgili kampanyadır.

Veriler, şirketin sanal masaüstü altyapısı (VDI) kullanılarak kişisel bir Google Drive bulut depolama alanına aktarıldı.

Düşük performans nedeniyle işten çıkarıldıktan sonra şirket, harici Outlook ve Gmail adreslerinden ZIP arşivlerindeki çalınan verilerin örneklerini içeren şantaj e-postaları almaya başladı.

Tehdit aktörleri, verilerin kamuya açıklanmaması karşılığında kripto para birimi cinsinden altı haneli bir fidye ödenmesini talep etti.

Secureworks’ün araştırması, Nickel Tapestry’nin kötü niyetli faaliyetler sırasında gerçek IP adreslerini maskelemek için Astrill VPN ve yerleşik proxy’leri kullandığını, sistemlere uzaktan erişim için ise AnyDesk’in kullanıldığını ortaya çıkardı.

Araştırmacılar, Kuzey Koreli BT çalışanlarının genellikle birbirlerini şirketlere yönlendirmek için koordineli çalıştığı konusunda uyarıyor.

Kuruluşlar uzaktan çalışanları veya serbest çalışanları işe alırken dikkatli olmalı ve ödeme hesaplarındaki ve dizüstü bilgisayar teslimat adreslerindeki değişiklikler, genel görünümlü özgeçmişlerin sunulması, alışılmadık yazışma saatleri ve görüşmeler sırasında kamerayı etkinleştirme konusundaki isteksizlik gibi dolandırıcılık belirtilerine dikkat etmelidir.