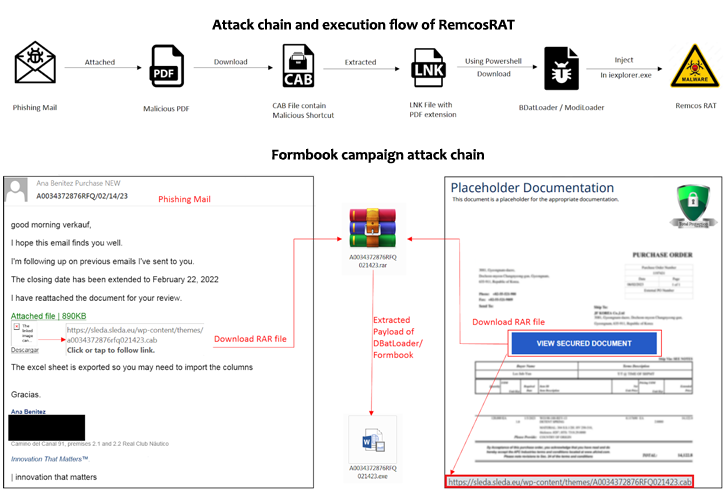

Yeni bir kimlik avı kampanyası, Remcos RAT ve Formbook’u adlı bir kötü amaçlı yazılım yükleyici aracılığıyla dağıtmak için Avrupalı kuruluşlara odaklandı. DBatYükleyici.

Zscaler araştırmacıları Meghraj Nandanwar ve Satyam Singh Pazartesi günü yayınlanan bir raporda, “Kötü amaçlı yazılım yükü, tehdit aktörleri tarafından tespit motorlarından kaçmak için kullanılan yaygın bir taktik olan yetkili SSL sertifikalarına sahip WordPress web siteleri aracılığıyla dağıtılıyor.”

Bulgular, geçen ay SentinelOne’ın bulaşma zincirini harekete geçirmek için finansal belgeler gibi görünen kötü amaçlı ekler içeren ayrıntılı kimlik avı e-postalarını içeren önceki bir raporuna dayanıyor.

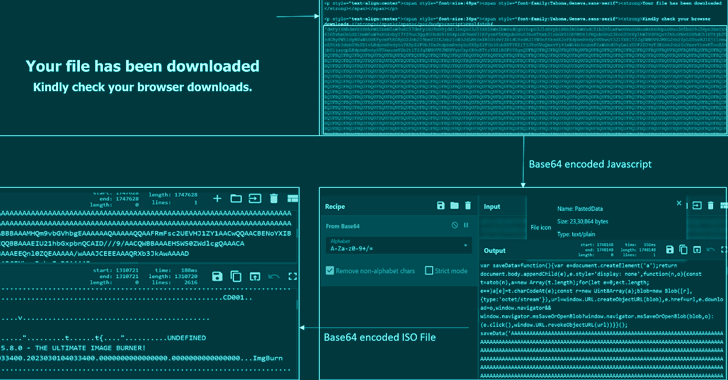

DBatLoader yükünü dağıtmak için kullanılan dosya biçimlerinden bazıları, çok katmanlı gizlenmiş HTML dosyası ve OneNote eklerinin kullanımıyla ilgilidir.

Geliştirme, Microsoft’un internetten indirilen dosyalarda varsayılan olarak makroları engelleme kararına yanıt olarak, geçen yılın sonlarından bu yana kötü amaçlı yazılım dağıtımı için bir ilk vektör olarak OneNote dosyalarının artan şekilde kötüye kullanılmasına katkıda bulunuyor.

ModiLoader ve NatsoLoader olarak da adlandırılan DBatLoader, Google Drive ve Microsoft OneDrive gibi bulut hizmetlerinden takip eden yükleri teslim etme ve aynı zamanda algılama motorlarından kaçınmak için görüntü steganografi tekniklerini benimseme yeteneğine sahip Delphi tabanlı bir kötü amaçlı yazılımdır.

Saldırının dikkate değer bir yönü, Kullanıcı Hesabı Denetimini (UAC) atlamak ve ayrıcalıkları yükseltmek için “C:\Windows \System32” (Windows’tan sonraki boşluğa dikkat edin) gibi sahte güvenilir dizinlerin kullanılmasıdır.

Üçüncü Taraf SaaS Uygulamalarının Gizli Tehlikelerini Keşfedin

Şirketinizin SaaS uygulamalarına üçüncü taraf uygulama erişimiyle ilişkili risklerin farkında mısınız? Verilen izin türleri ve riskin nasıl en aza indirileceği hakkında bilgi edinmek için web seminerimize katılın.

KOLTUĞUNUZU AYIRTIN

Buradaki bir uyarı, dizinlerin doğrudan Windows Gezgini kullanıcı arabiriminden oluşturulamayacağıdır; bunun yerine, saldırganın görevi gerçekleştirmek için bir komut dosyasına güvenmesi ve klasöre hileli bir DLL dosyasını ve yasal bir yürütülebilir dosyayı (easinvoker.exe) kopyalamasını gerektirir. DLL yükünü yüklemek için DLL hırsızlığına karşı savunmasızdır.

Bu, saldırganların kullanıcıları uyarmadan, kalıcılık oluşturma ve taranmaktan kaçınmak için “C:\

DBatLoader tarafından ortaya çıkan riskleri azaltmak için, sonunda boşluklar bulunan dosya sistemi yollarını içeren işlem yürütmelerini izlemeniz ve Windows UAC’yi Her Zaman bildirecek şekilde yapılandırmanız önerilir.