Ağustos 2023’te Mozi botnet’iyle bağlantılı kötü amaçlı faaliyetlerdeki beklenmedik düşüş, botlara dağıtılan bir öldürme anahtarından kaynaklandı.

ESET bu hafta yayınlanan bir analizde “Öncelikle düşüş Hindistan’da 8 Ağustos’ta ortaya çıktı” dedi. “Bir hafta sonra, 16 Ağustos’ta Çin’de de aynı şey oldu. Gizemli kontrol yükü, diğer bir deyişle öldürme anahtarı, Mozi botlarının çoğu işlevselliğini ortadan kaldırırken, kararlılığını korudu.”

Mozi, Gafgyt, Mirai ve IoT Reaper gibi bilinen birkaç kötü amaçlı yazılım ailesinin kaynak kodundan ortaya çıkan bir Nesnelerin İnterneti (IoT) botnet’idir. İlk kez 2019’da tespit edilen bu yazılımın, ilk erişim için zayıf ve varsayılan uzaktan erişim şifrelerinin yanı sıra yama yapılmamış güvenlik açıklarından yararlandığı biliniyor.

Eylül 2021’de siber güvenlik firması Netlab’ın araştırmacıları, botnet operatörlerinin Çinli yetkililer tarafından tutuklandığını açıkladı.

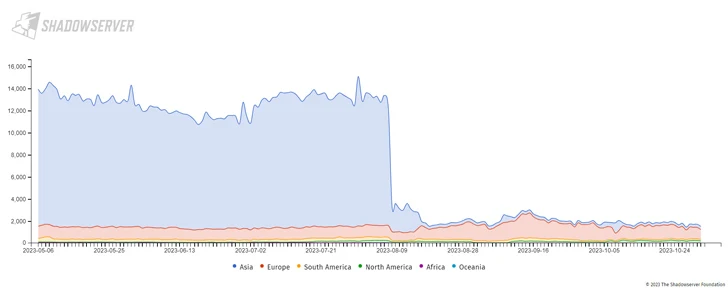

Ancak Mozi etkinliğindeki hızlı düşüşün (7 Ağustos’ta yaklaşık 13.300 ana bilgisayardan 10 Ağustos’ta 3.500 ana bilgisayara), bilinmeyen bir aktörün, botlara kötü amaçlı yazılımı etkisiz hale getirmek için tasarlanmış bir güncellemeyi indirmeleri ve yüklemeleri talimatını veren bir komut iletmesi sonucu olduğu söyleniyor.

|

| Gölge Sunucusu Vakfı |

Özellikle, öldürme anahtarı, kötü amaçlı yazılımın sürecini sonlandırma, SSHD ve Dropbear gibi sistem hizmetlerini devre dışı bırakma ve sonuçta Mozi’yi kendisiyle değiştirme yeteneklerini gösterdi.

Güvenlik araştırmacıları Ivan Bešina, Michal Škuta ve Miloš Čermák, “İşlevsellikteki ciddi azalmaya rağmen Mozi botları kararlılığını korudu, bu da kasıtlı ve hesaplı bir kaldırmanın göstergesidir” dedi.

Kontrol yükünün ikinci bir çeşidi, muhtemelen istatistiksel amaçlarla uzak bir sunucuya ping atma özelliği de dahil olmak üzere küçük değişikliklerle donatıldı. Dahası, öldürme anahtarı botnet’in orijinal kaynak koduyla güçlü bir örtüşme sergiliyor ve daha önce orijinal Mozi operatörleri tarafından kullanılan doğru özel anahtarla imzalanmış durumda.

Bešina, “Bu operasyonun iki potansiyel kışkırtıcısı var: Mozi’nin orijinal botnet yaratıcısı veya Çin kanun uygulayıcısı, belki de orijinal aktör veya aktörleri işbirliğine dahil ediyor veya zorluyor” dedi Bešina.

“Hindistan’ın ve ardından Çin’in sıralı olarak hedeflenmesi, önce bir ülkenin, bir hafta sonra diğerinin hedef alınmasıyla, bu saldırının kasıtlı olarak gerçekleştirildiğini gösteriyor.”