Tehdit aktörleri, kimlik avı saldırılarında GitHub’un güvenlik ve işe alım ekiplerinin kimliğine bürünerek, kötü amaçlı OAuth uygulamalarını kullanarak, tehlikeye atılmış depoları silen devam eden bir gasp kampanyasında depoları ele geçiriyor.

En azından Şubat ayından bu yana, bu kampanyada hedeflenen düzinelerce geliştirici, rastgele repo sorunlarına eklenen spam yorumlarda etiketlendikten veya güvenliği ihlal edilmiş GitHub hesapları kullanılarak yapılan çekme isteklerine etiketlendikten sonra “[email protected]” adresinden benzer sahte iş teklifleri veya güvenlik uyarısı e-postaları aldı.

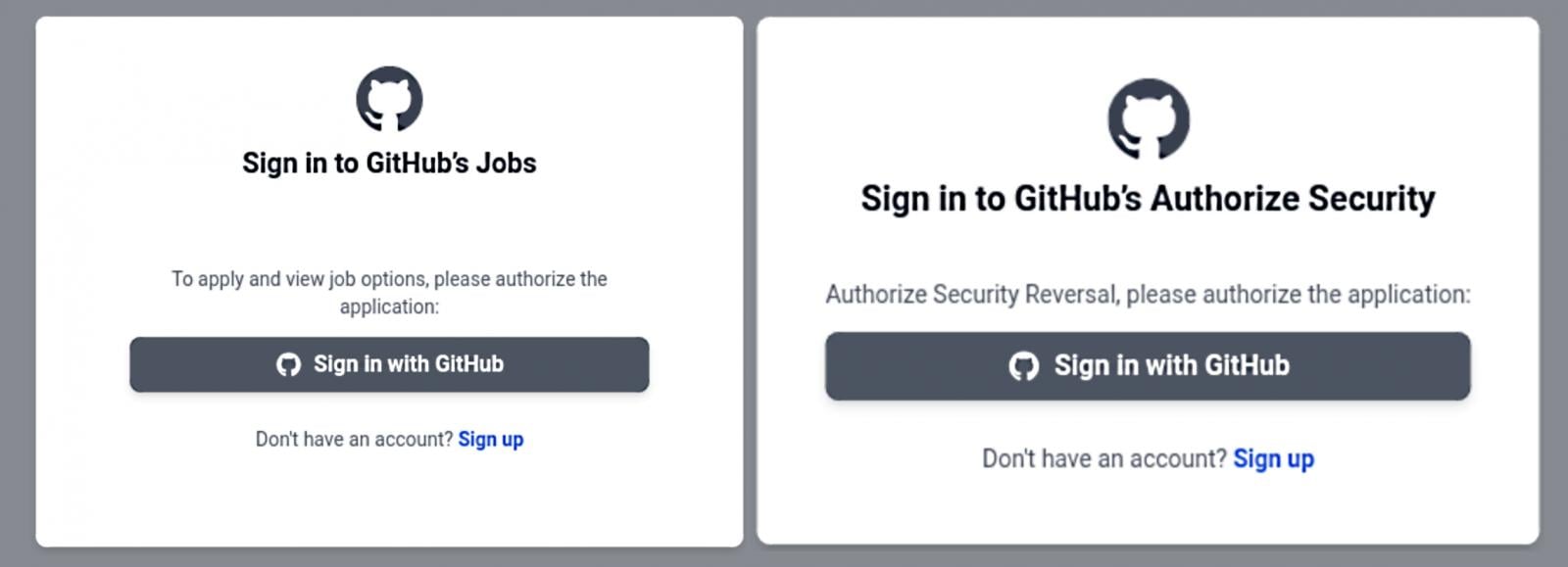

Kimlik avı e-postaları potansiyel kurbanları githubcareers’a yönlendiriyor[.]çevrimiçi veya githubtalentcommunity[.]CronUp güvenlik araştırmacısı Germán Fernández tarafından ilk kez tespit edildiği gibi çevrimiçi.

Açılış sayfalarında kullanıcılardan GitHub hesaplarında oturum açarak, diğer şeylerin yanı sıra özel depolara, kişisel kullanıcı verilerine ve yönetilebilir herhangi bir depoyu silme olanağı talep eden yeni bir OAuth uygulamasını yetkilendirmeleri istenir.

Bu saldırıların kurbanı olan birçok GitHub kullanıcısı, hesaplarının devre dışı bırakıldığını ve tüm depolara erişimlerini kaybettiklerini de bildiriyor; muhtemelen diğer kurbanlar, yorum spam’i göndermek için istismar edildiklerini bildirmelerinin ardından.

BleepingComputer’ın perşembe günü bildirdiği gibi, kurbanların depolarına erişim sağladıktan sonra saldırganlar içerikleri siliyor, depoyu yeniden adlandırıyor ve kurbanlara verileri kurtarmak için Telegram’a ulaşmaları talimatını veren bir README.me dosyası ekliyor.

Ayrıca kurbanların verilerini yok etmeden önce çaldıklarını ve silinen depoların geri yüklenmesine yardımcı olabilecek bir yedek oluşturduklarını da iddia ediyorlar.

BleepingComputer, Gitloker gasp kampanyasıyla ilgili daha fazla ayrıntı için geçen hafta iletişime geçmesinin ardından GitHub sözcüsünden henüz bir yanıt alamadı.

Ancak GitHub personeli Şubat ayından bu yana bu saldırılarla ilgili topluluk tartışmalarına yanıt veriyor, kampanyanın GitHub’un bahsetme ve bildirim işlevini hedeflediğini söylüyor ve hedeflenenlerden bu kötü amaçlı etkinliği kodlama platformunun kötüye kullanım raporlama araçlarını kullanarak bildirmelerini istiyor.

GitHub topluluk yöneticilerinden biri, “Bu bildirimlerin neden olduğu rahatsızlığı anlıyoruz. Ekiplerimiz şu anda bu istenmeyen kimlik avı bildirimlerini ele almak için çalışıyor” dedi.

“Kullanıcılarımıza, kötüye kullanım amaçlı veya şüpheli etkinlikleri bildirmek için kötüye kullanım raporlama araçlarımızı kullanmaya devam etmelerini hatırlatmak istiyoruz. Bu bir kimlik avı kampanyasıdır ve GitHub’un veya sistemlerinin güvenliğinin ihlal edilmesinin sonucu değildir.”

GitHub personeli ayrıca kullanıcılara hesaplarının bu saldırılarda ele geçirilmemesini sağlamak için aşağıdaki önlemleri almalarını tavsiye etti:

Eylül 2020’de GitHub, GitHub kimlik bilgilerini ve iki faktörlü kimlik doğrulama (2FA) kodlarını ters proxy’ler aracılığıyla aktararak çalmak için sahte CircleCI bildirimlerini zorlayan e-postaları kullanan başka bir kimlik avı kampanyası konusunda uyardı.