GITLAB, kimlik doğrulanmamış saldırganların kendi kendini yöneten GITLAB örneklerini çökertmesine izin verebilecek birden fazla yüksek şiddetli hizmet reddi (DOS) güvenlik açıklarını açıkladı.

Bu kusurlar, 18.4.1, 18.3.3 ve 18.2.7’den önceki Community Edition (CE) ve Enterprise Edition (EE) sürümlerini etkiler ve hem HTTP uç noktalarını hem de GraphQL API’lerini kullanır.

Hizmet kesintilerini ve potansiyel veri kaybını önlemek için yöneticiler derhal yükseltmelidir.

Yüksek şiddetli DOS güvenlik açığı

En şiddetli sorunlardan ikisi olan CVE-2025-10858 ve CVE-2025-8014, 7.5 CVSS puanı taşır ve kötüleştirilmiş JSON yükleri aracılığıyla ve GraphQL sorgu karmaşıklığı sınırlarını atlayarak kimlik doğrulanmamış hizmet reddi.

CVE-2025-10858’de saldırganlar,/API/V4/Projects/: ID/Uploads gibi uç noktalara CPU ve belleğe özel olarak hazırlanmış bir JSON dosyası gönderebilir ve Rails Web sunucusunu yanıt vermez.

Güvenlik açığı, çok kiracılı sistemlerde birlikte barındırılan hizmetlere istenmeyen zararlara neden olabilir ve kimlik doğrulaması gerektirmez.

Benzer şekilde, CVE-2025-8014, sınırsız GraphQL sorgularından yararlanır; /API /GraphQL’e karşı derin iç içe veya aşırı karmaşık sorgular oluşturarak, bir saldırgan dahili sorgu maliyet eşiklerini aşabilir ve tek boynuzlu at işçi havuzunda bir çarpışma döngüsünü tetikleyebilir.

Kusur ayrıca kendi kendini yöneten GitLab örneklerini ve iç grafikleri etkiler ve potansiyel olarak CI/CD boru hatlarını bozar.

CVE-2025-9958 (CVSS 6.8) ve CVE-2025-7691 (CVSS 6.5) dahil olmak üzere ek orta-şiddetli sorunlar, bilgi açıklaması ve ayrıcalık artışına izin verir.

CVE-2025-9958, sanal kayıt defteri konfigürasyonlarını/API/V4/Register/Reposities/: ID uç noktası, potansiyel olarak sızan kayıt defteri tokenleri aracılığıyla düşük ayrıcalıklı kullanıcılara maruz bırakır.

CVE-2025-7691, grup yönetimi izinleri olan geliştiricilerin,/API/V4/Grups/: Group_id/üyelerine hazırlanmış API çağrıları yoluyla ayrıcalıkları yükseltmelerini sağlar ve EE arka ucundaki rol kontrollerini atlar.

GraphQL sınırsız dizi parametrelerinde, BlobSearch ve dize dönüşüm yöntemlerindeki birkaç ek DOS vektörü daha düşük CVSS derecelendirmeleri taşır, ancak yine de bozulmuş performans riskini taşır.

BlobSearch için GraphQL çözücü, özel hazırlanmış sorgularda sonsuz bir döngü girebilirken, Gitlab’ın Ruby Middleware’deki özyinelemeli dize dönüşümü Ruby VM kaynaklarını tüketebilir.

| CVE | Başlık | CVSS 3.1 puanı | Şiddet |

| CVE-2025-10858 | Hazırlanmış JSON yüklemeleri aracılığıyla hizmet reddi | 7.5 | Yüksek |

| CVE-2025-8014 | Hizmet Reddetme Sorgu karmaşıklığı sınırlarını atlatma | 7.5 | Yüksek |

| CVE-2025-9958 | Sanal Kayıt Defteri Yapılandırmasında Bilgi Açıklama | 6.8 | Orta |

| CVE-2025-7691 | Geliştirici rolü içinden ayrıcalık artışı | 6.5 | Orta |

| CVE-2025-10871 | Roller atarken proje bakımcılarına uygunsuz yetkilendirme | 3.8 | Düşük |

| CVE-2025-10867 | Graphql API Blobsearch’te Hizmet İndirimi | 3.5 | Düşük |

| CVE-2025-5069 | Taşıma sorunu açısından yanlış sahiplik ödevi | 3.5 | Düşük |

| CVE-2025-10868 | Dize dönüşüm yöntemleri aracılığıyla hizmet reddi | 3.5 | Düşük |

Yamalı versiyonlar

Bugünün yama sürümü GitLab CE ve EE’yi 18.4.1, 18.3.3 ve 18.2.7 sürümlerine güncelleyerek kritik hata ve güvenlik düzeltmelerini günceller.

GitLab özel müşterileri zaten yamalı versiyonlarda; Kendi kendini yöneten kurulumlar gecikmeden yükseltilmelidir.

Yeni veritabanı geçişi gerekmez ve çok düğümlü dağıtımlar/etc/gitlab/skip-auto-reconfigure bayrağından yararlanarak yamayı sıfır kesinti ile uygulayabilir.

Sürüm ayrıca CVE-2025-8713, CVE-2025-8714 ve CVE-2025-8715’i ele alan 16.10 sürümüne bir PostgreSQL yükseltmesi birikir.

18.4.1’deki hata backports, proje çatallama, tarayıcı öneri hataları ve HandlemalFormedStrings ara katman yazılımındaki performans optimizasyonları için düzeltmeler içerir.

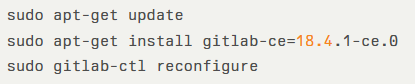

Yükseltmek için resmi güncelleme kılavuzunu takip edin veya omnibus paketlerini kullanın:

Bakımcılar, GitLab örneğinizin bütünlüğünü ve kullanılabilirliğini korumak için bu yamaların zamanında uygulanmasını sağlamalıdır.

Günlük siber güvenlik güncellemeleri için bizi Google News, LinkedIn ve X’te takip edin. Hikayelerinizi öne çıkarmak için bizimle iletişime geçin.