GitLab, GitLab Community Edition (CE) ve Enterprise Edition’ın (EE) kendi kendine yönetilen kurulumlarını etkileyen kritik bir SAML kimlik doğrulama atlama güvenlik açığını gidermek için güvenlik güncellemeleri yayınladı.

Güvenlik Onaylama İşaretleme Dili (SAML), kullanıcıların aynı kimlik bilgilerini kullanarak farklı hizmetlerde oturum açmasına olanak tanıyan tek oturum açma (SSO) kimlik doğrulama protokolüdür.

CVE-2024-45409 olarak izlenen kusur, GitLab’ın SAML tabanlı kimlik doğrulamayı yönetmek için kullandığı OmniAuth-SAML ve Ruby-SAML kütüphanelerindeki bir sorundan kaynaklanıyor.

Güvenlik açığı, bir kimlik sağlayıcı (IdP) tarafından GitLab’a gönderilen SAML yanıtının yanlış yapılandırma içermesi veya manipüle edilmesi durumunda ortaya çıkıyor.

Kusur özellikle, farklı sistemlerde bir kullanıcıyı benzersiz şekilde tanımlamak için kullanılan extern_uid (harici kullanıcı kimliği) gibi SAML doğrulamalarındaki temel öğelerin yetersiz doğrulanmasını içeriyor.

Bir saldırgan, GitLab’in onları kimliği doğrulanmış kullanıcılar olarak tanımasını, SAML kimlik doğrulamasını atlatmasını ve GitLab örneğine erişim sağlamasını sağlayacak kötü amaçlı bir SAML yanıtı oluşturabilir.

CVE-2024-45409 açığı GitLab 17.3.3, 17.2.7, 17.1.8, 17.0.8, 16.11.10 ve bu dalların tüm önceki sürümlerini etkiliyor.

Güvenlik açığı, OmniAuth SAML’in 2.2.1 sürümüne ve Ruby-SAML’in 1.17.0 sürümüne yükseltildiği GitLab 17.3.3, 17.2.7, 17.1.8, 17.0.8 ve 16.11.10 sürümlerinde giderildi.

GitLab bültende, “Aşağıda açıklanan sorunlardan etkilenen bir sürümü çalıştıran tüm kurulumların mümkün olan en kısa sürede en son sürüme yükseltilmesini şiddetle öneriyoruz” uyarısında bulunuyor.

GitLab.com’daki GitLab Dedicated örneklerinin kullanıcıları için herhangi bir işlem yapılmasına gerek yok, çünkü sorun yalnızca kendi kendine yönetilen kurulumları etkiliyor.

Hemen güvenli bir sürüme yükseltme yapamayanlar için GitLab, tüm hesaplar için iki faktörlü kimlik doğrulamayı (2FA) etkinleştirmeyi ve SAML 2FA atlama seçeneğini “izin verme” olarak ayarlamayı öneriyor.

Sömürü belirtileri

GitLab, söz konusu açığın daha önce istismar edildiğini belirtmese de bültende istismarın denendiğine veya başarılı olduğuna dair işaretler paylaşıldı; bu da kötü niyetli kişilerin bu açığı saldırılarda kullanmaya başlamış olabileceğini düşündürüyor.

İstismar girişiminin veya başarılı olmanın belirtileri şunlardır:

- RubySaml::ValidationError (başarısız girişimler) ile ilgili hatalar.

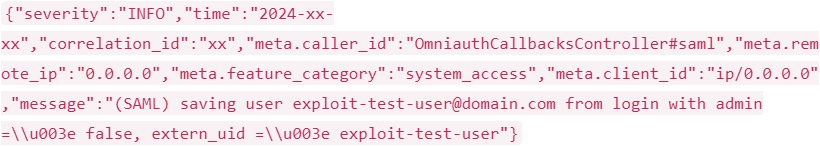

- Kimlik doğrulama günlüklerinde yeni veya alışılmadık extern_uid değerleri (başarılı denemeler).

- SAML yanıtlarında eksik veya yanlış bilgi.

- Tek bir kullanıcı için birden fazla extern_uid değeri (olası hesap ihlalini gösterir).

- Kullanıcının normal erişim kalıplarıyla karşılaştırıldığında, bilinmeyen veya şüpheli bir IP adresinden SAML kimlik doğrulaması.

Kaynak: GitLab

BleepingComputer dün GitLab ile iletişime geçerek CVE-2024-45409’un vahşi doğada aktif olarak istismar edilip edilmediğini sordu, ancak hala bir yanıt bekliyoruz.