Yaygın bir kimlik avı kampanyası, sahte “güvenlik uyarısı” sorunlarına sahip yaklaşık 12.000 GitHub deposunun hedeflenmesi, geliştiricileri saldırganlara hesapları ve kodları üzerinde tam kontrol sağlayan kötü niyetli bir OAuth uygulamasına izin vermeleri için kandırdı.

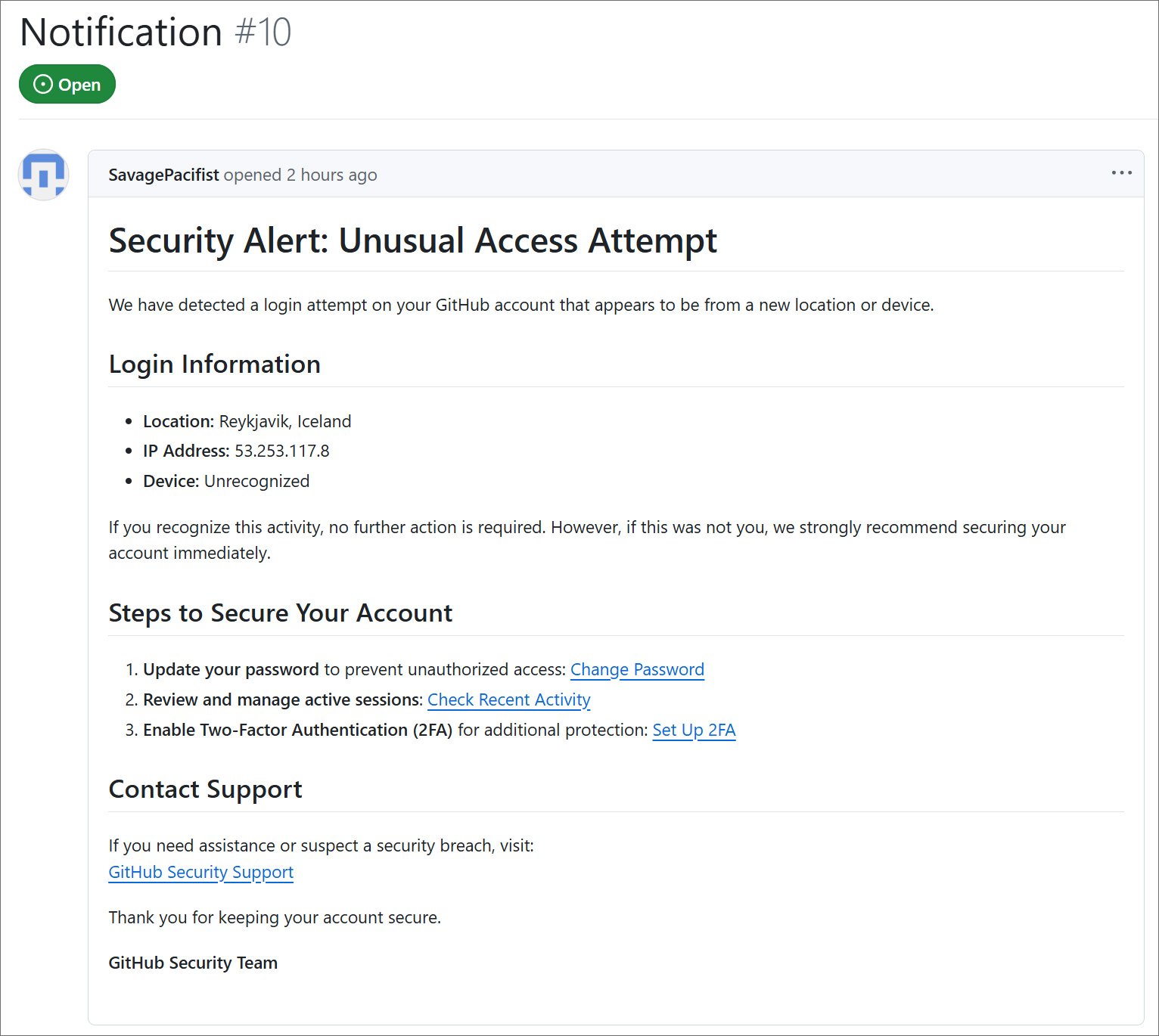

“Güvenlik Uyarısı: Olağandışı Erişim Denemesi Github hesabınızda yeni bir konumdan veya cihazdan görünen bir giriş denemesi tespit ettik.”

GitHub Kimlik Yardımı sorunlarının tümü, kullanıcılara Reykjavik, İzlanda ve 53.253.117.8 IP adresinden hesaplarında olağandışı etkinlikler oldukları konusunda aynı metni içerir.

Kaynak: BleepingComputer

Siber güvenlik araştırmacısı Luc4m ilk olarak GitHub kullanıcılarına hesaplarının ihlal edildiğini ve şifrelerini güncellemeleri, aktif oturumları gözden geçirmesi ve yönetmeleri ve hesaplarını güvence altına almak için iki faktörlü kimlik doğrulamasını etkinleştirmeleri gerektiği konusunda sahte güvenlik uyarısını tespit etti.

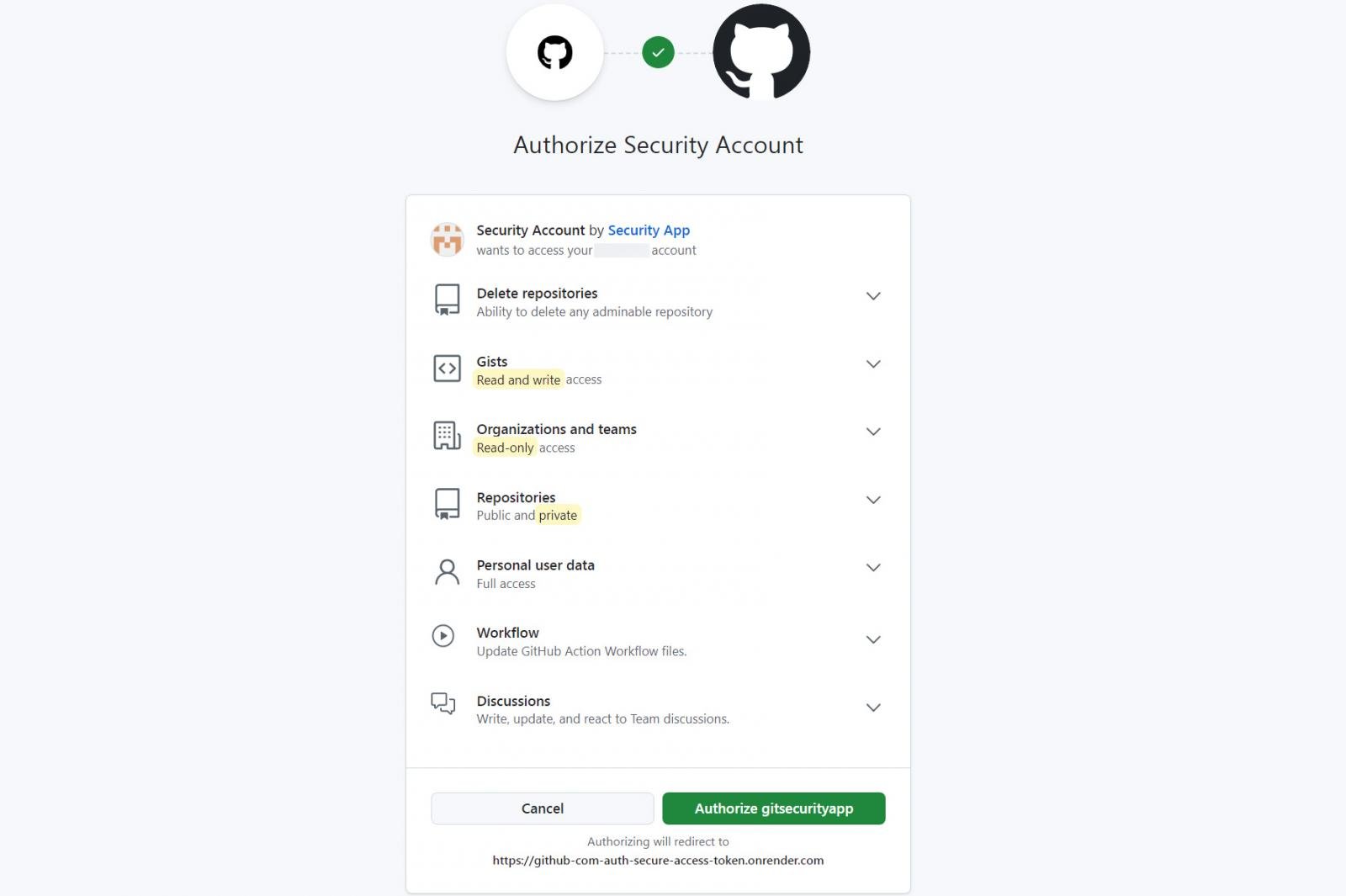

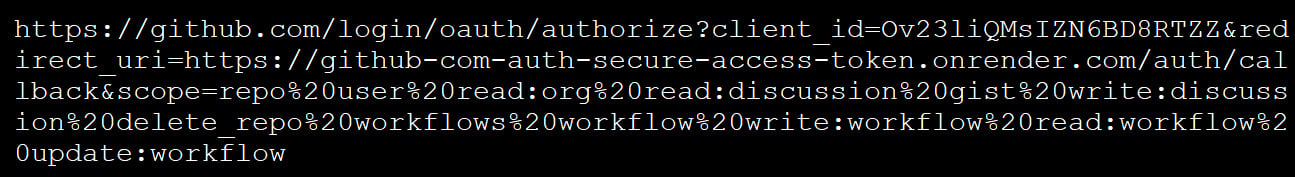

Bununla birlikte, bu önerilen eylemler için tüm bağlantılar, çok riskli izinler (kapsamlar) isteyen ve bir saldırganın bir kullanıcının hesabına ve depolarına tam erişimine izin veren bir “GitsecurityApp” OAuth uygulaması için bir GitHub yetkilendirme sayfasına yol açar.

Kaynak: BleepingComputer

Talep edilen izinler ve sağladıkları erişim aşağıda listelenmiştir:

- Repo: Kamu ve özel depolara tam erişim sağlar

- Kullanıcı: Kullanıcı profilini okuma ve yazma yeteneği

- Oku: Org: Organizasyon üyeliğini, organizasyon projelerini ve ekip üyeliğini okuyun

- Oku: Tartışma– Yazma: Tartışma: Tartışmalara erişim okuyun ve yazın

- öz: Github Gists’e Erişim

- delete_repo: Depoları silme izni

- İş Akışları, İş Akışı, Yaz: İş Akışı, Okuma: İş Akışı, Güncelleme: İş Akışı: GitHub Eylemleri İş Akışları üzerinde Kontrol

Bir GitHub kullanıcısı giriş yapar ve kötü amaçlı OAuth uygulamasını yetkilendirirse, bir erişim belirteci oluşturulur ve uygulamanın geri arama adresine geri gönderilir;

Kaynak: BleepingComputer

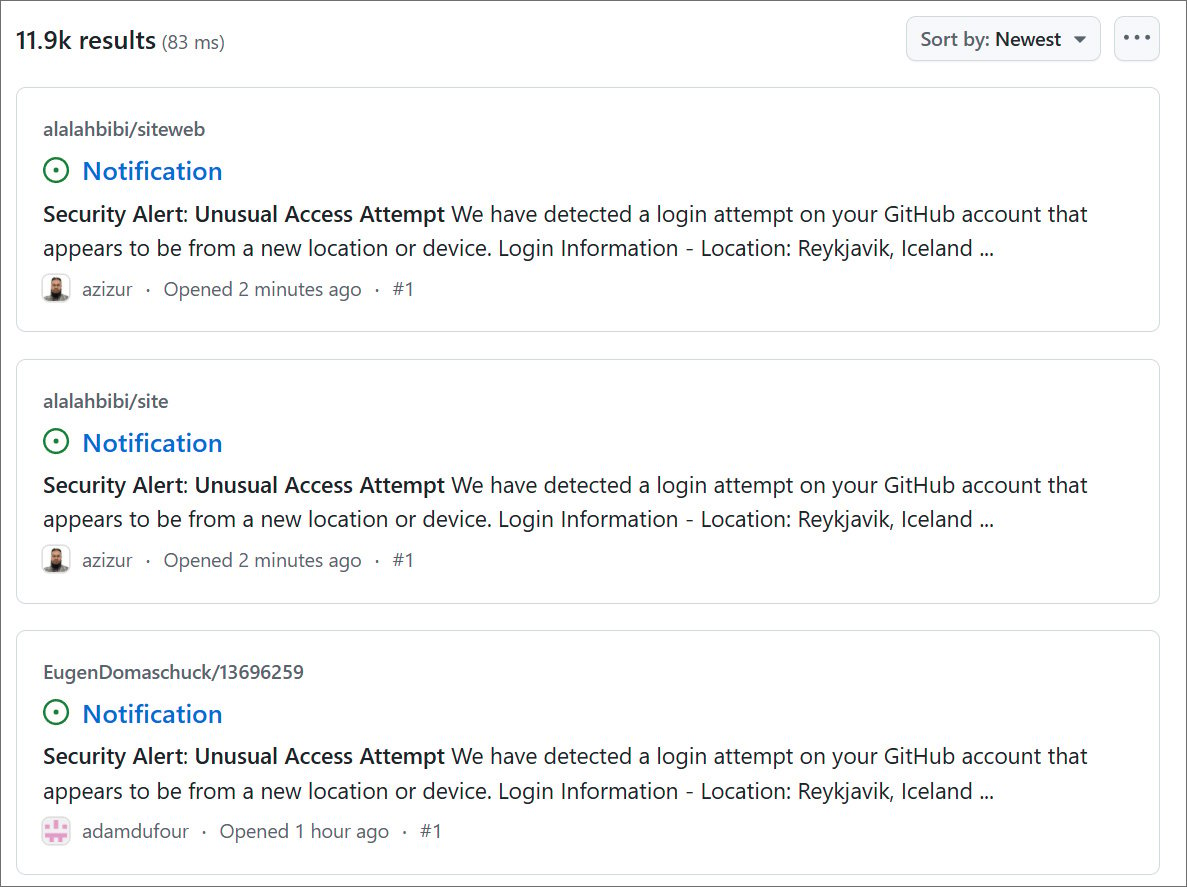

Kimlik avı kampanyası bu sabah saat 6: 52’de başladı ve devam ediyor, yaklaşık 12.000 depo saldırı hedeflendi. Bununla birlikte, sayı dalgalanır, bu da Github’ın saldırıya yanıt verdiğini gösterir.

Kaynak: BleepingComputer

Bu kimlik avı saldırısından etkilenmişseniz ve yanlışlıkla kötü amaçlı OAuth uygulamasına izin verdiyseniz, GitHub ayarlarına ve ardından uygulamalara girerek erişimini derhal iptal etmelisiniz.

Uygulamalar ekranından, tanıdık olmayan veya şüpheli olan herhangi bir GitHub uygulamasına veya OAuth uygulamalarına erişimi iptal edin. Bu kampanyada, ‘GitsecurityApp’ adlı uygulamaları aramalısınız.

Daha sonra yeni veya beklenmedik GitHub eylemleri (iş akışları) ve özel kanların oluşturulup oluşturulmadığını aramalısınız.

Son olarak, kimlik bilgilerinizi ve yetkilendirme jetonlarınızı döndürün.

BleepingComputer, Phishing kampanyası hakkında GitHub ile temasa geçti ve bir yanıt aldığımızda bu hikayeyi UDPate edecek.

14 metrelik kötü niyetli eylemlerin analizine dayanarak, saldırıların% 93’ünün ve bunlara karşı nasıl savunulacağının arkasındaki en iyi 10 MITER ATT & CK tekniklerini keşfedin.