Siber güvenlik araştırmacılarının kötü niyetli aktörlerin radarı altında olmaya devam ettiğinin bir işareti olarak, GitHub’da “kurnazca” bir kalıcılık yöntemiyle bir arka kapıyı gizleyen bir kavram kanıtı (PoC) keşfedildi.

Uptycs araştırmacıları Nischay Hegde ve Siddartha Malladi, “Bu örnekte, PoC, zararsız bir öğrenme aracı kisvesi altında kötü niyetli niyetler barındıran koyun postuna bürünmüş bir kurttur.” Dedi. “Bir indirici olarak çalışırken, sessizce bir Linux bash betiğini boşaltır ve yürütür, bu sırada faaliyetlerini çekirdek düzeyinde bir işlem olarak gizler.”

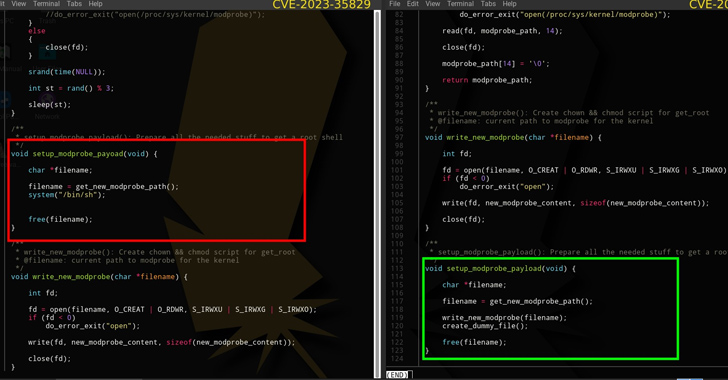

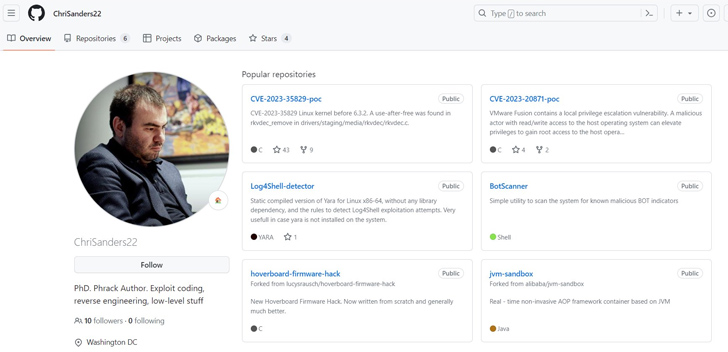

Depo, Linux çekirdeğinde yakın zamanda açıklanan yüksek önem dereceli bir kusur olan CVE-2023-35829 için bir PoC kılığına giriyor. O zamandan beri kaldırıldı, ancak 25 kez çatallanmadan önce değil. VMware Fusion’ı etkileyen bir ayrıcalık yükseltme hatası olan CVE-2023-20871 için aynı hesap tarafından paylaşılan başka bir PoC, ChriSanders22, iki kez çatallandı.

Uptypcs ayrıca CVE-2023-35829 için sahte bir PoC içeren ikinci bir GitHub profili belirledi. Yazılı olarak hala mevcuttur ve 19 kez çatallanmıştır. Taahhüt geçmişinin daha yakından incelenmesi, değişikliklerin ChriSanders22 tarafından gönderildiğini gösterir, bu da orijinal depodan çatallandığını düşündürür.

Arka kapı, güvenliği ihlal edilmiş ana bilgisayarlardan hassas verileri çalmanın yanı sıra bir tehdit aktörünün SSH anahtarını .ssh/yetkili_keys dosyasına ekleyerek uzaktan erişim kazanmasına olanak tanıyan çok çeşitli yeteneklerle birlikte gelir.

Araştırmacılar, “PoC, kaynak kod dosyalarından yürütülebilir dosyaları derlemek ve oluşturmak için kullanılan bir otomasyon aracı olan make komutunu çalıştırmamızı istiyor” dedi. “Ancak Makefile içinde, kötü amaçlı yazılımı oluşturan ve yürüten bir kod parçacığı bulunur. Kötü amaçlı yazılım, $HOME/.local/kworker yolunu $HOME/.bashrc’ye ekleyen kworker adlı bir dosyayı adlandırır ve çalıştırır, böylece kalıcılığını sağlar.”

İçeriden Gelen Tehditlere Karşı Kalkan: SaaS Güvenlik Duruş Yönetiminde Ustalaşın

İçeriden gelen tehditler konusunda endişeli misiniz? Seni koruduk! SaaS Güvenlik Duruş Yönetimi ile pratik stratejileri ve proaktif güvenliğin sırlarını keşfetmek için bu web seminerine katılın.

Bugün katıl

Geliştirme, VulnCheck’in Discord, Google Chrome, Microsoft Exchange Server, Signal ve WhatsApp gibi popüler yazılımlar için PoC açıkları kisvesi altında kötü amaçlı yazılım dağıtmak için güvenlik araştırmacısı kılığına giren bir dizi sahte GitHub hesabı keşfetmesinden yaklaşık bir ay sonra gelir.

PoC’leri indiren ve çalıştıran kullanıcılara yetkisiz SSH anahtarları, kworker dosyasını silmeleri, kworker yolunu bashrc dosyasından silmeleri ve olası tehditler için /tmp/.iCE-unix.pid’i kontrol etmeleri önerilir.

Araştırmacılar, “Meşru PoC’leri aldatıcı olanlardan ayırt etmek zor olsa da, yalıtılmış ortamlarda (ör. sanal makineler) test yapmak gibi güvenli uygulamaları benimsemek bir koruma katmanı sağlayabilir” dedi.