Automated Libra olarak bilinen Güney Afrika merkezli bir tehdit aktörünün, PURPLEURCHIN adlı bir beleşçilik kampanyasının parçası olarak programatik bir şekilde GitHub hesapları oluşturmak için CAPTCHA atlama tekniklerini kullandığı gözlemlendi.

Palo Alto Networks Unit 42 araştırmacısı William Gamazo ve Nathaniel Quist, grubun “kripto madenciliği operasyonlarını gerçekleştirmek için öncelikle bulut kaynaklarının sınırlı süreli denemelerini sunan bulut platformlarını hedeflediğini” söyledi.

PURPLEURCHIN ilk olarak Ekim 2022’de Sysdig’in, saldırganın operasyonunu ölçeklendirmek için 30 kadar GitHub hesabı, 2.000 Heroku hesabı ve 900 Buddy hesabı oluşturduğunu açıkladığında ortaya çıktı.

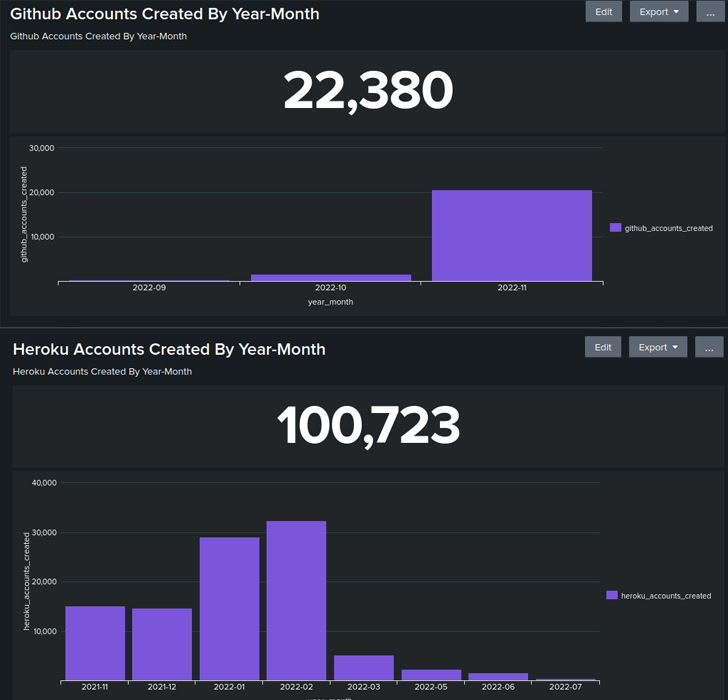

Şimdi Birim 42’ye göre bulut tehdidi aktör grubu, Kasım 2022’de etkinliğinin zirvesindeyken her dakika üç ila beş GitHub hesabı oluşturarak Heroku, Togglebox ve GitHub’da toplamda 130.000’den fazla sahte hesap oluşturdu.

Eylül ve Kasım 2022 arasında üçü Eylül’de, 1.652’si Ekim’de ve 20.725’i Kasım’da olmak üzere 22.000’den fazla GitHub hesabının oluşturulduğu tahmin ediliyor. Toplam 100.723 benzersiz Heroku hesabı da tanımlandı.

Siber güvenlik şirketi ayrıca bulut kaynaklarının kötüye kullanılmasını, premium hesaplar oluşturmak için sahte veya çalıntı kredi kartlarını kullanarak platform satıcısının faturasını ödemekten kaçınmak için tasarlanmış bir “oynat ve çalıştır” taktiği olarak nitelendirdi.

250 GB veri analizi, kripto kampanyasının en erken işaretini en az yaklaşık 3,5 yıl önce Ağustos 2019’da ortaya koyuyor ve 40’tan fazla cüzdan ve yedi farklı kripto para biriminin kullanıldığını tespit ediyor.

PURPLEURCHIN’i destekleyen temel fikir, aidatların ödenmemesi nedeniyle erişimi kaybetmeden önce büyük ölçekte parasal kar elde etmek için bulut hizmetlerinde ücretsiz ve premium hesaplara tahsis edilen hesaplama kaynaklarının kullanılmasıdır.

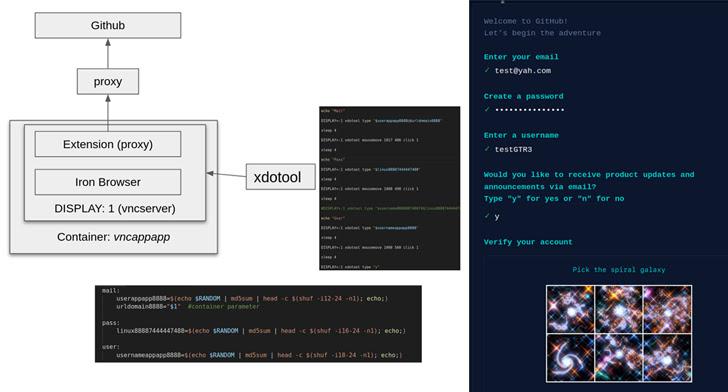

xdotool ve ImageMagick gibi meşru araçlardan yararlanarak hesap oluşturma sürecini otomatikleştirmenin yanı sıra, tehdit aktörünün yasa dışı hedeflerini ilerletmek için GitHub’daki CAPTCHA kontrolündeki zayıflıktan da yararlandığı tespit edildi.

Bu, ImageMagick’in CAPTCHA görüntülerini RGB tamamlayıcılarına dönüştürmek için convert komutunu kullanarak, ardından kırmızı kanalın çarpıklığını çıkarmak için tanım komutunu kullanarak ve en küçük değeri seçerek gerçekleştirilir.

Hesap oluşturma başarılı olduğunda, Automated Libra bir GitHub deposu oluşturmaya devam eder ve kripto madenciliği işlevlerini başlatmak için harici Bash betiklerini ve kapsayıcılarını başlatmayı mümkün kılan iş akışlarını dağıtır.

Bulgular, bedava kaçırma kampanyasının, bu platformlarda dakikada oluşturulabilecek hesap sayısını artırarak getirileri en üst düzeye çıkarmak için nasıl silahlandırılabileceğini gösteriyor.

Araştırmacılar, “Automated Libra’nın altyapısını CD/CI araçlarından en iyi şekilde yararlanacak şekilde tasarladığını not etmek önemlidir.”

“Geleneksel VSP’ler hizmet portföylerini bulutla ilgili hizmetleri içerecek şekilde çeşitlendirdiğinden, bunu başarmak zaman içinde daha kolay hale geliyor. Bu bulutla ilgili hizmetlerin kullanılabilirliği, altyapıyı sürdürmek zorunda olmadıkları için tehdit aktörlerinin işini kolaylaştırıyor. uygulamalarını dağıtmak için.”