Bir GitHub kusuru veya muhtemelen bir tasarım kararı, tehdit aktörleri tarafından Microsoft deposuyla ilişkili URL’leri kullanarak kötü amaçlı yazılım dağıtmak ve dosyaların güvenilir görünmesini sağlamak için kötüye kullanılıyor.

Kötü amaçlı yazılım etkinliklerinin çoğu Microsoft GitHub URL’lerine dayalı olsa da, bu “kusur” GitHub’daki herhangi bir genel depoda kötüye kullanılabilir ve tehdit aktörlerinin çok ikna edici tuzaklar oluşturmasına olanak tanır.

GitHub’ın dosya yükleme özelliğinin kötüye kullanılması

Dün McAfee, vcpkg olarak bilinen “Windows, Linux ve MacOS için C++ Kitaplık Yöneticisi” için meşru bir Microsoft GitHub deposu gibi görünen bir şey aracılığıyla dağıtılan yeni bir LUA kötü amaçlı yazılım yükleyicisi hakkında bir rapor yayınladı.

Aşağıda gösterilen kötü amaçlı yazılım yükleyicilerinin URL’leri, bunların Microsoft deposuna ait olduğunu açıkça göstermektedir, ancak projenin kaynak kodunda dosyalara ilişkin herhangi bir referans bulamadık.

https://github[.]com/microsoft/vcpkg/files/14125503/Cheat.Lab.2.7.2.zip

https://github[.]com/microsoft/STL/files/14432565/Cheater.Pro.1.6.0.zip

Bir Microsoft deposunun Şubat ayından bu yana kötü amaçlı yazılım dağıtmasını tuhaf bulan BleepingComputer, bunu araştırdı ve dosyaların Microsoft’un bir parçası olmadığını buldu. vcpkg ancak projedeki bir taahhüt veya soruna bırakılan yorumun parçası olarak yüklendiler.

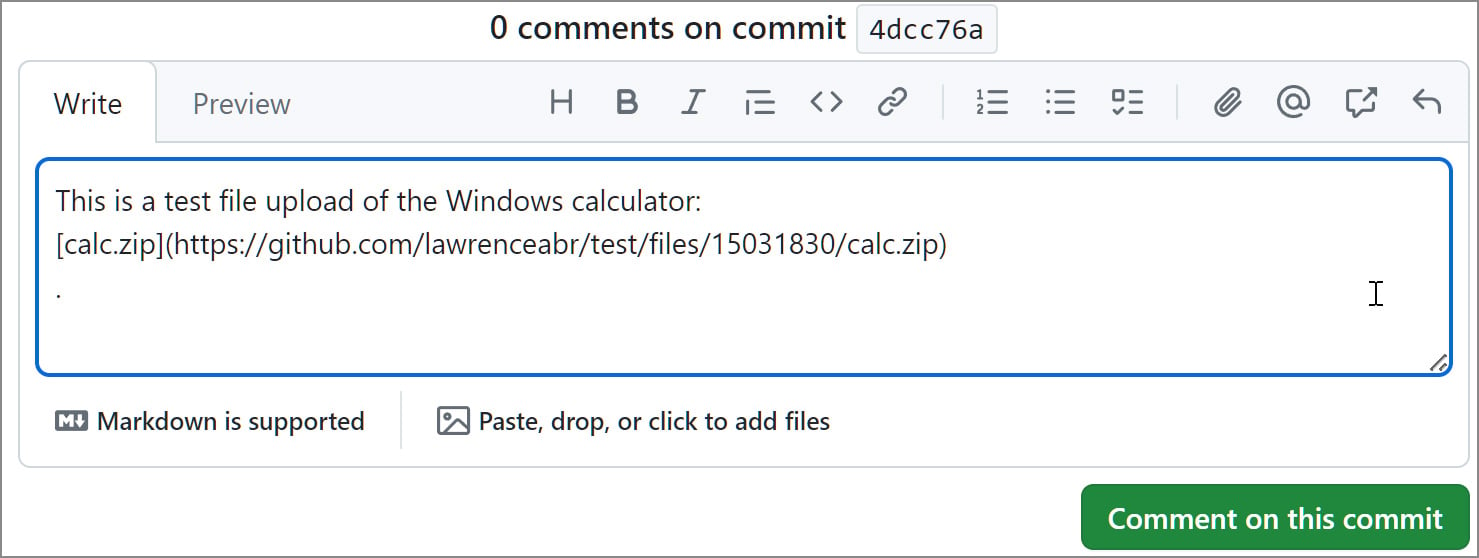

Bir GitHub kullanıcısı, yorum bırakırken GitHub’un CDN’sine yüklenecek ve ilgili projeyle ilişkilendirilecek bir dosyayı şu formatta benzersiz bir URL kullanarak ekleyebilir: ‘https://www.github.com/{project_user}/{repo_name}/files/{file_id}/{file_name}.‘

Bir yorum gönderildikten sonra URL oluşturmak yerine GitHub, aşağıda gösterildiği gibi dosyayı kaydedilmemiş bir yoruma ekledikten sonra otomatik olarak indirme bağlantısını oluşturur. Bu, tehdit aktörlerinin kötü amaçlı yazılımlarını, onların haberi olmadan herhangi bir depoya eklemesine olanak tanır.

Kaynak: BleepingComputer

Yorumu yayınlamamaya veya gönderildikten sonra silmeye karar verseniz bile dosyalar GitHub’un CDN’sinden silinmez ve indirme URL’leri sonsuza kadar çalışmaya devam eder.

Dosyanın URL’si, yorumun oluşturulduğu deponun adını içerdiğinden ve hemen hemen her yazılım şirketi GitHub’u kullandığından, bu kusur, tehdit aktörlerinin olağanüstü derecede kurnaz ve güvenilir yemler geliştirmesine olanak tanıyabilir.

Örneğin, bir tehdit aktörü, popüler bir oyundaki sorunları düzelten yeni bir sürücü gibi görünen, NVIDIA’nın sürücü yükleyici deposuna kötü amaçlı bir yürütülebilir dosya yükleyebilir. Veya bir tehdit unsuru, Google Chromium kaynak koduna yapılan bir yorumdaki dosyayı yükleyebilir ve bunun web tarayıcısının yeni bir test sürümü olduğunu iddia edebilir.

Bu URL’ler aynı zamanda şirketin depolarına ait gibi görünecek ve bu da onları çok daha güvenilir kılacaktır.

Ne yazık ki, bir şirket depolarının kötü amaçlı yazılım dağıtmak için kötüye kullanıldığını öğrense bile BleepingComputer, projelerinize eklenen dosyaları yönetmenize izin veren herhangi bir ayar bulamadı.

Üstelik GitHub hesabını bu şekilde suistimal edilmekten ve itibarınızın zedelenmesinden ancak yorumları devre dışı bırakarak koruyabilirsiniz. Bu GitHub destek belgesine göre, yorumları yalnızca bir defada en fazla altı ay boyunca geçici olarak devre dışı bırakabilirsiniz.

Ancak yorumların kısıtlanması, kullanıcıların hataları veya önerileri bildirmesine izin vermeyeceği için projenin gelişimini önemli ölçüde etkileyebilir.

Otomatik kötü amaçlı yazılım analiz hizmeti UNPACME’den Sergei Frankoff, geçen ay bu hatayla ilgili Twitch’te canlı bir yayın yaptı ve tehdit aktörlerinin bunu aktif olarak kötüye kullandığını söyledi.

Haftalar sonra… GitHub hatası hâlâ kötü amaçlı yazılımları düşürüyor pic.twitter.com/s165zOAsoI

– herrcore (@herrcore) 27 Mart 2024

Bu hatayla ilgili araştırmamızın bir parçası olarak BleepingComputer, kötü amaçlı yazılımları bu şekilde dağıtmak için kötüye kullanılan yalnızca bir başka depo, httprouter bulabildi ve bu, Microsoft’un URL’lerinde görülen ‘Cheater.Pro.1.6.0.zip’ ile aynıydı.

Ancak Frankoff, BleepingComputer’a Mart ayında, Aimmy hile yazılımı kılığında SmartLoader adı verilen aynı LUA yükleyici kötü amaçlı yazılımını kullanan benzer bir kampanya keşfettiklerini söyledi.

Frankoff, BleepingComputer’a SmartLoader’ın genellikle RedLine bilgi çalan kötü amaçlı yazılım gibi diğer yüklerle birlikte kurulduğunu söyledi.

BleepingComputer Perşembe günü bu kötüye kullanımla ilgili olarak hem GitHub hem de Microsoft ile iletişime geçti ancak bir yanıt alamadı.

Bu yayının yayınlandığı tarihte, bilgi çalan kötü amaçlı yazılım hâlâ Microsoft’un GitHub deposuyla ilişkili bağlantılar aracılığıyla dağıtılıyor.