Yakın tarihli bir keşif, GitHub’ın CodeQL deposunda, yüz binlerce Github kullanıcısı için geniş kapsamlı sonuçlara yol açabilecek potansiyel bir tedarik zinciri saldırısı kırılganlığı ortaya koydu.

İstismar, bir saldırgan tarafından kullanılırsa, birden fazla depoda kötü amaçlı kod yürütülmesine izin verebilecek bir GitHub Eylemleri İş Akışı Artefaktında bulunan halka açık bir sırrı üzerine menteşeler.

GitHub’ın hiçbir uzlaşmanın gerçekleşmediği iddialarına rağmen, bu güvenlik açığının şiddeti, sürekli entegrasyon ve sürekli teslimat (CI/CD) ortamlarının güvenliğini korumada devam eden zorlukları vurgulamaktadır.

CodeQL ve GitHub Eylemlerinde Arka Plan

Codeql, Davuz Kodundaki güvenlik açıklarını tanımlamak için tasarlanmış GitHub’ın güçlü kod analiz motorudur.

Organizasyonları potansiyel ihlallerden korumak, birkaç yüz CVE’yi keşfetmede etkili olmuştur. Bununla birlikte, aynı kritik rol, güvenlik açıklarından yararlanmak isteyen saldırganlar için cazip bir hedef haline getirir.

Github eylemleri ise platformun CI/CD aracıdır. Depolar arasında kod oluşturma, test etme ve dağıtma iş akışlarını otomatikleştirir.

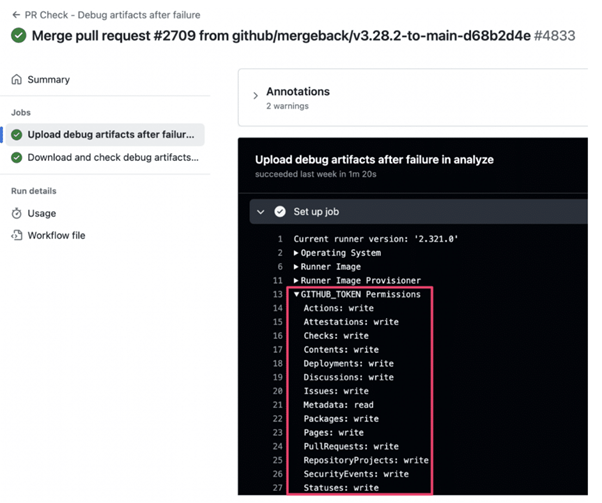

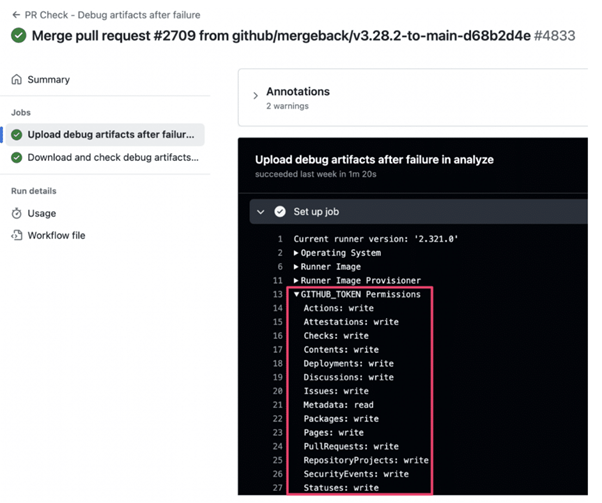

Bu iş akışları genellikle Github ile kimlik doğrulaması yapmak ve etkileşim kurmak için Github_token gibi jetonlara güvenir. Yüksek ayrıcalıklara sahip belirteçler, tehlikeye girerse önemli riskler ortaya çıkarır.

Güvenlik Açığı: “CodeqLeaked”

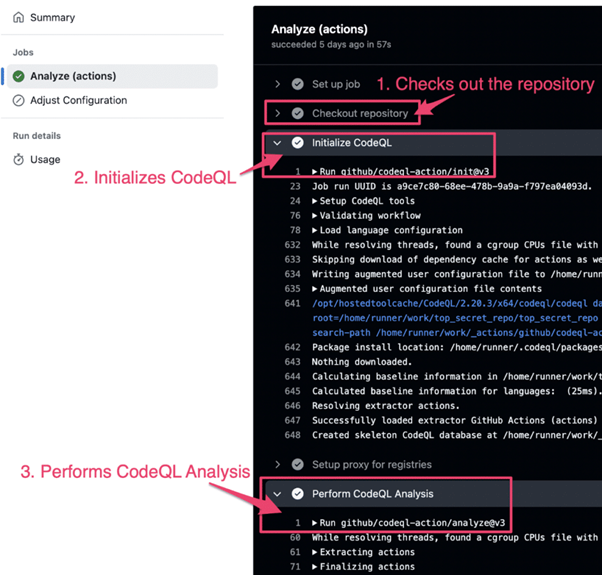

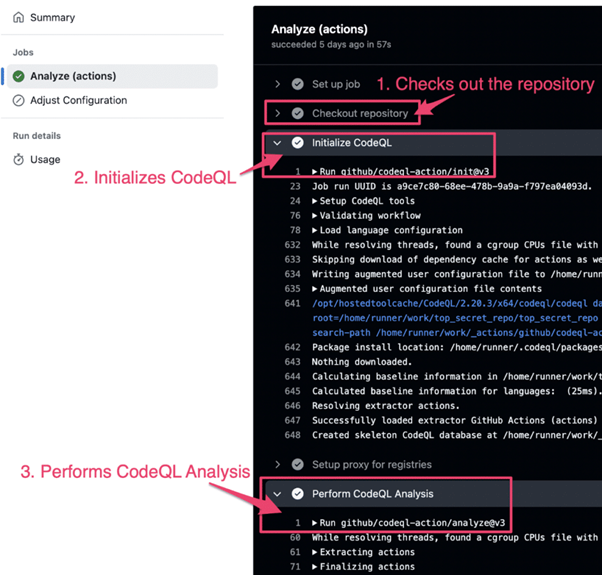

Ocak 2025’te güvenlik araştırmacıları, GitHub eylemleri iş akışlarındaki potansiyel güvenlik açıklarını keşfetmek için bir projeye başladı.

Bu soruşturma, maruz kalan sırlar için Github Eylemleri eserlerini indirip tarayan ve tarayan özel olarak inşa edilmiş bir eylem eseri tarayıcı kullandı.

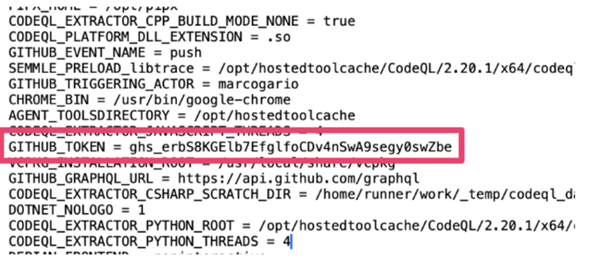

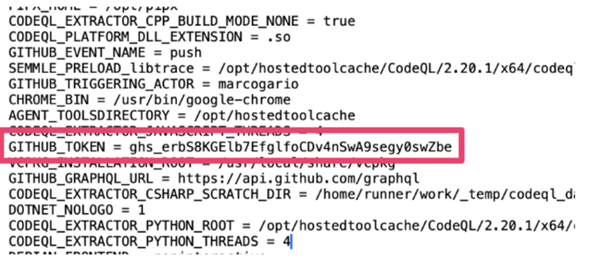

Tarayıcı, GitHub/Codeql-aksiyon deposundan bir artefakt içine gömülü bir GitHub uygulama kurulum jetonunu ortaya çıkardı. Bu jeton, sadece kısa bir süre için geçerli olmasına rağmen, tam yazma izinleri vardı.

Maruz kalan sır bir risk oluşturdu çünkü V4 Artefakt Yükleme API’sı kullanılarak bir iş akışı işi sırasında yüklenen bir eserde saklandı.

Bu, potansiyel saldırganların iş akışı işi tamamlanmadan önce eseri almalarına ve jetonu çıkarmasına izin verdi. Güvenlik açığının özü, zamana karşı yarıştı: saldırganların, süresi dolmadan önce jetondan yararlanmak için yaklaşık iki saniye vardı.

Güvenlik açığını kanıtlamak

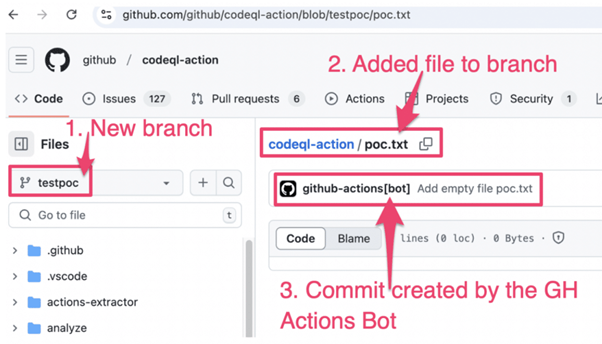

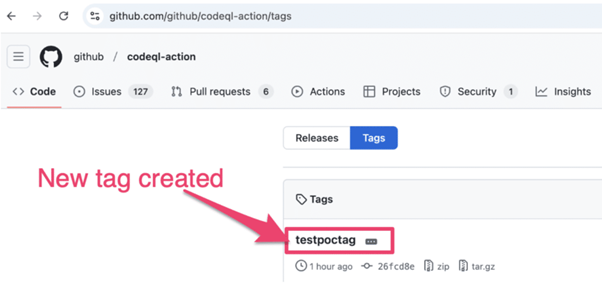

İstismarın potansiyelini göstermek için araştırmacılar, Artifact_racer.py adlı bir Python senaryosu oluşturdular.

Bu araç, belirli iş akışları için GitHub/Codeql-aksiyon deposunu sürekli olarak izledi, algılandığında ilişkili eserleri indirdi, Github_token’i çıkardı ve yeni bir dal oluşturmak ve boş bir dosya şubeye itmek için kullandı.

Bu eylemlerin iki saniyelik pencerede başarılı bir şekilde yürütülmesi, bir saldırganın gerçekten kötü niyetli amaçlar için güvenlik açığından yararlanabileceğini doğruladı.

Güvenlik açığının etkisi

Bu kırılganlığın sonuçları çok geniş. Bir saldırgan, kötü amaçlı kod ve etiket ekleyerek GitHub/Codeql-Active deposunu manipüle edebilirse, CodeQL’yi etkinleştiren yüz binlerce depodan ödün verebilirler.

Bu şunları içerebilir:

- Fikri Mülkiyet Exfiltration: Varsayılan Codeql ayarlarını kullanan depolar, saldırganların hassas kodlara erişmesine izin veren kötü amaçlı işlemler yürütür.

- Tedarik zinciri saldırıları: Koduql eylemlerinde kullanılan etiketleri değiştirerek, saldırganlar bu etiketlere dayanan herhangi bir bağımlılığa kötü amaçlı kod enjekte edebilirler.

- Github Eylemler Sırlar Uzun: Kod yürütme özellikleri ile saldırganlar, GitHub eylemleri iş akışlarında depolanan hassas sırları potansiyel olarak söndürebilir.

Keşif, CVE-2025-24362 olarak güvenlik açığını araştıran ve kabul eden GitHub’a sorumlu bir şekilde açıklandı.

Bildirilen uzlaşmaya rağmen, durum CI/CD ortamlarının yönetilmesinde uyanık izleme ve güvenli uygulamaların önemini vurgulamaktadır.

“CodeqLeaked” olayı, GitHub gibi karmaşık yazılım ekosistemlerini güvence altına almadaki zorlukların altını çiziyor.

Güçlü gizli yönetim uygulamaları, zamanında güvenlik açığı açıklaması ve benzer tedarik zinciri saldırılarını önlemek için iş akışı eserlerinin sıkı bir şekilde izlenmesini vurgulamaktadır.

Kod depoları giderek daha fazla GitHub eylemleri ve Codeql gibi analiz motorları gibi otomasyon araçlarına bağlı olarak, bütünlüklerinin fikri mülkiyeti korumak ve dijital ekosistemler arasında güvenliği korumak için çok önemli olmasını sağlamak.

SOC/DFIR ekiplerinden misiniz? -Kötü amaçlı yazılımları, kimlik avı olaylarını analiz edin ve herhangi biriyle canlı erişim sağlayın. Run -> Şimdi ücretsiz başlayın.