Perşembe günü GitHub, halka açık depolara yapılan tüm gönderimler için varsayılan olarak gizli tarama push korumasını etkinleştirdiğini duyurdu.

Eric Tooley ve Courtney Claessens, “Bu, halka açık bir depoya yapılan herhangi bir gönderimde desteklenen bir sır tespit edildiğinde, bu sırrı taahhütlerinizden kaldırma veya sırrın güvenli olduğunu düşünüyorsanız bloğu atlama seçeneğine sahip olacağınız anlamına gelir.” dedi. .

Push koruması, ilk olarak Ağustos 2023’te isteğe bağlı bir özellik olarak pilot kullanıma sunuldu, ancak Nisan 2022’den bu yana test aşamasındadır. Mayıs 2023’te genel kullanıma sunuldu.

Gizli tarama özelliği, kötü niyetli aktörler tarafından hileli kullanımlarını önlemek amacıyla 180’den fazla hizmet sağlayıcının 200’den fazla token türünü ve modelini tespit edecek şekilde tasarlanmıştır.

Bu gelişme, Microsoft yan kuruluşunun gizli taramayı Amazon Web Services (AWS), Microsoft, Google ve Slack gibi popüler hizmetler için geçerlilik kontrollerini içerecek şekilde genişletmesinden yaklaşık beş ay sonra gerçekleşti.

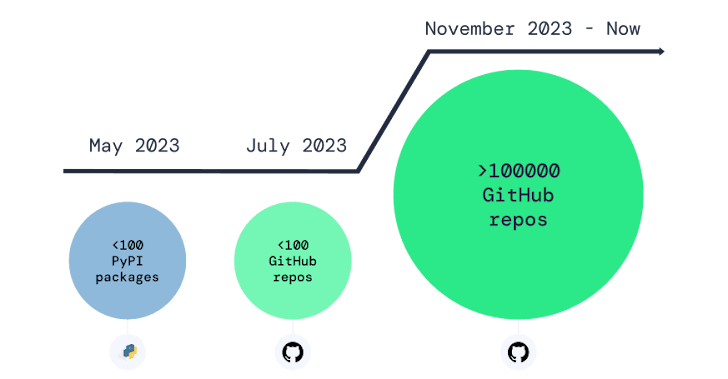

Bu aynı zamanda GitHub’u hedef alan ve kaynak kodu barındırma platformunu, geliştirici cihazlardan şifreleri ve kripto para birimini çalabilecek karmaşık kötü amaçlı yazılımlar içeren binlerce depoyla dolduran devam eden bir “repo kafa karışıklığı” saldırısının keşfinin ardından geldi.

Saldırılar, geçen yıl Phylum ve Trend Micro tarafından ifşa edilen aynı kötü amaçlı yazılım dağıtım kampanyasının bir başka dalgasını temsil ediyor; klonlanmış, truva atı haline getirilmiş depolarda barındırılan sahte Python paketlerinden yararlanılarak BlackCap Grabber adı verilen hırsız bir kötü amaçlı yazılım dağıtılıyor.

Apiiro bu haftaki bir raporda, “Repo kafa karışıklığı saldırıları, insanların yanlışlıkla kötü amaçlı sürümü gerçek versiyon yerine seçmesine dayanıyor, bazen sosyal mühendislik tekniklerini de kullanıyor.” dedi.