GitHub, yeni kod aktarılırken erişim belirteçleri ve API anahtarları gibi sırların yanlışlıkla açığa çıkmasını önlemek amacıyla tüm genel depolar için varsayılan olarak anında iletme korumasını etkinleştirmiştir.

Bugünkü duyuru, şirketin neredeyse iki yıl önce, Nisan 2022’de, hassas bilgi sızıntılarını otomatik olarak önlemenin kolay bir yolu olarak push korumasını beta olarak kullanıma sunmasının ardından geldi. Bu özellik, Mayıs 2023’te tüm halka açık depolarda genel kullanıma sunuldu.

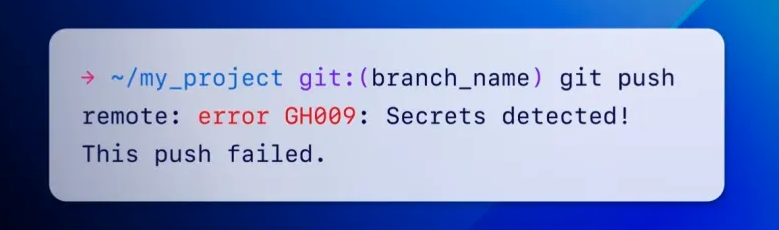

Push koruması, ‘git push’ işlemleri kabul edilmeden önce sırları tarayarak ve bir sır tespit edildiğinde taahhütleri engelleyerek sızıntıları proaktif olarak önler.

GitHub, gizli tarama özelliğinin, 180’den fazla hizmet sağlayıcıdan (API anahtarları, özel anahtarlar, gizli anahtarlar, kimlik doğrulama belirteçleri, erişim belirteçleri, yönetim sertifikaları, kimlik bilgileri ve daha fazlası) 200’den fazla belirteç türünü ve modelini tespit ederek sırların sızmasını otomatik olarak önlediğini söylüyor.

“Bu hafta, tüm kullanıcılar için push korumasını kullanıma sunmaya başladık. Bu, genel bir depoya yapılan herhangi bir gönderimde desteklenen bir sır tespit edildiğinde, sırrı taahhütlerinizden kaldırma seçeneğine sahip olacağınız anlamına gelir; GitHub’dan Eric Tooley ve Courtney Claessens, “gizli kasa, bloğu atla” dedi.

“Bu değişikliğin hesabınıza uygulanması bir veya iki hafta sürebilir; durumu doğrulayabilir ve kod güvenliği ve analiz ayarlarında erkenden kaydolabilirsiniz.”

Tüm genel depolar için push koruması varsayılan olarak açık olsa bile GitHub kullanıcıları otomatik taahhüt bloğunu aşabilir. Tavsiye edilmese de, güvenlik ayarlarında push korumasını tamamen devre dışı bırakabilirler.

GitHub Enterprise planına abone olan kuruluşlar, özel depolardaki hassas bilgileri koruyan GitHub Gelişmiş Güvenlik’i kullanabilir. Bu aynı zamanda kod tarama, yapay zeka odaklı kod önerileri ve diğer statik uygulama güvenliği (SAST) özelliklerinin yanı sıra başka gizli tarama özelliklerinden oluşan bir paket de ekler.

Tooley ve Claessens, “API anahtarlarının, belirteçlerin ve diğer sırların kazara sızdırılması, güvenlik ihlalleri, itibarın zarar görmesi ve akıllara durgunluk veren ölçekte yasal sorumluluk riski taşır” dedi.

“GitHub, 2024’ün yalnızca ilk sekiz haftasında halka açık depolarda 1 milyondan fazla sırrın sızdırıldığını tespit etti. Bu, her dakika bir düzineden fazla kazara sızıntı anlamına geliyor.”

Komut satırından anında iletme korumasını kullanma veya bazı gizli dizilerin iletilmesine izin verme hakkında daha fazla ayrıntıyı bu GitHub dokümantasyon sayfasında bulabilirsiniz.

BleepingComputer’ın son yıllarda bildirdiği gibi, kimlik bilgilerinin ve sırların açığa çıkması çok sayıda yüksek etkili ihlale yol açtı [1, 2, 3].