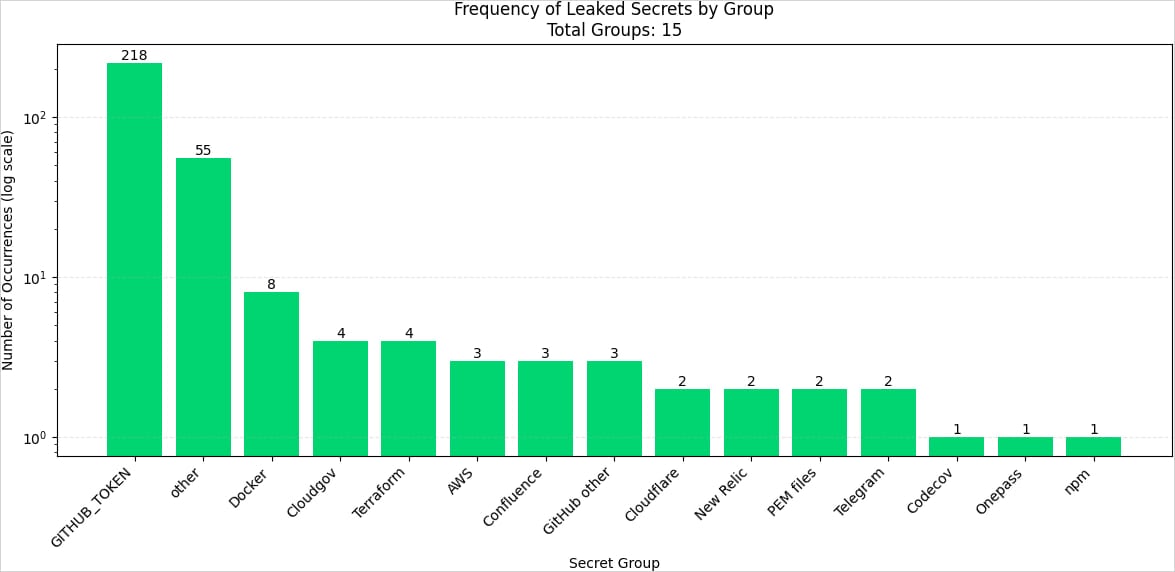

GitHub Eylem TJ-Actions/Chanes-Files’ın uzlaşması, 23.000 projenin sadece küçük bir yüzdesini kullandı ve tedarik zinciri saldırısından dolayı sadece 218 depoun sırları ortaya çıkardığını tahmin etti.

Küçük sayıya rağmen, bazı depolar çok popüler olduğundan ve daha ileri tedarik zinciri saldırılarında kullanılabileceğinden potansiyel güvenlik yankıları hala önemlidir.

Bununla birlikte, maruz kalan depoların sahipleri, saldırganların sızıntıyı kullanma şansı elde etmeden önce sırlarını döndürmek için derhal harekete geçmelidir.

Github tedarik zinciri saldırısı

Github eylemi ‘TJ-Actions/Chaned-Files’, koşucu işçi sürecinden CI/CD sırlarını depoya dökmek için 14 Mart 2025’te kötü niyetli bir taahhüt ekleyen saldırganlar tarafından tehlikeye atıldı.

İş akışı günlükleri kamuya açık olarak erişilecek şekilde ayarlanmışsa, bu sırlara herkes tarafından erişilebilir ve okunabilir.

Sonraki soruşturma, saldırının muhtemelen “ReviewDog/Action-Setup@V1” GitHub eylemini hedefleyen başka bir tedarik zinciri saldırısı yoluyla mümkün olduğunu gösterdi.

Bu ihlal, ‘TJ-Actices/Değişen Dosyalar’da değişiklik yapma ayrıcalığına sahip bir bot tarafından kullanılan bir GitHub kişisel erişim belirtecinden (PAT) tehlikeye atmış olabilir.

Maruz kalan küçük yüzde

Söz konusu tedarik zinciri saldırısından kaynaklanan sırların maruz kalmasını izleyen Endor Labs tarafından paylaşılan verilere göre, olayın etkisi sınırlı ancak yine de anlamlı görünmektedir.

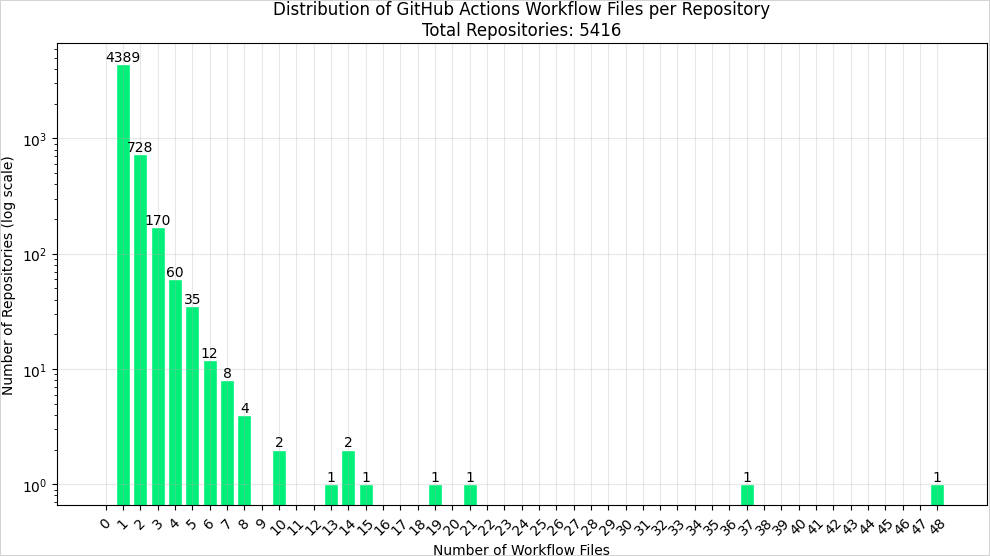

Maruziyet zaman dilimi sırasında, 14 Mart 04:00 UTC ile 15 Mart 02:00 UTC, 4.072 farklı kuruluşta 5.416 depo hedeflenen GitHub eylemine atıfta bulundu.

Endor, bazı depoların 350.000’den fazla yıldızı ve 63.000 çatal olduğunu bildirdi, böylece uzlaşmaları birçok kullanıcıyı etkileyebilir.

Kaynak: Endor Labs

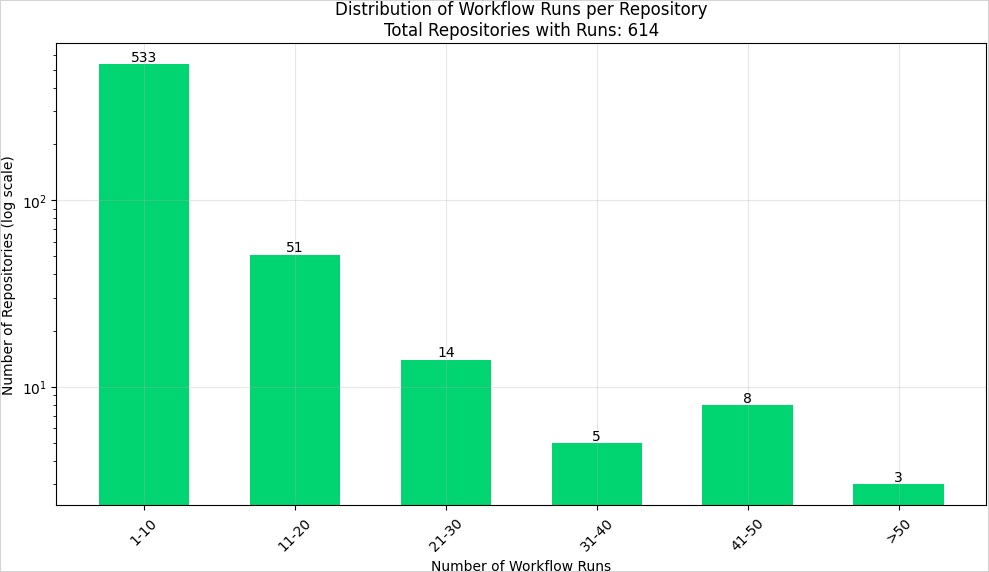

GitHub eylemine atıfta bulunan 5.416 depodan 614, verilen zaman diliminde, bunların birçoğunda da ilgili iş akışını yönetti.

Bu 614’ten Endor, 218’in konsol günlüğüne sırt baskılı sırtları, geri kalanı, sırların maruz kalmasını önlemek için bir başarısızlık görevi gören ‘en iyi uygulama önerilerini’ takip ederek korunduğunu söylüyor.

Endor, “Eylemin yürütülmesi, konsol günlüğüne herhangi bir kimlik bilgisinin yazdırıldığı anlamına gelmez.”

“Bazı depolar en iyi uygulama önerilerini izledi ve değiştirilebilir bir etiket yerine SHA’ya atıfta bulundu.”

Diyerek şöyle devam etti: “Diğerleri, saldırgan tüm sürüm etiketleri ile kötü niyetli taahhütlere işaret edecek şekilde kurcalanmadan önce çalıştırıldı.”

Kaynak: Endor Labs

Çoğu durumda, maruz kalan sırlar, Endor’un 24 saat içinde sona erdiğini ve saldırganlara sadece sınırlı bir sömürü penceresi bıraktığını söylediği GitHub Takma Erişim Jetonlarıydı.

Bununla birlikte, bazı durumlarda, Dockerhub, NPM ve AWS için kimlik bilgileri sızdırıldı, bu da daha yüksek güvenlik riski oluşturdu.

Kaynak: Endor Labs

İlk gözden geçirme ihlalinin TJ eylemlerinin ötesinde diğer uzlaşmalara yol açıp açmadığı ve TJ-Actions saldırısının maruz kalan 218 projeden herhangi birinin de bir uzlaşma yaşadığı konusunda hala sorular var.

GitHub eylemlerini kullananların GitHub’ın güvenlik sertleştirme tavsiyesini gözden geçirmesi ve hassas bilgileri ortaya çıkarabilecek dosyalara ve klasörlere erişimi kısıtlaması şiddetle tavsiye edilir.

14 metrelik kötü niyetli eylemlerin analizine dayanarak, saldırıların% 93’ünün ve bunlara karşı nasıl savunulacağının arkasındaki en iyi 10 MITER ATT & CK tekniklerini keşfedin.