GitHub Enterprise Server’ın birden fazla sürümünü etkileyen kritik bir güvenlik açığı, kimlik doğrulamasını atlatmak ve bir saldırganın makinede yönetici ayrıcalıkları elde etmesini sağlamak için kullanılabilir.

Güvenlik sorunu CVE-2024-6800 olarak tanımlandı ve CVSS 4.0 standardına göre 9,5 önem derecesi aldı. Belirli kimlik sağlayıcılarla Güvenlik İddiası İşaretleme Dili (SAML) kimlik doğrulama standardı kullanıldığında oluşan bir XML imza sarma sorunu olarak tanımlanıyor.

GitHub Enterprise Server (GHES), genel bulutla çalışma deneyimi olmayan veya erişim ve güvenlik kontrollerini yönetmek isteyen işletmelere yönelik GitHub’ın yerel bir sürümüdür.

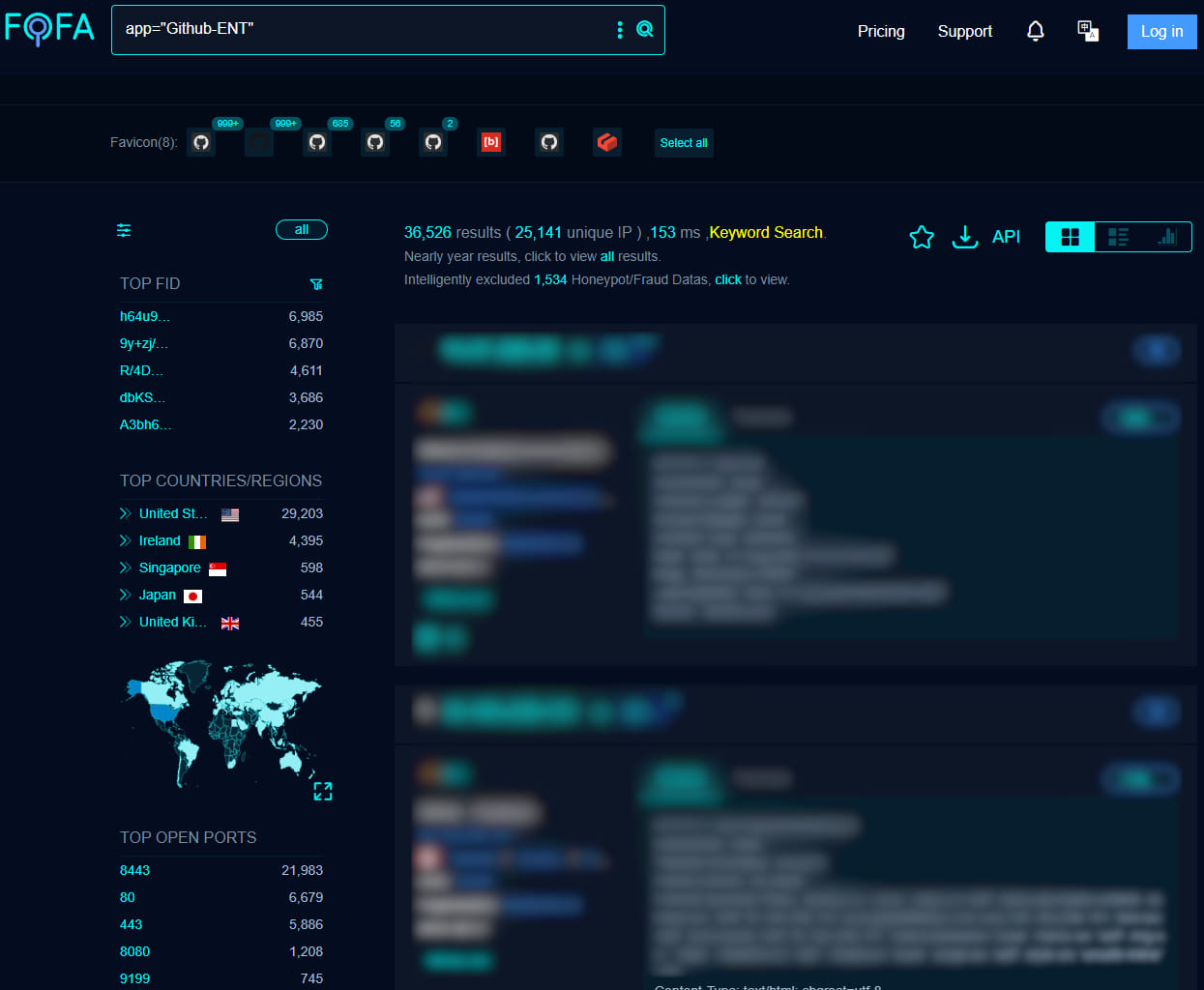

Kamuya açık web’de bulunan ağ varlıkları için FOFA arama motoruna göre, internet üzerinden erişilebilir 36.500’den fazla GHES örneği bulunmaktadır ve bunların çoğu (29.200) Amerika Birleşik Devletleri’nde bulunmaktadır.

Ancak, açığa çıkan GHES makinelerinden kaçının ürünün güvenlik açığı bulunan bir sürümünü çalıştırdığı belirsiz.

Kaynak: BleepingComputer

GitHub, bu sorunu GHES’in 3.13.3, 3.12.8, 3.11.14 ve 3.10.16 sürümlerinde ele aldı.

Yeni GHES sürümleri ayrıca orta şiddet puanına sahip iki başka güvenlik açığı için de düzeltmeler içeriyor:

- CVE-2024-7711: Saldırganların genel depolarındaki sorunları değiştirmesine izin verir

- CVE-2024-6337: Özel bir depoda bulunan sorun içeriğinin ifşa edilmesiyle ilgilidir

Üç güvenlik sorunu da GitHub’ın HackerOne platformundaki Bug Bounty programı aracılığıyla bildirildi.

GitHub, güvenlik güncellemelerinin uygulanmasının ardından bazı servislerin yapılandırma süreci sırasında hatalar gösterebileceği ancak örneğin yine de doğru şekilde başlatılması gerektiği konusunda uyarıyor.

Bültende ayrıca, belirli işlemler sırasında yaşanan günlük kayıtları, bellek kullanımı ve servis kesintileriyle ilgili çeşitli sorunlar da yer aldığından, sistem yöneticilerinin güncellemeyi uygulamadan önce ‘Bilinen sorunlar’ bölümünü kontrol etmeleri önerilir.