GitHub, gizli bir genel GitHub deposunda yanlışlıkla yayınlandıktan sonra GitHub.com için özel SSH anahtarını döndürdü.

Yazılım geliştirme ve sürüm kontrol hizmeti, özel RSA anahtarının yalnızca “kısa bir süre” açığa çıktığını, ancak “çok fazla ihtiyat” nedeniyle harekete geçtiğini söylüyor.

Belirsiz maruz kalma penceresi

Bugün yayınlanan kısa ve öz bir blog gönderisinde GitHub, bu hafta GitHub.com için RSA SSH özel anahtarının halka açık bir GitHub deposunda geçici olarak ifşa edildiğini keşfettiğini kabul etti.

GitHub’ın Baş Güvenlik Sorumlusu ve Mühendislikten Sorumlu Kıdemli Başkan Yardımcısı Mike Hanley, “Tehlikeyi kontrol altına almak için hemen harekete geçtik ve temel neden ile etkiyi anlamak için araştırmaya başladık,” diye yazıyor.

“Anahtar değişimini şimdi tamamladık ve kullanıcılar değişikliğin önümüzdeki otuz dakika içinde yayıldığını görecek. Bazı kullanıcılar, bu değişiklik için hazırlıklar sırasında yeni anahtarın 02:30 UTC civarında kısa bir süre için mevcut olduğunu fark etmiş olabilir.”

GitHub.com’un en son ortak anahtar parmak izleri aşağıda gösterilmiştir. Bunlar, GitHub sunucularına olan SSH bağlantınızın gerçekten güvenli olduğunu doğrulamak için kullanılabilir.

Bazılarının fark edebileceği gibi, yalnızca GitHub.com’un RSA SSH anahtarı etkilenmiş ve değiştirilmiştir. ECDSA veya Ed25519 kullanıcıları için değişiklik gerekmez.

SHA256:uNiVztksCsDhcc0u9e8BujQXVUpKZIDTMczCvj3tD2s (RSA)

SHA256:br9IjFspm1vxR3iA35FWE+4VTyz1hYVLIE2t1/CeyWQ (DSA – kullanımdan kaldırıldı)

SHA256:p2QAMXNIC1TJYWeIOttrVc98/R1BUFWu3/LiyKgUfQM (ECDSA)

SHA256:+DiY3wvvV6TuJJhbpZisF/zLDA0zPMSvHdkr4UvCOqU (Ed25519)

GitHub, “Lütfen bu sorunun herhangi bir GitHub sisteminden veya müşteri bilgisinden ödün verilmesinden kaynaklanmadığını unutmayın” diyor.

“Bunun yerine, ifşa, özel bilgilerin yanlışlıkla yayınlanması olduğuna inandığımız şeyin sonucuydu.”

Ancak blog gönderisi yanıt vermiyor Ne zaman anahtar tam olarak ve ne kadar süreyle açığa çıktı, bu da maruz kalma zaman çizelgesini biraz bulanık hale getirdi. Bu tür zaman damgaları, genellikle güvenlik günlüklerinden (bunların mevcut olması durumunda) ve Git taahhüt geçmişinden tespit edilebilir.

GitHub ayrıca, açığa çıkan anahtarın kötüye kullanıldığına “inanmak için hiçbir neden olmadığını” ve “çok fazla ihtiyat nedeniyle” anahtarı döndürdüğünü belirtir.

Ancak, ne kadar ‘kısaca’ olursa olsun, bir özel anahtarı sızdırıldıktan sonra döndürmek, kullanıcıları potansiyel olarak sunucunuzun kimliğine bürünebilecek veya bir kullanıcının bağlantısını dinleyebilecek düşmanlardan korumak için gerekli bir adımdır.

Hanley, söz konusu RSA anahtarının GitHub’ın altyapısına veya müşteri verilerine erişim sağlamadığını açıkladı.

“Bu değişiklik yalnızca RSA kullanan SSH üzerinden Git işlemlerini etkiler. GitHub.com’a giden web trafiği ve HTTPS Git işlemleri etkilenmez.”

Parmak izini iki kez kontrol et

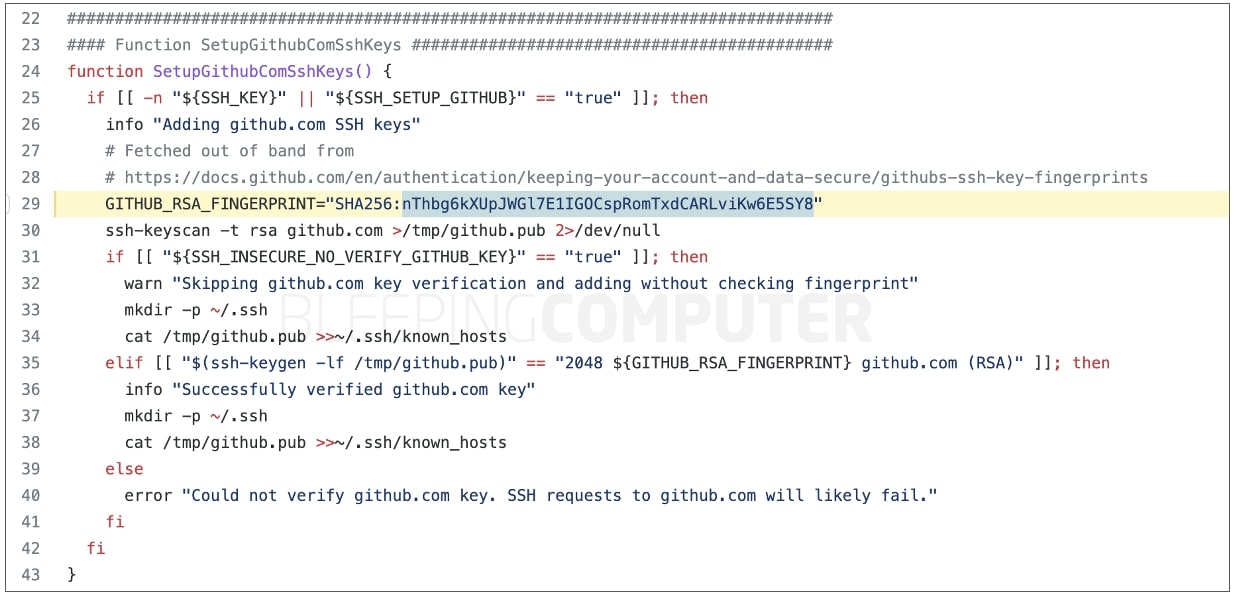

GitHub özel SSH anahtarlarını değiştirmiş olsa da, GitHub’ınkiler de dahil olmak üzere çok sayıda belge ve yazılım projesi artık iptal edilmiş olan anahtarının SSH parmak izini kullanmaya devam ediyor:

SHA256:nThbg6kXUpJWGl7E1IGOCspRomTxdCARLviKw6E5SY8

Bu nedenle, kullanıcılar güncellemelerini yapmalıdır. ~/.ssh/known_hosts GitHub’ın yeni anahtar parmak iziyle dosyalayın, aksi takdirde SSH bağlantıları yaparken güvenlik uyarıları görebilirler. Kullanıcılar bu tür uyarıları alırken ekranlarında görülen parmak izinin GitHub.com’un en son anahtarıyla eşleştiğinden emin olmalıdır.

Geçen yıl itibariyle, GitHub’ın güncel SSH ana bilgisayar anahtarları da API meta veri uç noktasında yayınlanıyor.