GitHub artık tüm genel kod havuzları için API anahtarları ve erişim belirteçleri gibi hassas bilgilerin sızmasını otomatik olarak engelliyor.

Bugünkü duyuru, şirketin bir yıldan uzun bir süre önce, Nisan 2022’de push korumasını beta olarak sunmasının ardından geldi.

Bu özellik, ‘git push’ işlemleri kabul edilmeden önce sırları tarayarak sızıntıları proaktif olarak önler ve algılanabilir 69 belirteç türüyle (API anahtarları, özel anahtarlar, gizli anahtarlar, kimlik doğrulama belirteçleri, erişim belirteçleri, yönetim sertifikaları, kimlik bilgileri ve daha fazlası) çalışır. düşük “yanlış pozitif” tespit oranı ile.

GitHub bugün yaptığı açıklamada, “Sır içeren bir taahhüdü zorluyorsanız, gizli tür, konum ve ifşanın nasıl düzeltileceği hakkında bilgiler içeren bir itme koruması istemi görünecektir.” dedi.

“İtme koruması yalnızca düşük yanlış pozitif oranlara sahip sırları engeller, bu nedenle bir taahhüt engellendiğinde, araştırmaya değer olduğunu bilirsiniz.”

GitHub’a göre, beta sürümünden bu yana, onu etkinleştiren yazılım geliştiricileri, yaklaşık 17.000 hassas bilginin yanlışlıkla açığa çıkmasını başarıyla önleyerek, tehlikeye atılmış sırları iptal etmek, döndürmek ve düzeltmek için harcanacak 95.000 saatten fazla tasarruf sağladı.

Bugüne kadar, bu özellik yalnızca GitHub Gelişmiş Güvenlik lisansına sahip kuruluşlar tarafından özel depolar için etkinleştirilebilirken, GitHub artık bu özelliği tüm genel depolarda genel olarak kullanılabilir hale getirdi.

Şirket, “Bugün, itme koruması genellikle GitHub Gelişmiş Güvenlik (GHAS) lisansı olan özel depolar için kullanılabilir” dedi.

“Ayrıca, açık kaynaktaki geliştiricilerin ve bakımcıların kodlarını proaktif bir şekilde güvence altına almalarına yardımcı olmak için GitHub, tüm kamu depoları için anında iletme korumasını ücretsiz hale getiriyor.”

Gizli tarama itme koruması nasıl etkinleştirilir

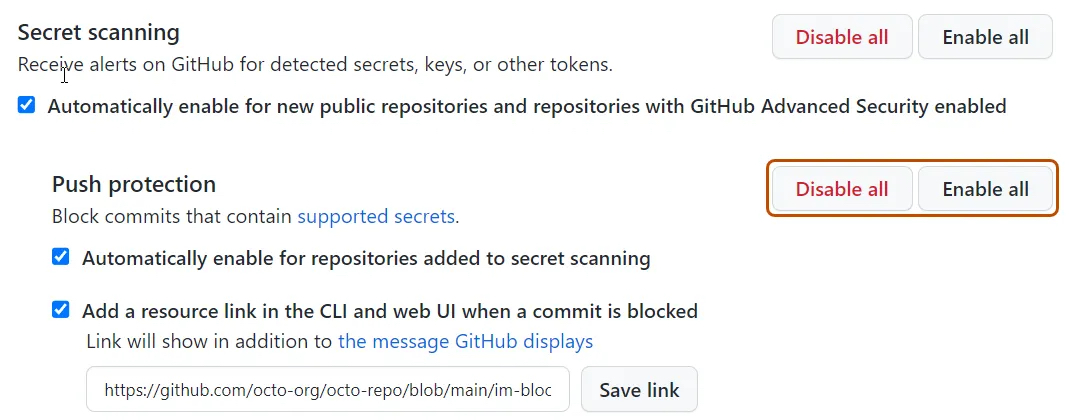

GitHub Advanced Security’ye sahip kuruluşlar, API aracılığıyla veya kullanıcı arabiriminden yalnızca tek bir tıklamayla hem veri havuzu hem de kuruluş düzeylerinde gizli tarama anında koruma özelliğini etkinleştirebilir.

Kuruluşunuz için anında iletme korumasını etkinleştirmeye yönelik ayrıntılı prosedür şunları yapmanızı gerektirir:

- GitHub.com’da kuruluşun ana sayfasına gidin.

- Kuruluşunuzun adının altında, Ayarlar.

- Kenar çubuğunun “Güvenlik” bölümünde, Kod güvenliği ve analizi.

- “Kod güvenliğini ve analizini yapılandırın” altında “GitHub Gelişmiş Güvenlik”i bulun.

- “Gizli tarama” altında, Hepsini etkinleştir “İtme koruması”nın yanında.

- İsteğe bağlı olarak, “Gizli taramaya eklenen özel havuzlar için otomatik olarak etkinleştir” seçeneğini tıklayın.

Ayrıca, her deponun Ayarlar > Güvenlik ve analiz > GitHub Gelişmiş Güvenlik iletişim kutusundan geçiş yapılarak tek depolar için etkinleştirilebilir.

Komut satırından anında iletme koruması kullanma veya bazı sırların iletilmesine izin verme hakkında daha fazla ayrıntı GitHub’ın dokümantasyon sitesinde mevcuttur.

BleepingComputer’ın daha önce bildirdiği gibi, açığa çıkan kimlik bilgileri ve sırlar son yıllarda yüksek etkili ihlallere yol açtı. [1, 2, 3].

Bu nedenle, herhangi bir sır içeriyorsa kod göndermelerin otomatik olarak engellenmesini sağlamak için özel havuzlar için veya genel havuzlarda ücretsiz olarak itme korumasının etkinleştirilmesi, potansiyel olarak büyük etkilere sahip kazara sızıntılara karşı savunma yapmanın basit bir yoludur.