GitHub, aktif geliştiricilerin hesaplarında iki faktörlü kimlik doğrulamayı (2FA) etkinleştirmelerini önümüzdeki hafta, 13 Mart’tan itibaren zorunlu kılmaya başlayacak.

Şirketin tüm kullanıcı tabanına genişletildiğinde, 2FA kayıt gereksinimi 100 milyondan fazla kullanıcının hesaplarının güvenliğini sağlamaya yardımcı olacaktır.

Kademeli kullanıma alma, GitHub’ın daha küçük yönetici ve geliştirici gruplarına e-posta yoluyla ulaşmasıyla önümüzdeki hafta başlayacak ve katılımın sorunsuz olmasını ve kullanıcıların sorunları çözmek için zamana sahip olmasını sağlamak için yıl sonu yaklaştıkça hızlanacak.

Personel Ürün Müdürü Hirsch Singhal ve Ürün Pazarlama Direktörü Laura Paine, “GitHub, hem kullanıcılar için beklenmedik kesintileri ve üretkenlik kaybını en aza indirmeyi hem de hesap kilitlenmelerini önlemeyi amaçlayan bir kullanıma sunma süreci tasarladı” dedi.

“Kullanıcı gruplarından zaman içinde 2FA’yı etkinleştirmeleri istenecek, her grup yaptıkları işlemlere veya katkıda bulundukları koda göre seçilecek.”

Hesabınız kayıt için seçildiyse, iki faktörlü kimlik doğrulama (2FA) programına kaydolmanızı isteyen bir e-posta alacak ve GitHub.com’da bir başlık göreceksiniz.

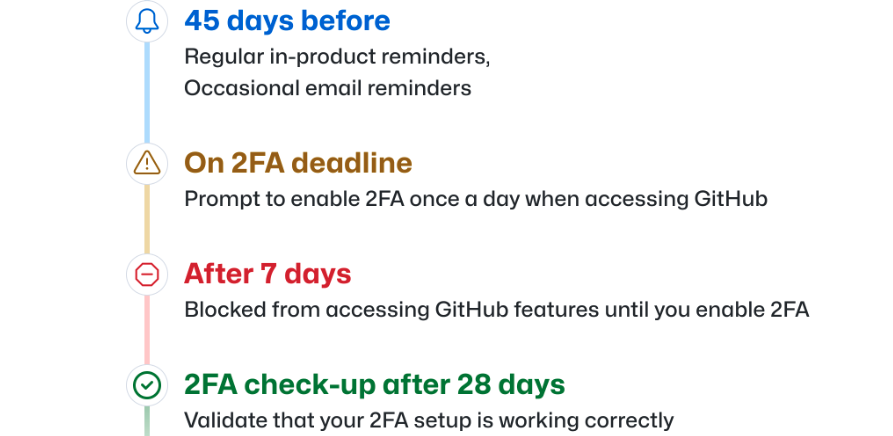

Ardından, hesabınızda 2FA’yı yapılandırmak için 45 gününüz olacak ve bu süre boyunca, ara sıra yapılan hatırlatmalar dışında GitHub hesabınızı her zamanki gibi kullanmaya devam edebilirsiniz.

GitHub, etkinleştirme son tarihiniz hakkında sizi bilgilendirecek ve bu süre geçtikten sonra, GitHub.com’a ilk eriştiğinizde 2FA’yı etkinleştirmeniz istenecek ve 2FA açılıncaya kadar bazı özelliklere erişiminiz engellenecek.

Bu, platforma kod katkıda bulunan tüm geliştiricilerin 2023’ün sonuna kadar 2FA’yı etkinleştirmeleri gerekeceğine dair Mayıs ve Aralık aylarında yapılan önceki iki duyuruyu takip ediyor.

GitHub, hesabınız için 2FA’yı yapılandırma ve 2FA kimlik bilgilerini kaybettiğinizde hesapları kurtarma hakkında ayrıntılı talimatlar sağlar.

Geliştiriciler, fiziksel güvenlik anahtarları, akıllı telefonlar ve dizüstü bilgisayarlar gibi mobil cihazlarda yerleşik sanal güvenlik anahtarları, Zamana Dayalı Tek Seferlik Parola (TOTP) kimlik doğrulayıcı uygulamaları veya GitHub Mobile uygulaması (TOTP veya SMS’i yapılandırdıktan sonra) dahil olmak üzere bir veya daha fazla 2FA seçeneği kullanabilir. 2FA).

Metin mesajı tabanlı 2FA da bir seçenek olsa da (bazı ülkelerde), GitHub kullanıcıları güvenlik anahtarlarına veya TOTP uygulamalarına geçmeye çağırıyor çünkü tehdit aktörleri, geliştiricilerin hesaplarını ele geçirmek için SMS 2FA’yı atlayabilir veya SMS 2FA kimlik doğrulama belirteçlerini çalabilir.

Yazılım tedarik zincirinin güvenliğini sağlama

GitHub hesaplarında 2FA’nın etkinleştirilmesi, ele geçirme saldırılarında yeniden kullanılan parolaları veya çalınan kimlik bilgilerini kullanma girişimlerini engelleyerek hesabın ele geçirilmesine karşı dayanıklılığı artırır.

Bu, şirketin temel parola tabanlı kimlik doğrulamasından uzaklaşarak yazılım tedarik zincirini güvence altına almaya yönelik en son hamlesidir.

Daha önce, kod barındırma platformu, e-posta tabanlı cihaz doğrulaması uyguluyor ve Git işlem kimlik doğrulaması için hesap parolalarını aşamalı olarak kaldırıyordu.

Ayrıca GitHub, Kasım 2020’de REST API aracılığıyla parola kimlik doğrulamasını devre dışı bıraktı ve Mayıs 2021’de SSH Git işlemlerini güvence altına almak için FIDO2 güvenlik anahtarları desteğini kullanıma sundu.

Yıllar geçtikçe GitHub, iki faktörlü kimlik doğrulama, oturum açma uyarıları, güvenliği ihlal edilmiş parolaların kullanımını engelleyerek ve WebAuthn desteği sağlayarak hesap güvenlik önlemlerini geliştirdi.