Siber güvenlik manzarasında, kimlik bilgisi hasat yeteneklerinde benzeri görülmemiş bir kapsam gösteren siber güvenlik manzarasında ortaya çıktı.

Kötü amaçlı yazılım, Google Chrome ve Microsoft Edge gibi ana akım uygulamalardan Tor ve Epic gibi gizlilik odaklı tarayıcılara kadar değişen 19 farklı web tarayıcısından giriş bilgilerini hedefler.

Bu kapsamlı yaklaşım, tarayıcı tercihlerine bakılmaksızın kullanıcı kimlik bilgilerini tehlikeye atabildiğinden, Shuyal’ı özellikle tehlikeli hale getirir.

Stealer, sistem keşfi ile başlayan ve kimlik bilgisi çıkarma ve veri eksfiltrasyonuna ilerleyen çok aşamalı bir saldırı vektörü yoluyla çalışır.

Shuyal, Windows Görev Yöneticisi’nin otomatik olarak devre dışı bırakılması ve kötü amaçlı işlemleri sırasında tespit edilmemesine yardımcı olan sofistike anti-tespit mekanizmaları da dahil olmak üzere gelişmiş kaçırma tekniklerini kullanır.

Kötü amaçlı yazılımların kendi aşındırma yetenekleri, gizli profilini daha da geliştirir ve birincil işlevlerini tamamladıktan sonra etkinliğinin izlerini kaldırır.

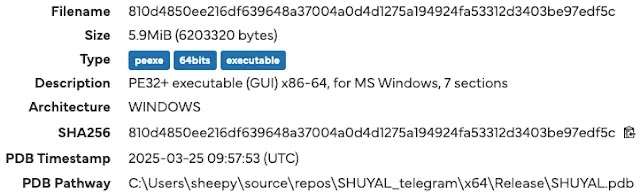

Hibrit analiz araştırmacıları, SHUYY’yi kapsamlı davranışsal analiz yoluyla tanımladı ve yürütülebilir program veritabanı (PDB) yolunda keşfedilen benzersiz tanımlayıcılara dayanarak adlandırdı.

.webp)

Kötü amaçlı yazılım, geleneksel kimlik bilgisi hırsızlığını, uyumsuzluk hasat ve telgraf tabanlı veri iletim altyapısını kullanan modern pesfiltrasyon yöntemleriyle birleştirerek dikkate değer bir teknik karmaşıklık göstermektedir.

.webp)

Kötü amaçlı yazılım sistem ekran görüntülerini, pano içeriğini yakalarken ve ayrıntılı sistem keşfi gerçekleştirdiğinden, shuyal’ın etkisi basit şifre hırsızlığının ötesine uzanır.

Bu kapsamlı veri toplama yaklaşımı, saldırganlara kurban sistemleri ve kullanıcı faaliyetlerinin tam bir profilini sağlar ve daha fazla sömürü ve kimlik hırsızlığı potansiyelini önemli ölçüde artırır.

Gelişmiş Kaçma ve Kalıcılık Mekanizmaları

Shuyal’ın kalıcılık stratejisi, tespitten kaçınırken uzun vadeli sistem uzlaşmasını sağlayan sofistike savunma kaçırma tekniklerine odaklanmaktadır.

Kötü amaçlı yazılım, Windows başlangıç klasörüne kopyalayarak kalıcılık oluşturur. CopyFileA işlev, sistem yeniden başlatıldığında otomatik yürütmenin sağlanması.

Bu kalıcılık mekanizması, güvenlik araçlarına ve sistem izlemeye aktif olarak müdahale eden agresif anti-analiz özellikleri ile birleştirilir.

Stealer’ın en dikkate değer kaçırma taktiği, Windows Görev Yöneticisini sistematik olarak hedeflemeyi içerir. Yürütme üzerine Shuyal, bulmak için çalışma süreçlerini numaralandırır taskmgr.exe ve onu kullanarak sonlandırır TerminateProcess yöntem.

Fesih sonrasında, kötü amaçlı yazılım kayıt defteri değerini değiştirir DisableTaskMgr 1’e, şüpheli sistem etkinliğini araştırmak için kullanıcıların görev yöneticisini başlatmasını etkili bir şekilde önler.

Shuyal, Windows Management Enstrümantasyon (WMI) komutları aracılığıyla kapsamlı sistem keşifleri gerçekleştirir, disk sürücüleri, giriş aygıtları ve ekran yapılandırmaları hakkında ayrıntılı bilgi toplar.

Kötü amaçlı yazılım gibi komutlar yürütür: wmic diskdrive get model,serialnumber Ve wmic path Win32_Keyboard get Description,DeviceID Enfekte sistemi kapsamlı bir şekilde profillemek için.

Kimlik Bilgileri Çıkarma işlemi sofistike bir SQL sorgusu kullanır: SELECT origin_url, username_value, password_value FROM logins tarayıcı veritabanlarına karşı yürütüldü.

Kötü amaçlı yazılım, ana anahtarı tarayıcı yerel durum dosyalarından çıkararak, tuşa dayanarak ve Windows Veri Koruma API’sını (DPAPI) kullanılarak depolanan şifreleri şifreledi. CryptUnprotectData şifre çözme işlemleri için.

Gerçek zamanlı sanal alan analizi ile daha hızlı, daha doğru kimlik avı tespiti ve işletmeniz için gelişmiş koruma deneyimi-> Herhangi birini deneyin. Şimdi