Çince konuşan bilgisayar korsanları, en az 2016’dan beri, bazı anakartların ürün yazılımı görüntülerinde neredeyse fark edilmeyen kötü amaçlı yazılım kullanıyor; bu, yaygın olarak UEFI rootkit olarak bilinen en kalıcı tehditlerden biri.

Siber güvenlik şirketi Kaspersky’deki araştırmacılar buna CosmicStrand adını verdi, ancak Qihoo360’taki kötü amaçlı yazılım analistleri tarafından Spy Shadow Trojan olarak adlandırılan tehdidin daha önceki bir çeşidi keşfedildi.

Tehdit aktörünün hedef makinelerin donanım yazılımı görüntülerine rootkit’i nasıl enjekte ettiği belli değil, ancak araştırmacılar kötü amaçlı yazılımı ASUS ve Gigabyte anakartlı makinelerde buldu.

Gizemli UEFI rootkit

Birleşik Genişletilebilir Ürün Yazılımı Arabirimi (UEFI) yazılımı, bir bilgisayarın işletim sistemini temel alınan donanımın ürün yazılımına bağlayan şeydir.

UEFI kodu, bir bilgisayarın önyükleme sırası sırasında, işletim sistemi ve mevcut güvenlik çözümlerinden önce çalışan ilk koddur.

UEFI sabit yazılımı görüntüsüne yerleştirilen kötü amaçlı yazılımın tanımlanması zor olmakla kalmaz, aynı zamanda işletim sistemi yeniden yüklenerek veya depolama sürücüsünün değiştirilmesiyle kaldırılamadığı için son derece kalıcıdır.

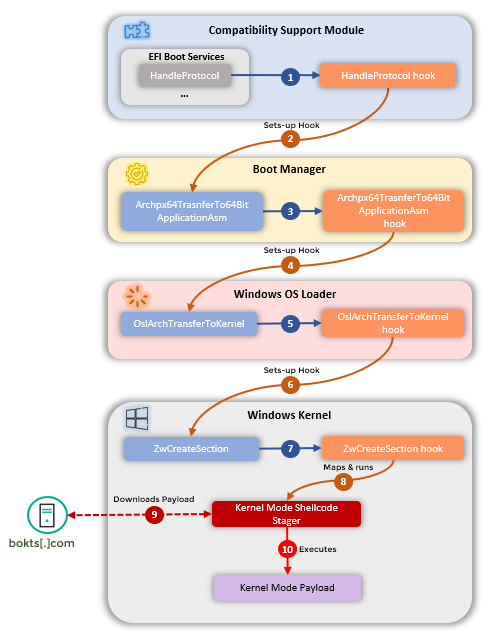

Kaspersky’nin bugün yayınladığı bir rapor, virüslü UEFI bileşeninden her önyüklemede Windows sistemine çekirdek düzeyinde bir implant yerleştirmeye kadar CosmicStrand hakkında teknik ayrıntılar sağlıyor.

Tüm süreç, işletim sistemi yükleyicisini değiştirmek ve yükü komut ve kontrol sunucusundan alan kabuk kodunu başlatmak için tüm yürütme akışının kontrolünü ele geçirmek için kancalar kurmaktan oluşur.

kaynak: Kaspersky

Araştırmaya katılan ve şu anda Mandiant’ta çalışan eski bir Kaspersky tersine mühendisi olan Mark Lechtik, güvenliği ihlal edilmiş ürün yazılımı görüntülerinin, eski bir önyükleme işlemini mümkün kılan değiştirilmiş bir CSMCORE DXE sürücüsü ile geldiğini açıklıyor.

“Bu sürücü, önyükleme sırasını engelleyecek ve ona kötü niyetli bir mantık sunacak şekilde değiştirildi.” Lechtik notlar Pazartesi günü bir tweet’te.

Kaspersky’nin keşfettiği CosmicStrand varyantı daha yeni olsa da, Qihoo360’taki araştırmacılar kötü amaçlı yazılımın erken bir sürümüyle ilgili ilk ayrıntıları 2017’de açıkladılar.

Çinli araştırmacılar, bir kurbanın bilgisayarlarının birdenbire yeni bir hesap oluşturduğunu ve virüsten koruma yazılımının kötü amaçlı yazılım bulaşmasına karşı sürekli uyarıda bulunduğunu bildirmesinin ardından implantı analiz etmeye başladı.

Raporlarına göre, güvenliği ihlal edilmiş sistem, sahibinin çevrimiçi bir mağazadan satın aldığı ikinci el bir ASUS anakart üzerinde çalışıyordu.

Kaspersky, CosmicStrand UEFI kök setinin, H81 yonga setini kullanan ortak tasarımlara sahip Gigabyte veya ASUS anakartların üretici yazılımı görüntülerinde bulunduğunu belirleyebildi.

Bu, 2013 ile 2015 arasında, çoğunlukla bugün durdurulan eski donanımı ifade eder.

İşlem, cihaza fiziksel erişim veya bellenim görüntüsünü otomatik olarak yamalayabilen bir öncü kötü amaçlı yazılım aracılığıyla olacağından, implantın virüslü bilgisayarlara nasıl yerleştirildiği belirsizdir.

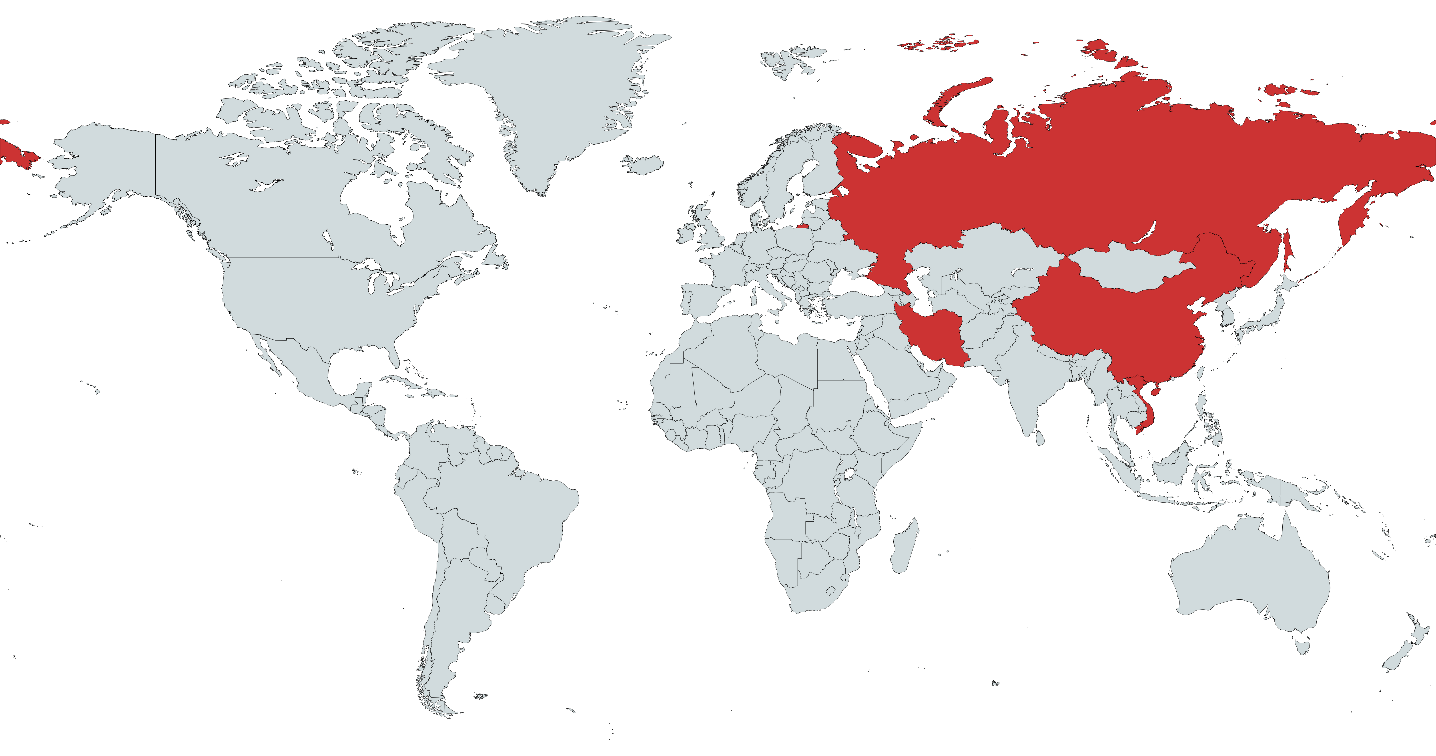

Kaspersky tarafından tespit edilen kurbanlar, tespit edilen virüslü sistemler Çin, İran, Vietnam ve Rusya’daki bir kuruluş veya sektörle bağlantılı olamayacak özel kişilere ait olduğundan, tehdit aktörü ve amaçları hakkında çok az ipucu sağlar.

kaynak: Kaspersky

Ancak araştırmacılar, Sophos’taki kötü amaçlı yazılım analistlerinin Çince eserler bulduğu MyKings kripto madenciliği botnetinde de görülen kod kalıplarına dayanarak CosmicStrand’ı Çince konuşan bir oyuncuya bağladılar.

Kaspersky, CosmicStrand UEFI üretici yazılımı rootkit’inin bilgisayarın ömrü boyunca sistemde kalabileceğini ve 2016’nın sonundan bu yana yıllarca operasyonlarda kullanıldığını söylüyor.

UEFI kötü amaçlı yazılımı daha yaygın hale geliyor

Vahşi doğada bulunan bir UEFI rootkit’i hakkında ilk yaygın rapor olan LoJax, 2018’de ESET’ten geldi ve APT28 grubundaki (diğer adıyla Sednit, Fancy Bear, Sofacy) Rus bilgisayar korsanları tarafından saldırılarda kullanıldı.

Neredeyse dört yıl sonra ve vahşi doğada UEFI kötü amaçlı yazılım saldırılarının hesapları daha sık hale geldi ve bu seçeneği keşfedenler yalnızca ileri düzey bilgisayar korsanları değildi:

MosaicRegressor’u 2019 yılında sivil toplum kuruluşlarına yönelik saldırılarda kullanılmasına rağmen 2020 yılında Kaspersky’den öğrenmiştik.

2020’nin sonunda, TrickBot geliştiricilerinin, güvenliği ihlal edilmiş makineleri UEFI güvenlik açıkları için kontrol eden yeni bir modül olan TrickBoot’u oluşturduğu haberi geldi.

Gamma Group tarafından FinFisher gözetim çözümünün bir parçası olarak geliştirilecek olan başka bir UEFI rootkit’i 2021’in sonlarında ortaya çıktı.

Aynı yıl, ESET’ten, esas olarak casusluk için kullanıldığına inanılan ve kökeni 2012’ye kadar uzanan ESPecter adlı başka bir bootkit hakkında ayrıntılar ortaya çıktı.

En gelişmiş UEFI ürün yazılımı implantlarından biri olarak kabul edilen MoonBounce, bu yıl Ocak ayında Çince konuşan bir hacker grubu (APT41 olarak da bilinir) Winnti tarafından kullanıldığı açıklandı.