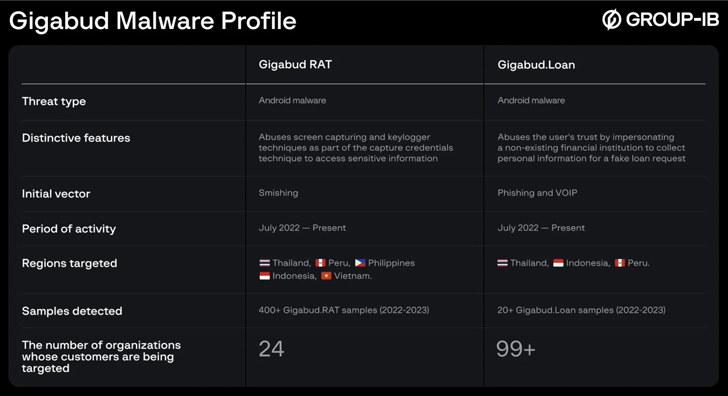

Tayland, Endonezya, Vietnam, Filipinler ve Peru’daki çok sayıda finans kurumunun hesap sahipleri, adlı bir Android bankacılık kötü amaçlı yazılımı tarafından hedefleniyor. Gigabud Sıçan.

“Gigabud RAT’ın benzersiz özelliklerinden biri, kullanıcı bir dolandırıcı tarafından kötü amaçlı uygulamaya izin verilmedikçe herhangi bir kötü niyetli eylem yürütmemesidir. […] Group-IB araştırmacıları Pavel Naumov ve Artem Grischenko, “Bu da tespit etmeyi zorlaştırıyor” dedi.

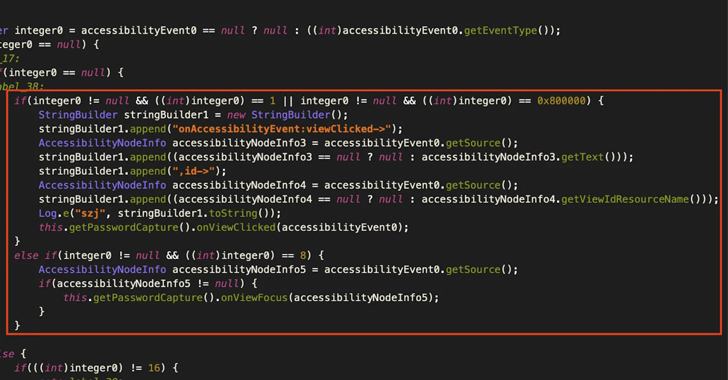

“Gigabud RAT, HTML bindirme saldırılarını kullanmak yerine, hassas bilgileri öncelikle ekran kaydı yoluyla toplar.”

Gigabud RAT, hassas verileri sızdırmak için banka ve devlet uygulamalarını taklit ettiği tespit edildikten sonra ilk olarak Ocak 2023’te Cyble tarafından belgelendi. En az Temmuz 2022’den beri vahşi doğada aktif olduğu biliniyor.

Singapur merkezli şirket, kötü amaçlı yazılımın RAT yeteneklerinden arındırılmış ikinci bir varyantını da tespit ettiğini söyledi. Gigabud.Loan olarak adlandırılan bu araç, kullanıcı girdi verilerini sızdırabilen bir kredi başvurusu kisvesi altında gelir.

Araştırmacılar, “Hedefler, düşük faizli bir kredi almak için bir banka kartı başvuru formu doldurmaya ikna edilen kişilerdi” dedi. “Kurbanlar, başvuru sürecinde kişisel bilgilerini vermeye ikna ediliyor.”

Her iki kötü amaçlı yazılım versiyonu da, bağlantıları kurbanlara sosyal medya ağlarındaki SMS veya anlık mesajlar yoluyla iletilen kimlik avı web siteleri aracılığıyla yayılıyor. Gigabud.Loan, doğrudan WhatsApp’taki mesajlar yoluyla gönderilen APK dosyaları biçiminde de dağıtılır.

Sosyal medya üzerinden ulaşılan hedef kitleler, çoğu kez vergi incelemesi yapma ve iade talep etme bahanesiyle siteleri ziyaret etmeye zorlanıyor.

Android cihazlarda, güvenilmeyen kaynaklardan gelen uygulamaların yüklenmesini önlemek için bir güvenlik önlemi olarak varsayılan olarak “Bilinmeyen Kaynaklardan Yükle” ayarı devre dışı bırakılmış olsa da, işletim sistemi, web tarayıcıları, e-posta istemcileri, dosya gibi cihazda yüklü diğer uygulamalara izin verir. “REQUEST_INSTALL_PACKAGES” izni istemek için yöneticiler ve mesajlaşma uygulamaları.

Bir kullanıcı bu tür uygulamalara izin verirse, tehdit aktörlerinin “Bilinmeyen Kaynaklardan Yükle” seçeneğini atlayarak hileli APK dosyaları yüklemesine izin verir.

Gigabud, ekran yakalama ve tuş vuruşlarını günlüğe kaydetme gerçekleştirmek için erişilebilirlik hizmetleri izinleri talep ederek diğer Android bankacılık truva atlarına çok benzer şekilde çalışır. Ayrıca, panolardaki banka kartı numaralarını değiştirecek ve uzaktan erişim yoluyla otomatik fon transferleri gerçekleştirecek donanıma sahiptir.

Gigabud.Loan ise tam ad, kimlik numarası, ulusal kimlik belgesi fotoğrafı, dijital imza, eğitim, gelir bilgisi, banka kartı bilgisi ve telefon numarası gibi kişisel bilgileri bir bildirim gönderme kisvesi altında toplayan bir araç işlevi görür. bankaya kredi talebi.

Bulgular, Google Play Store’da cihazın ekranı kapalıyken reklam yükleyen 43 hileli uygulamanın keşfedilmesinin ardından geldi. Toplamda 2,5 milyon kez indirilen uygulamalar, o zamandan beri geliştiriciler tarafından reklam sahtekarlığı bileşenini kaldırmak için kaldırıldı veya güncellendi.

McAfee, bir kez yüklenen reklam yazılımının, pil tasarrufu yaparken uygulamaları hariç tutmak için kullanıcıların izinlerini istediğini ve diğer uygulamaları çekmesine izin vererek, arka planda reklam yüklemek ve kimlik avı sayfalarını görüntülemek gibi daha fazla kötü niyetli saldırılara etkili bir şekilde kapı açtığını söyledi.

Uygulamalar tarafından kullanılan reklam sahtekarlığı kitaplığı da tespit edilmekten kaçınmak için geciktirme taktikleri kullanır ve Firebase mesajlaşma hizmetini kullanan operatörler tarafından uzaktan değiştirilebilir, bu da ona ek bir karmaşıklık katmanı sağlar.

Açıklama, ABD Federal Soruşturma Bürosu’nun (FBI), kripto para birimi yatırım dolandırıcılığı kurbanlarının kayıp varlıkları geri kazanmasına yardımcı olabilecek kurtarma ve izleme şirketleri gibi davranan dolandırıcılarda bir artış olduğu konusunda uyarıda bulunurken geldi.

FBI, “Kurtarma planı dolandırıcıları peşin bir ücret talep ediyor ve ya ilk depozitoyu aldıktan sonra kurbanla iletişimi kesiyor ya da eksik veya yanlış bir izleme raporu hazırlıyor ve fonları kurtarmak için ek ücretler talep ediyor” dedi.

Bunun da ötesinde, ajans, siber suçluların, kişisel olarak tanımlanabilir bilgilerin (PII) ve finansal hesap verilerinin çalınmasını kolaylaştırarak potansiyel kurbanları dolandırmak için meşru kripto para birimi yatırım uygulamaları gibi görünen mobil beta test uygulamalarına hain kodlar yerleştirdiği konusunda uyardı.

Ajans, “Uygulamalar, popüler uygulamalara benzer adlar, resimler veya açıklamalar kullanarak meşru görünebilir.” “Siber suçlular, kurbanla iletişim kurmak için genellikle kimlik avı veya aşk dolandırıcılığı kullanır, ardından kurbanı bir mobil beta testi uygulaması ortamı içinde barındırılan bir mobil beta testi uygulaması indirmeye yönlendirir ve büyük mali ödemeler gibi teşvikler vaat eder.”

Bu şemalarda, tehdit aktörleri flört ve sosyal ağ uygulamalarında potansiyel kurbanlarla iletişime geçer ve nihai amaç onları uygulamaların yayın öncesi sürümlerini indirmeye ikna etmek için güven oluşturur.

FBI, “Kurbanlar, uygulamaya meşru hesap ayrıntılarını girerek kripto para birimine yatırılacağına inandıkları parayı gönderiyor, ancak bunun yerine kurban fonları siber suçlulara gönderiliyor” dedi.

Apple’ın TestFlight beta test çerçevesinin domuz kesme dolandırıcılığı yapmak için kötüye kullanıldığının geçen yıl siber güvenlik firması Sophos tarafından vurgulandığını belirtmekte fayda var.

CryptoRom olarak da adlandırılan kampanyanın son dalgaları, Apple’ın kurumsal ve geliştirici geçici uygulama dağıtım şemalarını, kullanıcıların iOS uygulamalarını App Store dışından indirmesini engelleyen kısıtlamaları aşmak amacıyla sahte kripto uygulamaları sunmak için silahlandırdı.

Diğer durumlarda, zararsız gibi görünen bir uygulama, onaylandıktan ve Apple ve Google uygulama vitrinlerinde yayınlandıktan sonra, kötü niyetli davranışlar sergilemek için saldırgan tarafından kontrol edilen bir sunucuya işaret edecek şekilde uzaktan kod değiştirilerek truva atına dönüştürülür.