Son nokta güvenliği, yönetişim ve risk yönetimi, donanım / çip düzeyinde güvenlik

Saldırganlar sistem yönetimi modunda kötü amaçlı yazılım yükleyebilir ve güvenli önyüklemeyi devre dışı bırakabilir

Prajeet Nair (@prajeaetspeaks) •

15 Temmuz 2025

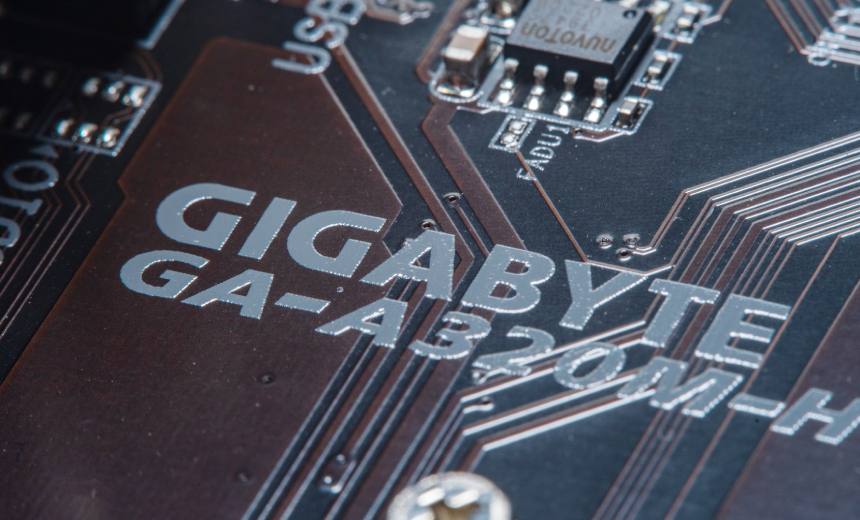

Gigabyte’nin UEFI ürün yazılımındaki birden fazla yüksek şiddetli güvenlik açıkları, saldırganların sistem yönetimi modunda keyfi kod yürütmesini sağlayarak etkilenen sistemler üzerinde kalıcı ve neredeyse tespit edilemeyen kontrol sağlayabilir.

Ayrıca bakınız: Windows 11 Pro Estelik: Business Dynamics’i Dönüştürme Vaka Çalışması

CVE-2025-7026 ile CVE-2025-7029 ile izlenen kusurlar, daha önce American Megatrends Inc. ürün yazılımında tanımlanmış ve şimdi gigabyte ürünlerini etkilediği doğrulanmıştır.

Sistem Yönetimi modu, X86 işlemcilerde, sistem yönetimi RAM olarak bilinen izole edilmiş bir bellek bölgesinde işletim sisteminin altında çalışan oldukça ayrıcalıklı bir yürütme ortamıdır. SMM’den yararlanmak, rakiplerin işletim sistemi düzeyindeki korumaları atlamasını, güvenli önyükleme ve Intel BootGuard dahil olmak üzere platform güvenlik özelliklerini devre dışı bırakmasını ve algılama ve kaldırmaya dirençli gizli ürün yazılımı implantlarını yüklemesini sağlar.

Bu güvenlik açıkları, bir saldırganın SMM belleğini bozmasını ve Ring-2 ayrıcalıklarıyla keyfi kod yürütmesini sağladığını söyledi. Binarly, güvenlik açıklarının platformun tam kontrolünü sağladığını, işletim sisteminin bütünlüğünü ve tüm yüksek katmanlı güvenlik araçlarını etkili bir şekilde zayıflattığını söyledi.

Kusurlar, sistem yönetimi kesme işleyicilerine aktarılan verilerin uygunsuz doğrulanmasına odaklanır. Bunlar şunları içerir:

- CVE-2025-7029: Kontrolsüz RBX kaydı, güç/termal konfigürasyondaki işaretçiler üzerinde kontrol sağlar ve bu da SMRAM’da keyfi yazılara yol açar.

- CVE-2025-7028: Fonksiyon işaretçileri için doğrulama eksikliği flaş bellek işlemlerinin manipülasyonunu sağlar.

- CVE-2025-7027: Çift işaretçi ayrımı, güvenilmeyen NVRAM değişkenlerine ve saldırgan kontrollü işaretçilere dayanan bellek yazmalarına izin verir.

- CVE-2025-7026: CommandRCX0 işlevindeki kontrolsüz bir RBX işaretçisi, saldırganın belirlediği SMRAM adreslerine yazmaya izin verir.

Bu hatalar sömürü için yerel veya uzak idari ayrıcalıklar gerektirse de, işletim sisteminden veya erken önyükleme aşamaları, uyku durumları veya kurtarma ortamları sırasında, uç nokta güvenlik araçları çalıştırılmadan çok önce başarılı saldırılar başlatılabilir.

Risk özellikle eski sistemler için şiddetlidir, çünkü birçoğu artık aktif destek altında değildir ve açılmamış kalır.

Gigabyte, güvenlik açıklarının H110, Z170, Z270, Z370, Z390 ve Z590 anakart aileleri dahil olmak üzere Legacy Intel tabanlı platformları etkilediğini doğruladı. Daha yeni platformlar etkilenmezken, şu anda desteklenen modeller için BIOS güncellemeleri yayınlanmaktadır. Yaşam sonu ürünleri otomatik güncellemeler almayacaktır. Kullanıcılar iyileştirme rehberliği için Gigabyte Saha Uygulama Mühendisleri ile iletişime geçmelidir.

Kullanıcılar, Gigabyte Destek Sitesini hemen güncellenmiş ürün yazılımı için kontrol etmeli veya özellikle EOL platformlarında çalışıyorlarsa, destek için OEM ile iletişime geçmelidir. CERT/CC YARDIM VUNERABILİTLER Teorik konular değildir. Sömürü gizli ve kalıcı sistem uzlaşmasına neden olabilir.

CERT/CC’ye göre, güvenlik açıkları daha önce AMI tarafından özel açıklamalarda ele alınmıştır, ancak Gigabyte gibi bazı OEM entegrasyonlarında devam ettiği ve titiz aşağı akışlı ürün yazılımı doğrulaması ihtiyacının altını çizdiği bulunmuştur.

Binarly, SMM saldırı yüzeyinin ayrıcalıklı infaz ve işletim sistemine görünmezliği nedeniyle rakipler için en çekici olanlardan biri olduğu konusunda uyardı. Üretim ürün yazılımında bu kusurların varlığı, ürün yazılımı tedarik zincirinde daha iyi önlemler ve doğrulama uygulamalarının gerekli olduğunu teyit eder.

Kobalt CTO Gunter Ollmann, “Bu gibi ürün yazılımı güvenlik açıkları, bir kabus senaryosunu temsil eder-neredeyse tüm işletim seviyesi savunmalarını atlayan kalıcı, tespit edilmesi zor kontrol. Nihai ” Makinedeki Hayalet ” senaryosu: OS’nin aşağıda güvenilirliğe dayanan bir boşluğun altına dayanan bir boşluğun altına alınması gereken nihai ” makinedeki hayalet ” senaryo: Kuruluşların her katmanını kapsayan güvenlik testi, ürün yazılımı hedeflerini pentest programlarına dahil etmeli ve kırmızı ekiplerinin sistem mimarisinin en derin katmanlarını araştırmak için uzmanlığa sahip olmasını sağlamalıdır.

Kuruluşlardan, kullanıma sunuldukları anda güncellenmiş BIOS sürümlerini dağıtmaları ve desteklenmeyen eski donanımdan geçiş yapmayı düşünmeleri istenir. Düzenli ürün yazılımı değerlendirmeleri ve satıcı koordinasyonu, sağlam bir donanım güvenlik stratejisinin kritik bileşenleridir.