Ukrayna’daki hükümet ve askeri kuruluşları hedefleyen Hayalet Yazarı Gelişmiş Kalıcı Tehdit (APT) grubuna atfedilen yeni bir siber saldırı dalgası tespit edildi.

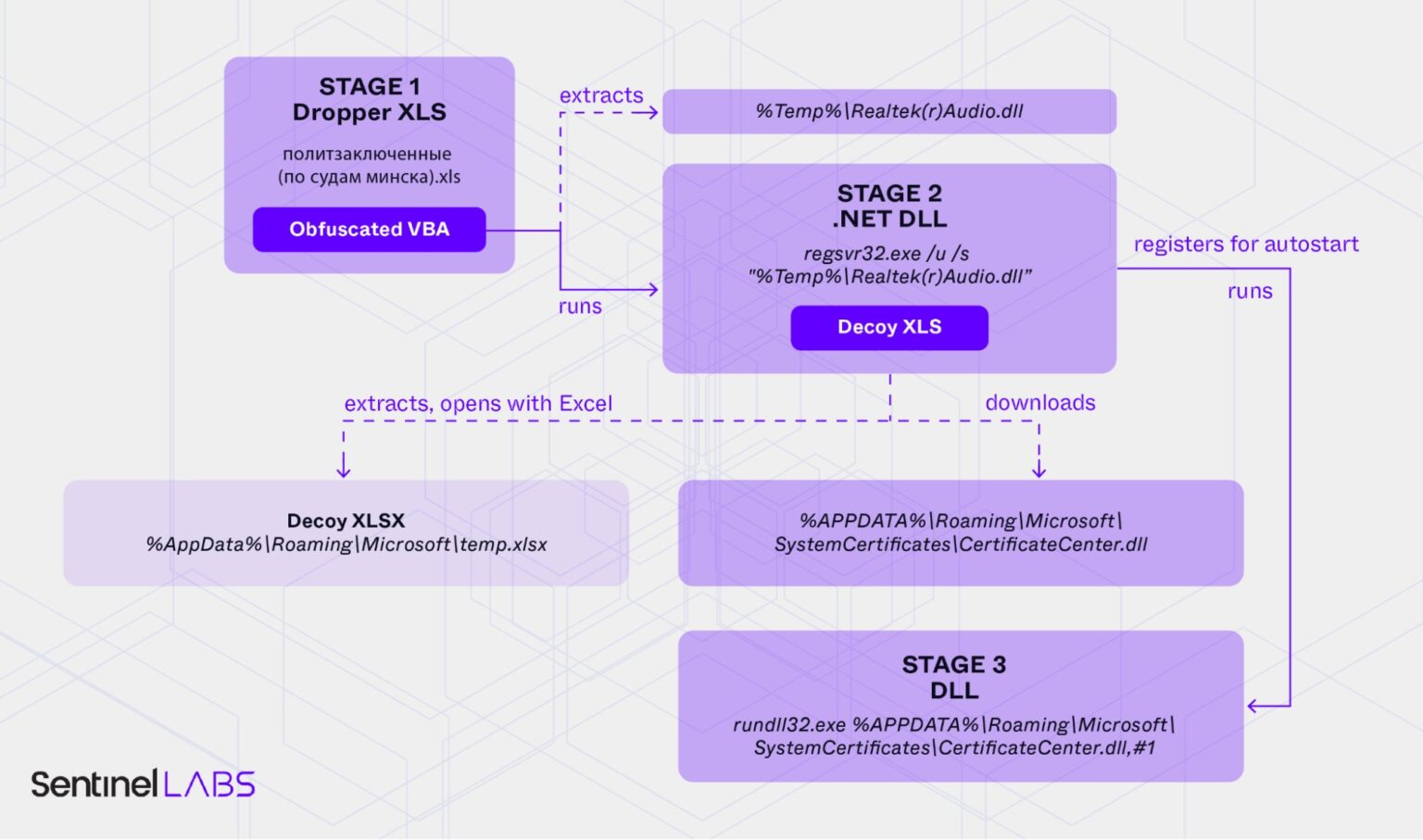

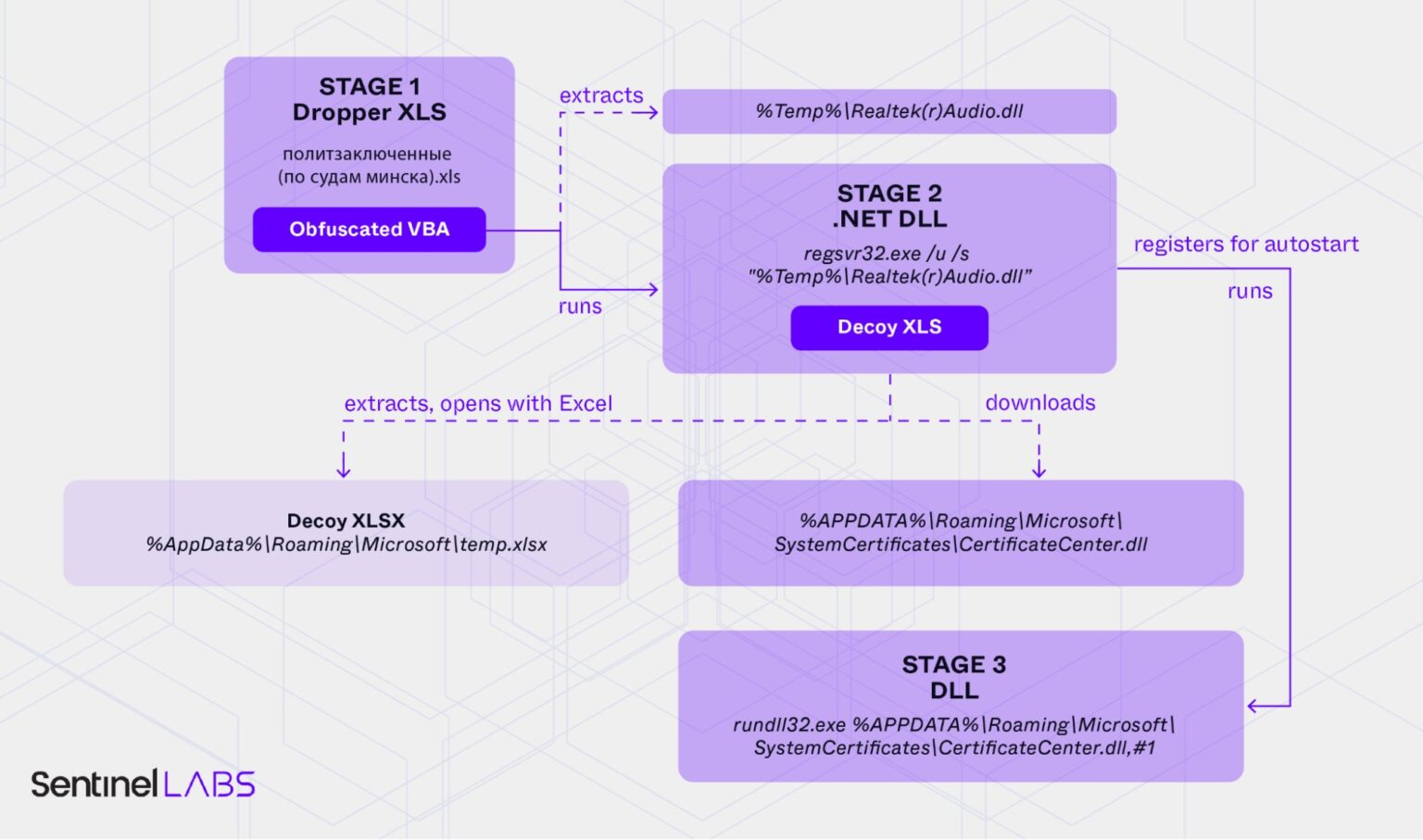

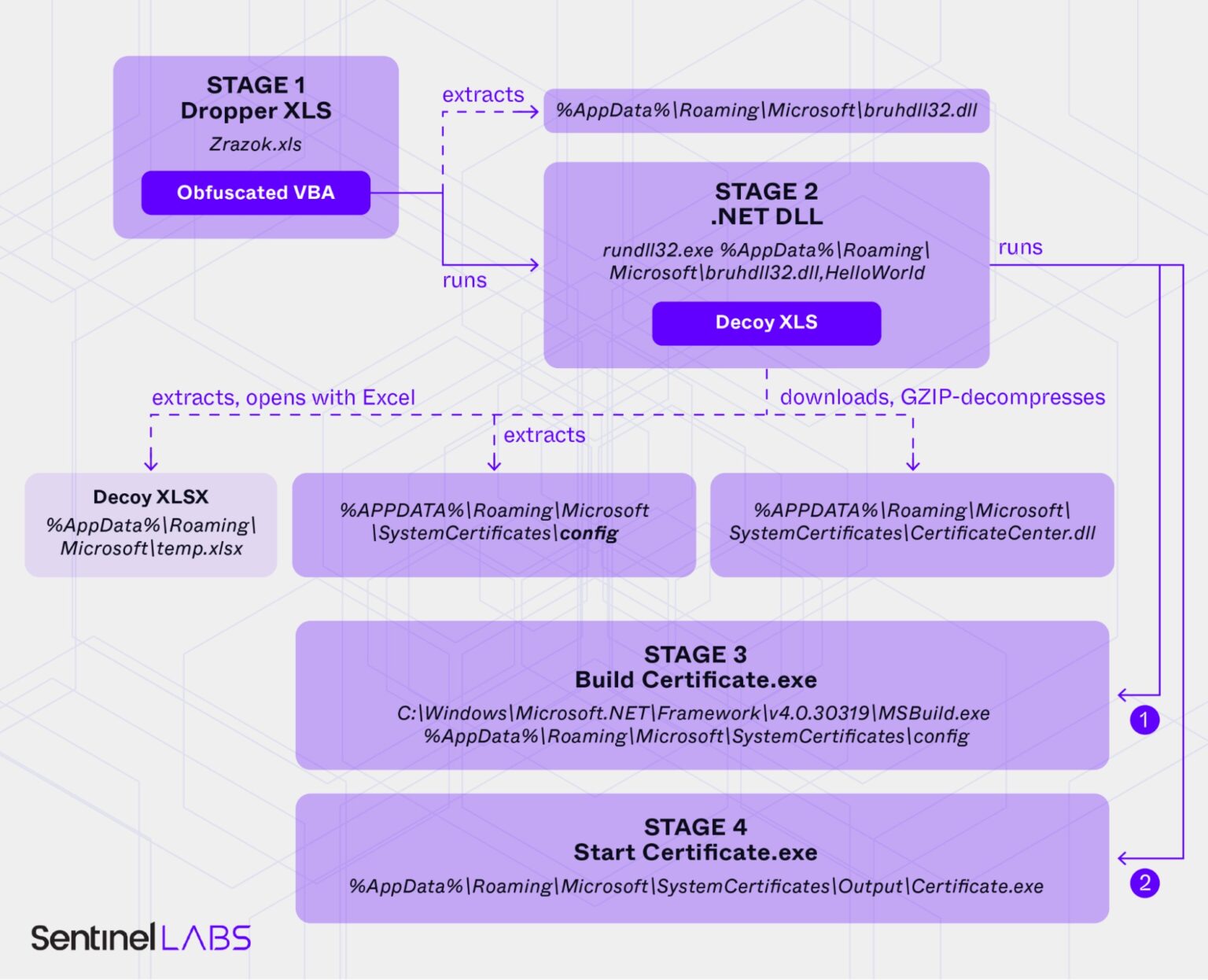

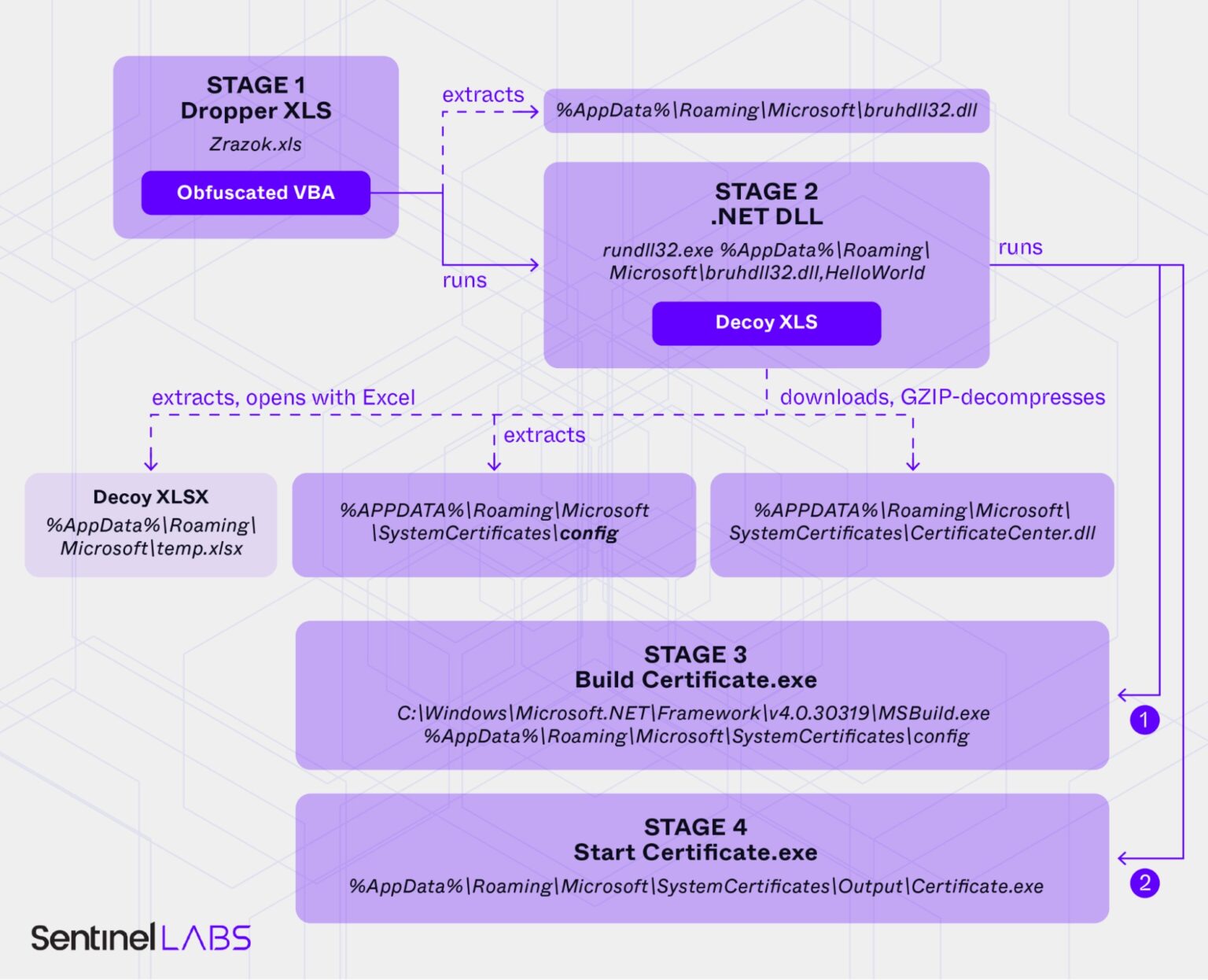

2024’ün sonlarından beri aktif olan kampanya, kötü amaçlı yazılım yükleri sunmak için kötü amaçlı makrolarla gömülü silahlandırılmış Excel (XLS) dosyaları kullanıyor ve devlet destekli siber-durum operasyonlarının gelişen sofistike olmasının altını çiziyor.

UNC1151 veya UAC-0057 olarak da bilinen hayalet yazarı, Belarus hükümet çıkarlarıyla bağlantılıdır ve dezenformasyon kampanyalarını hackleme ile harmanlama geçmişine sahiptir.

En son saldırılar, siyasi mahkumlar hakkındaki raporlar veya yolsuzlukla mücadele girişimleri gibi meşru dosyalar olarak gizlenmiş Excel belgelerini kullanıyor.

Bu belgeler, kurbanları makroları etkinleştirmeye teşvik ederek uygulamalar için gizlenmiş görsel temelin yürütülmesini tetikler.

Etkinleştirme üzerine komut dosyaları, bu kampanya için uyarlanmış olan Picassoloader olarak bilinen bir indirici kötü amaçlı yazılım varyantı kullanır.

Saldırının teknik detayları

Kötü niyetli XLS dosyaları genellikle Google Drive tarafından barındırılan arşivlere bağlantılar içeren kimlik avı e-postaları aracılığıyla teslim edilir.

İndirilip açıldıktan sonra, gömülü makrolar bir DLL dosyasını sistemin geçici dizine bırakmak için komutlar yürütür.

SentinelOne raporuna göre, DLL daha sonra Windows ‘kullanılarak yüklenir. regsvr32.exeenfeksiyon zincirinin başka aşamalarını başlatma.

Kötü amaçlı yazılım, güvenlik yazılımı tarafından algılamadan kaçınmak için Confuserex ve MacRopack gibi araçları kullanarak gelişmiş gizleme teknikleri kullanır.

Dikkate değer bir taktik, cezai suçlamaların listeleri veya hükümet girişimleri gibi meşru görünen tuzak excel dosyaları oluşturmayı içerir.

Bu tuzaklar kurbanlara görüntülenirken, kötü amaçlı yazılım arka planda çalışır ve meşru web sitelerini taklit eden alanlarda barındırılan komut ve kontrol (C2) sunucularından ek yükler indirilir.

Örneğin, saldırganlar otantik bloglardan halka açık JPEG görüntülerini yeniden kullandılar, ancak URL’lerini kötü amaçlı sunuculara işaret etmek için değiştirdiler.

Ücretli sunum, son aşama kötü amaçlı yazılımları teslim etmeden önce IP adresleri ve kullanıcı ajanı dizeleri gibi istemci profillerini doğrulayan saldırganlar oldukça hedeflenir.

Bu seçici yaklaşım, yalnızca amaçlanan mağdurların zararlı yükleri almasını ve araştırmacıların veya otomatik savunmaların tespit olasılığını azaltmasını sağlar.

Daha geniş çıkarımlar ve atıf

Hayalet yazarı kampanyası, özellikle Ukrayna hükümet istikrarını zayıflatmak ve iç muhalefeti baskılamak için Belarus jeopolitik çıkarları ile uyumludur.

Picassoloader kullanımı Bir kötü amaçlı yazılım aracı seti sadece Ghostwriter ile ilişkili – bu uygun gruba atıfta bulunur.

Kampanyanın zamanlaması, Belarus’un Ocak 2025’te başkanlık seçimi ve Ukrayna’da devam eden gerilimler de dahil olmak üzere kritik etkinliklerle çakışıyor.

Bu operasyon, yüksek değerli hedeflere sızmak için ileri tekniklerden yararlanan devlete hizalanmış aktörlerin ortaya koyduğu sürekli tehdidi vurgulamaktadır.

Etkilenen bölgelerdeki kuruluşlar, ofis belgelerinde makroları devre dışı bırakarak ve sağlam e -posta filtreleme çözümleri uygulayarak siber güvenlik savunmalarını desteklemeleri istenir.

Belarus bu tür faaliyetlere katılımı resmi olarak reddetse de, Ghostwriter’ın devam eden operasyonları, stratejik hedeflerini desteklemek için siber ihale yapmak için koordineli bir çaba ortaya koyuyor.

Güvenlik araştırmacıları, jeopolitik çatışmaların siber uzaya giderek daha fazla dökülmesiyle benzer saldırılara karşı uyanıklığı vurgulamaktadır.

Collect Threat Intelligence on the Latest Malware and Phishing Attacks with ANY.RUN TI Lookup -> Try for free