15 Ekim 2023’te, Handy Ghostsocks’u kullanan bir tehdit oyuncusu Rus siber suç forumu XSS’de bir satış yazısı yayınladı[.]Hizmet Olarak Yeni Bir Kötü Yazılım (MAAS) Teklifi Reklamı.

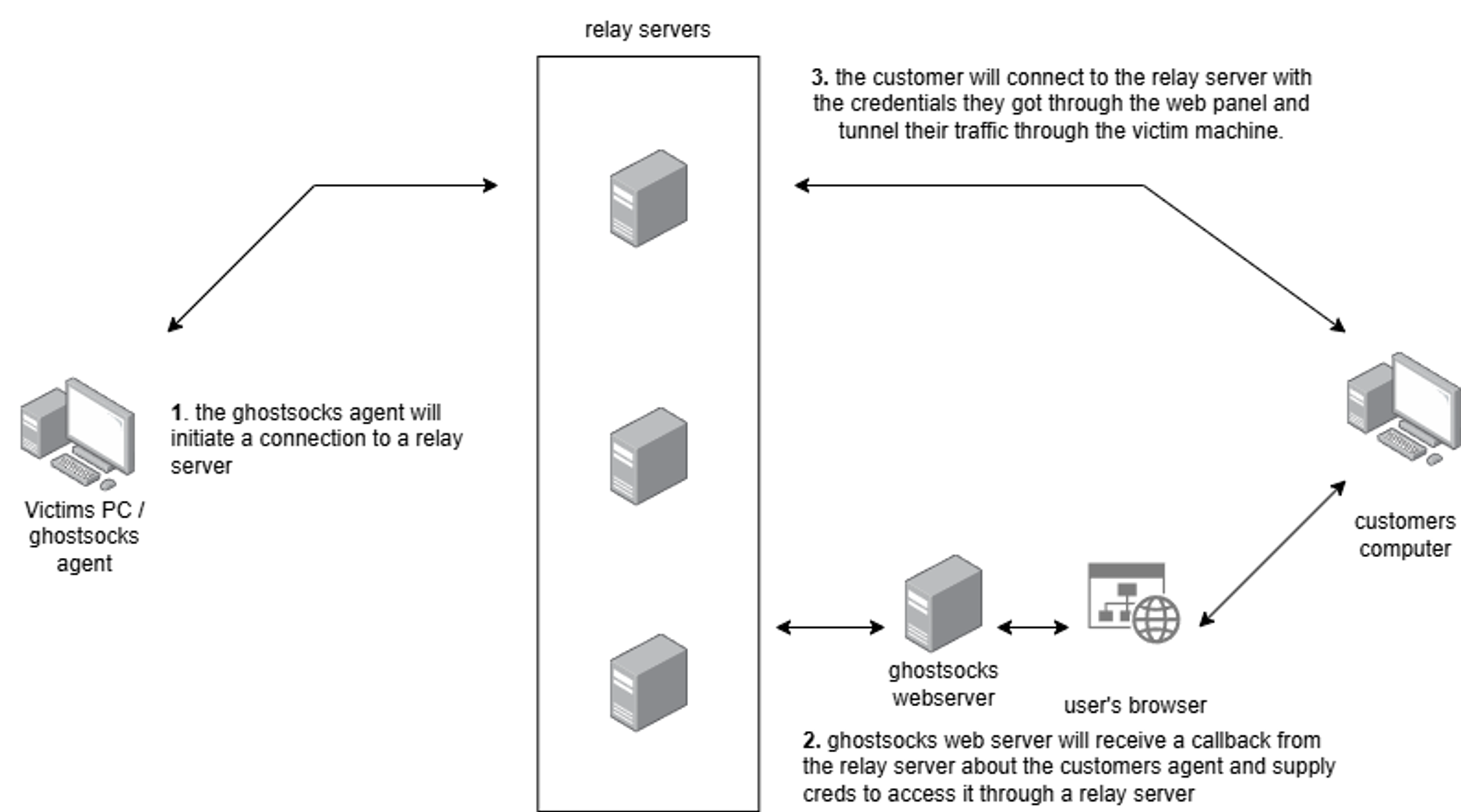

Post, güvenliği ihlal edilmiş Windows makinelerini konut çoraplarına dönüştürmek için tasarlanmış bir hizmet olan Ghostsocks’u tanıttı ve siber suçluların kavrayışla mücadele savunmalarını atlamasını ve enfekte olmuş ana bilgisayarlardan para kazanmasını sağladı.

İlk satış dizisi, Ghostsocks’un temel işlevselliğini vurguladı: son kullanıcı cihazlarını tehdit-aktör kontrolü altında proxy düğümlerine dönüştürmek.

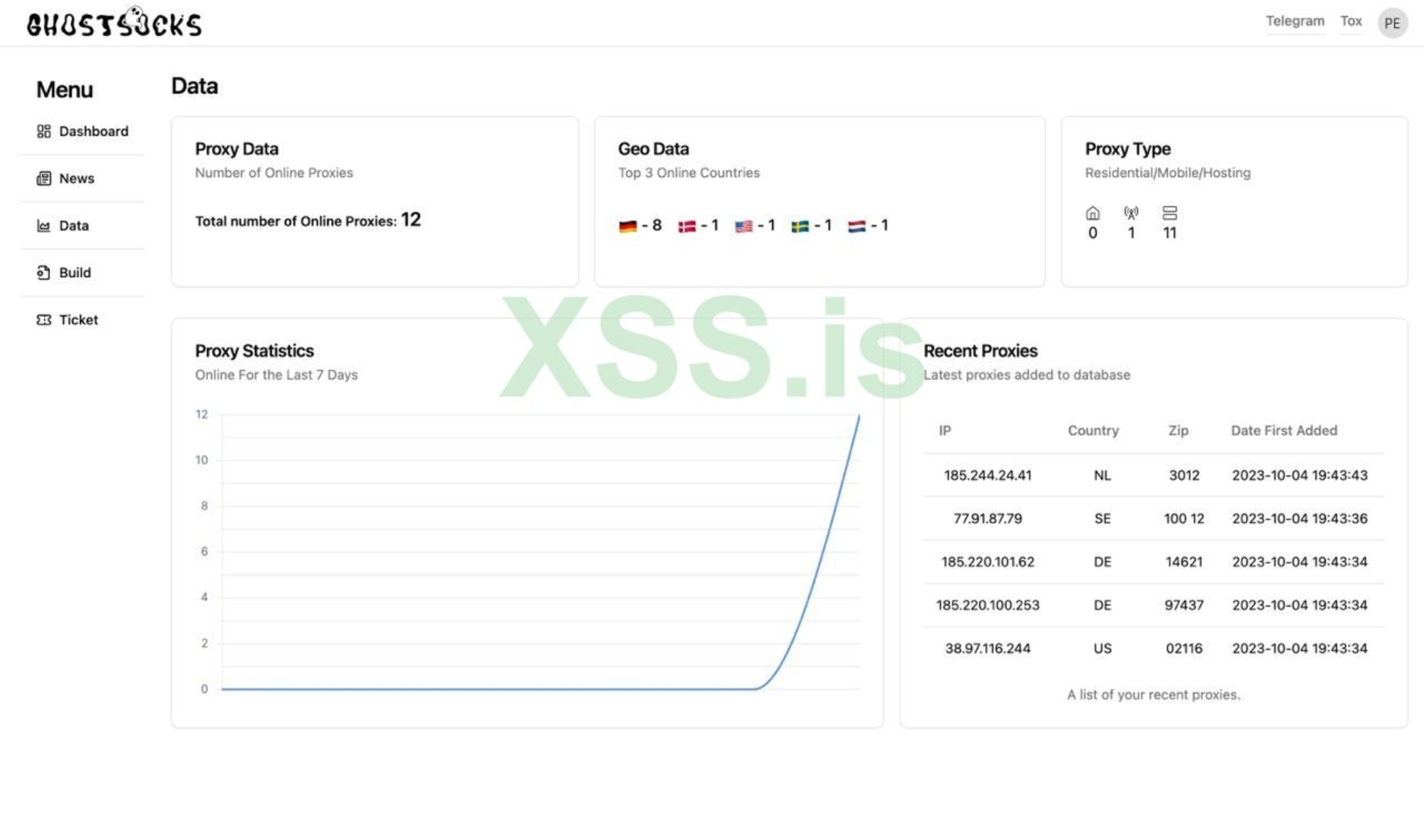

Sonraki yayınlar, yapı yaratımı, vekil atama ve gerçek zamanlı durum izlemesini sergileyen Hayaletler Yönetim Panelini gösterdi.

İplik ayrıca haftalık geliştirici değişimleri – özellik geliştirmeleri belirleyen – ve hayaletlerin vekillerinin güvenilirliğini ve düşük gecikmesini öven müşteri referansları içeriyordu.

Evlat edinme ve ekosistem entegrasyonu

Hayaletler’e erken ilgi, düşük seviyeli sahtekarlık halkalarından sofistike fidye yazılımı gruplarına kadar bir siber suçlu operasyon spektrumunu kapsadı.

Şubat 2025’te, sızan Blackbasta sohbet günlükleri, çetenin ilk uzlaştıktan sonra uzun süreli ağ erişimini sağlamak için Lumma Stealer’ın yanında hayaletler kullanma tartışmasını ortaya çıkardı.

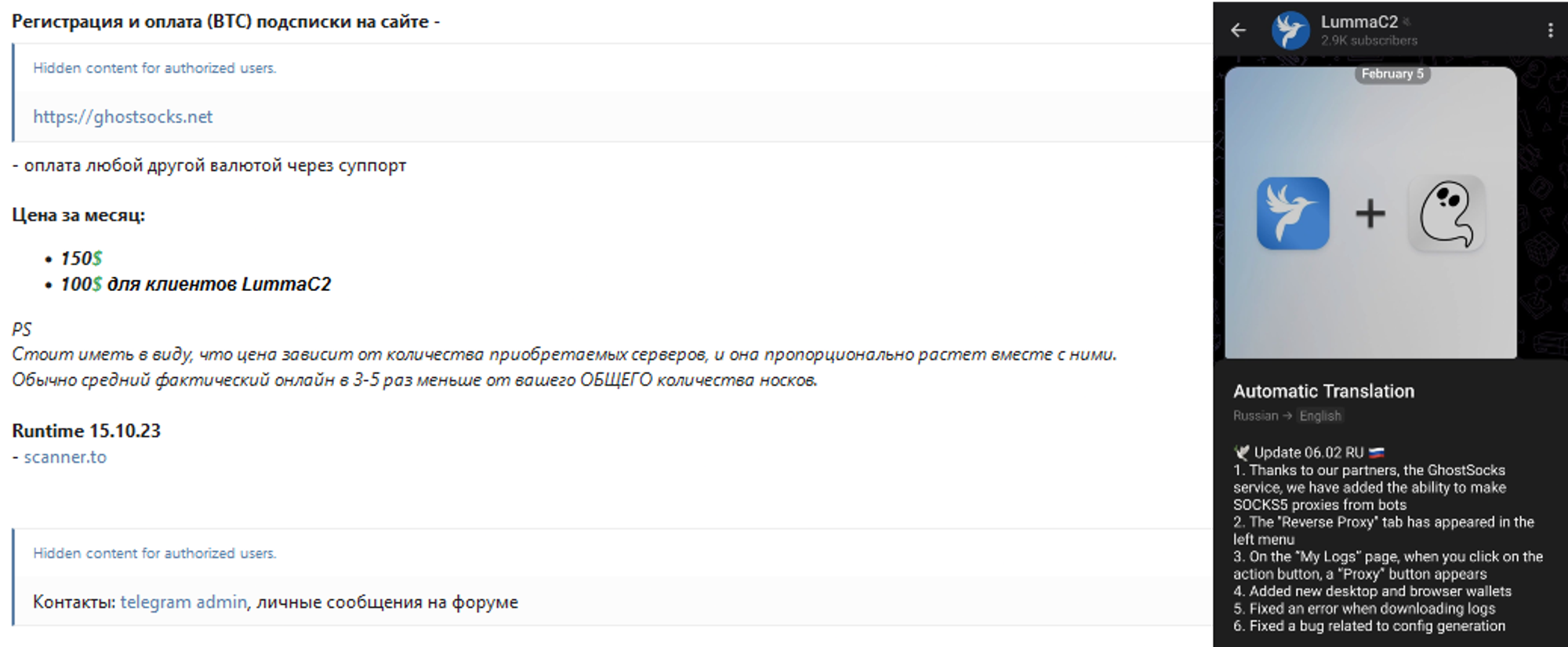

Kullanıcı tabanı 2023’ün sonlarında sınırlı kalmasına rağmen, Lumma Stealer ile açıklanan bir ortaklığın ardından Şubat 2024’te evlat edinme, bağlı kuruluş kullanıcılarının otomatik olarak Ghostsocks’u yüklemesine ve proxy altyapısı aracılığıyla çalınan kimlik bilgilerini kanalize etmesine izin verdi.

Lumma Stealer altyapısının 2025 yılının ilerleyen saatlerinde kolluk kuvvetlerinin bozulmasına rağmen, Operatörler yeni XSS forumundan uzaklaşmış olsa bile, Ghostsocks aktif gelişme ve satışlara devam ediyor. Hizmetin esnekliği, Maas ekosisteminde bir elyaf olarak rolünün altını çiziyor.

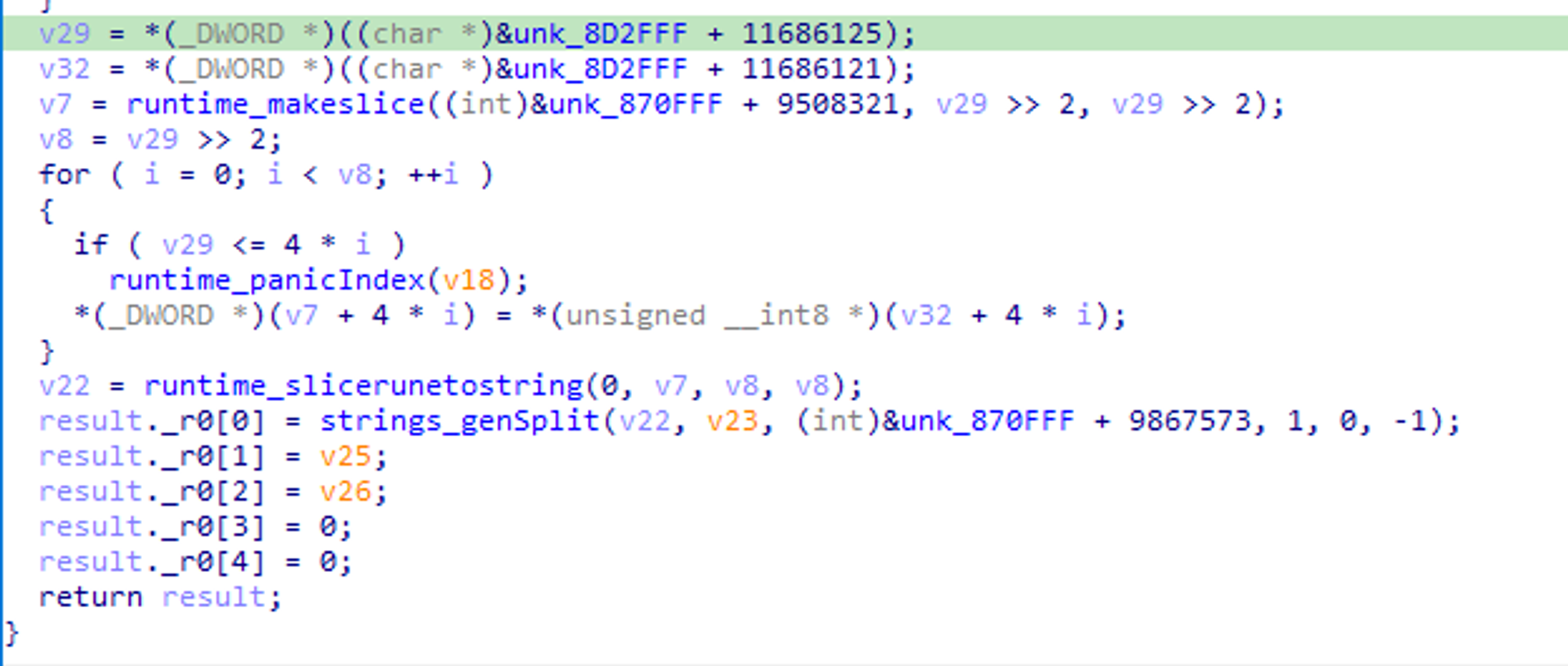

Ghostsocks, her ikisi de GO’da yazılmış ve açık kaynaklı Garble projesi kullanılarak gizlenmiş 32 bit DLL veya bağımsız bir yürütülebilir ürün olarak dağıtılır.

Dizeler ve API sembolleri yapı zamanında şifrelenir ve özel bir rutin yoluyla çalışma zamanında şifre çözülür. Ghostsocks, sadece çoraplara odaklanan kalıcılık işlevselliğinden yoksundur5 proxy sağlamaya odaklanır. Yürütme üzerine, adlandırılmış bir Mutex (“çalıştırmaya başlayın”) birden fazla örneğin yumurtlamasını önler.

Başlangıç sırasında Ghostsocks, kullanıcının % Temp % dizini içinde dinamik bir yapılandırma bulmaya çalışır. Eksikse, ikili içine gömülü sabit kodlu bir geri dönüş yapılandırmasına geri döner.

Bu yapılandırmanın şifrelemesi, deforme edilmiş komut ve kontrol (C2) URL’lerinin bir listesini verir. Kötü amaçlı yazılım, başarılı bir bağlantı kurulana kadar bu uç noktalardan yinelenir, daha sonra bir HTTP GET isteği yoluyla rastgele proxy kimlik bilgileri ve C2 ile kayıtlar oluşturur.

Ek x-api-key Yapı URL’si başarılı olduktan sonra başlık eklenir. 200 OK yanıtı aldıktan sonra, Ghostsocks, Go-Socks5 ve Yamux kütüphanelerini kullanarak iki yönlü bir SOCKS5 tüneli ortaya çıkarır.

Hafifletme

Kişisel Önlemler: Güvensiz yürütülebilir ürünler çalıştırmaktan kaçının ve GO tabanlı obsuscators için buluşsal yöntemlerle uç nokta korumasını sürdürün.

Örgütsel savunmalar: Bilinen Ghostsocks Rölesi Sunucu IP’lerini bloke edin ve anormal proxy kullanımını tespit etmek için giden SOCKS5 trafiğini izleyin. Güven bypass’ı önlemek için katı ağ segmentasyonunu ve uzak IP adreslerini – konut görünse bile – uygulayın.

Gözlemlenebilir ve YARA kuralları, derhal konuşlandırma için Sentif Araştırma Deposunda herkese açıktır.

Bir sunucu, müşterimizin başarıyla başlatıldığını gösteren 200 durum kodu döndürdüğünde, Ghostsocks bir SOCKS5 bağlantısı oluşturacaktır.

Ghostsocks çığır açan teknikler getirmese de, çeşitli tehdit aktörleri arasındaki popülaritesi, çift mağduriyetin artan eğilimini vurgulamaktadır: tehlikeye atılmış sistemler farkında olmayan vekiller haline gelir ve ek hedeflere karşı saldırıları artırır.

Günlük cihaz başına 0,50 $ ‘a kadar düşük oranlarda, Ghostsocks ve benzeri proxy kötü amaçlı yazılımlar muhtemelen yeraltı pazarlarında cazip bir mal olarak kalacaktır. Proxy protokollerinin uyanık ağ izleme ve proaktif engellenmesi, ortaya çıkan bu tehdidi engellemek için gereklidir.

Anında güncellemeler almak ve GBH’yi Google’da tercih edilen bir kaynak olarak ayarlamak için bizi Google News, LinkedIn ve X’te takip edin.