‘GhostPoster’ adlı yeni bir kampanya, tarayıcı etkinliğini izlemek ve bir arka kapı yerleştirmek için 50.000’den fazla indirilen kötü amaçlı Firefox uzantılarının resim logosunda JavaScript kodunu gizliyor.

Kötü amaçlı kod, operatörlere tarayıcıya kalıcı olarak yüksek ayrıcalıklı erişim hakkı vererek bağlı kuruluş bağlantılarını ele geçirmelerine, izleme kodu yerleştirmelerine ve tıklama ve reklam sahtekarlığı yapmalarına olanak tanıyor.

Gizli komut dosyası, ana yükü uzak bir sunucudan getiren bir yükleyici görevi görüyor. Sürecin tespit edilmesini daha da zorlaştırmak için veri yükü, kasıtlı olarak yalnızca on denemede bir kez alınır.

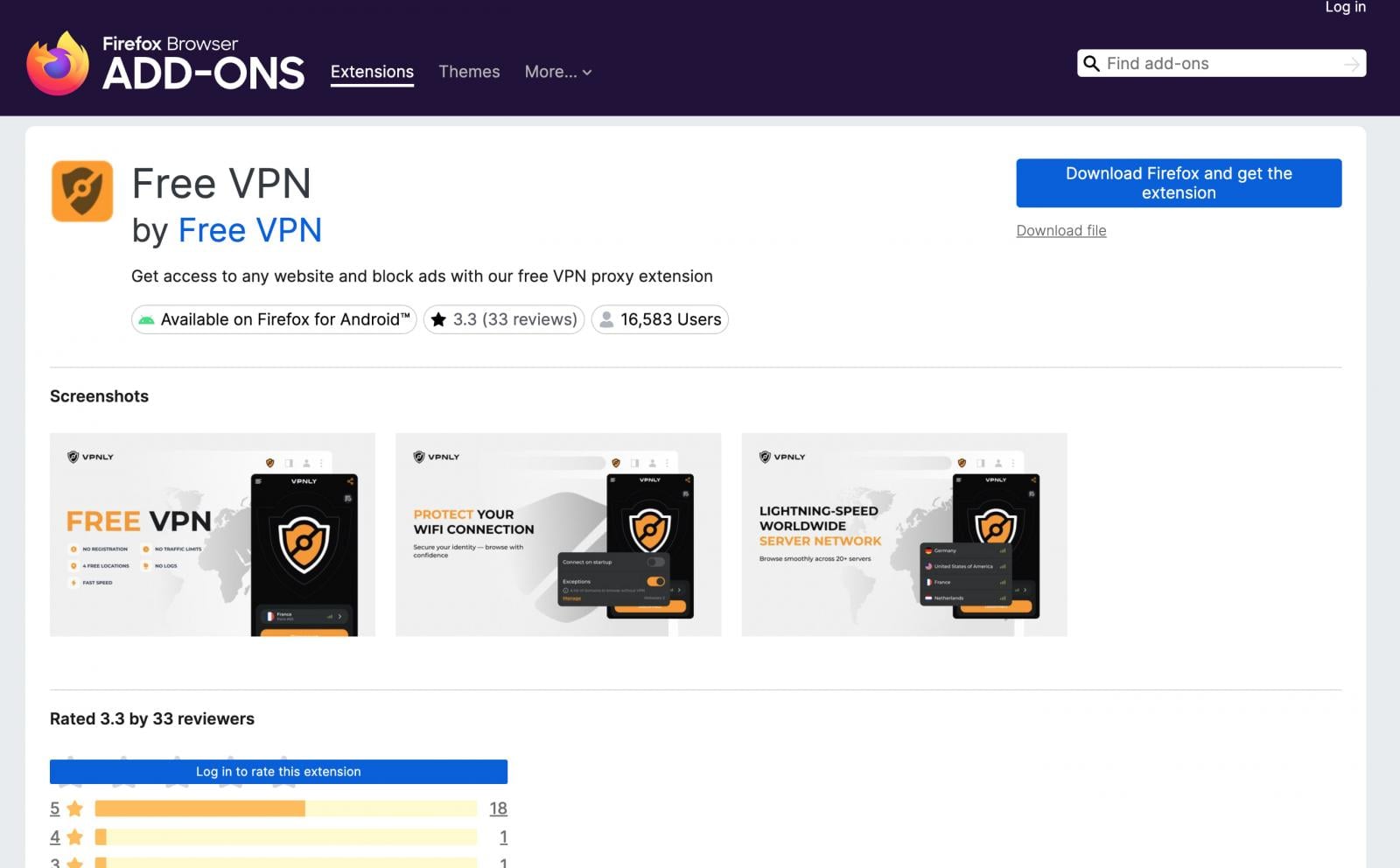

Koi Güvenlik araştırmacıları GhostPoster kampanyasını keşfetti ve kötü amaçlı yazılım yükleyiciyi çıkarmak ve yürütmek için PNG logosunu okuyan veya saldırganın sunucusundan ana yükü indiren, güvenliği ihlal edilmiş 17 Firefox uzantısı belirledi.

Kötü amaçlı uzantıların popüler kategorilerden olduğunu belirtmekte fayda var:

- sonsuza kadar ücretsiz vpn

- ekran görüntüsü-kaydedilen-kolay

- en iyi hava tahmini

- crxfare hareketi

- önbellek-hızlı-site-yükleyici

- bedava mp3 indirici

- google-çeviri-sağ tıklamalar

- google-çevirmen-esp

- dünya çapında VPN

- ff için karanlık okuyucu

- çevirmen-gbbd

- hava durumunu severim

- google-translate-pro-uzantısı

- Google-Çeviri

- librtv-ücretsiz-videolar izle

- reklam durdurma

- sağ tıklama-google-çeviri

Araştırmacılar, yukarıdaki uzantıların tamamının aynı yük yükleme zincirini kullanmadığını ancak hepsinin aynı davranışı sergilediğini ve aynı altyapıyla iletişim kurduğunu söylüyor.

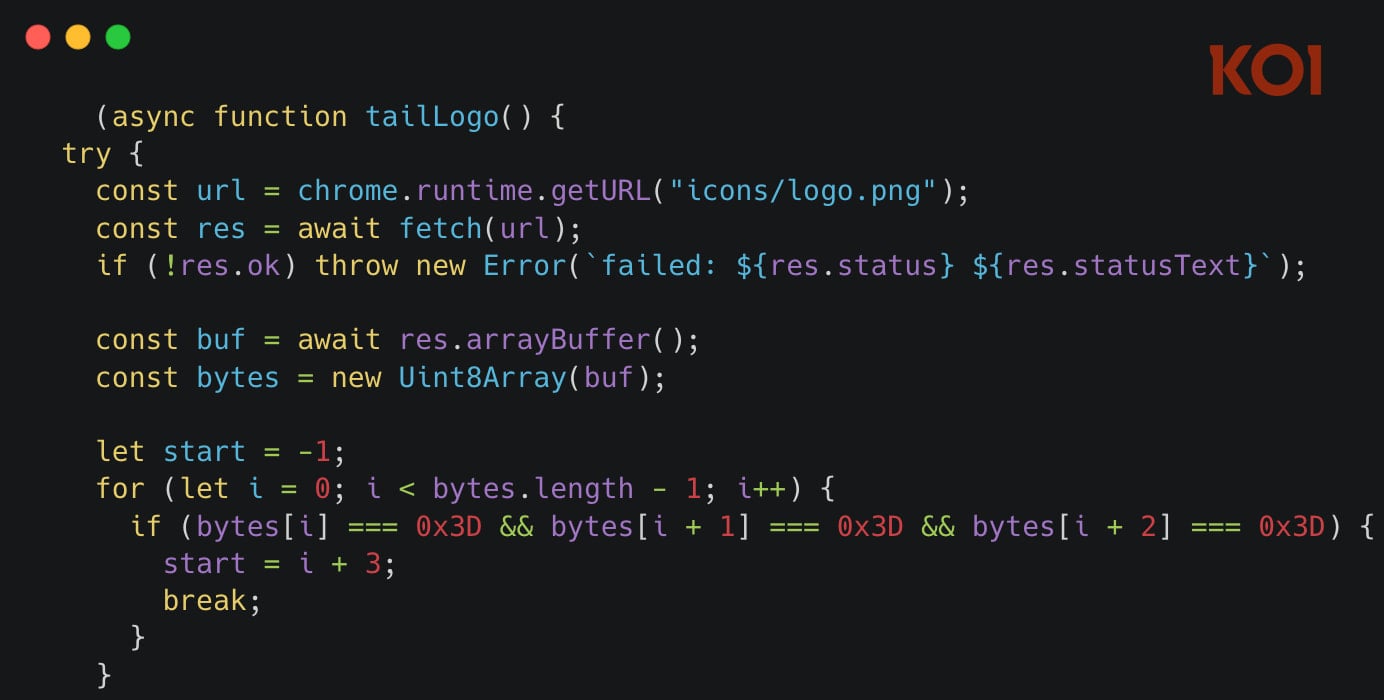

FreeVPN Forever uzantısı, Koi Security’nin, yapay zeka aracının, steganografi tekniği kullanılarak gizlenmiş bir JavaScript pasajını bulmak için logo resim dosyasının ham baytlarını ayrıştırması için işaretledikten sonra ilk olarak analiz ettiği uzantıydı.

Kaynak: Koi Güvenliği

JavaScript yükleyicisi, sabit kodlanmış bir alandan veri almak için 48 saat sonra etkinleştirilir. Yükün ilkinden alınamaması durumunda ikinci bir yedek etki alanı kullanılabilir.

Koi Security’ye göre yükleyici çoğunlukla hareketsiz durumda ve yükü yalnızca %10 oranında alıyor, bu da trafik izleme araçlarının tespitinden kaçma olasılığını artırıyor.

İndirilen veri, büyük/küçük harf değiştirme ve base64 kodlama yoluyla büyük ölçüde gizlenir. Bir şifre kodu çözer ve ardından uzantının çalışma zamanı kimliğinden türetilen bir anahtarı kullanarak XOR-şifreler.

Kaynak: Koi Güvenliği

Nihai yük aşağıdaki yeteneklere sahiptir:

- Büyük e-ticaret sitelerindeki bağlı kuruluş bağlantılarını ele geçirerek komisyonları saldırganlara yönlendirir.

- Kullanıcının ziyaret ettiği her sayfaya Google Analytics takibini enjekte eder.

- Tüm HTTP yanıtlarından güvenlik başlıklarını çıkarır.

- Bot korumalarını aşmak için CAPTCHA’yı üç farklı mekanizma aracılığıyla atlar.

- Reklam sahtekarlığı, tıklama sahtekarlığı ve izleme için 15 saniye sonra kendiliğinden silinen görünmez iframe’ler enjekte eder.

Kötü amaçlı yazılım, şifreleri toplamasa veya kullanıcıları kimlik avı sayfalarına yönlendirmese de yine de kullanıcı gizliliğini tehdit ediyor.

Üstelik GhostPoster’ın kullandığı gizli yükleyici nedeniyle, operatörün daha zararlı bir yük yerleştirmeye karar vermesi durumunda kampanya hızla çok daha tehlikeli hale gelebilir.

Listelenen uzantıların kullanıcılarının bunları kaldırması ve kritik hesapların şifrelerini sıfırlamayı düşünmesi önerilir.

Kötü amaçlı uzantıların çoğu, bu yazının yazıldığı sırada Firefox’un Eklentiler sayfasında hâlâ mevcuttu. BleepingComputer bu konuda Mozilla ile temasa geçti ancak henüz bir yorum gelmedi.

Bozuk IAM yalnızca bir BT sorunu değildir; etkisi tüm işletmenize yayılır.

Bu pratik kılavuz, geleneksel IAM uygulamalarının neden modern taleplere ayak uydurmakta başarısız olduğunu, “iyi” IAM’nin neye benzediğine dair örnekleri ve ölçeklenebilir bir strateji oluşturmak için basit bir kontrol listesini kapsar.