‘REF4578’ kod adlı kötü amaçlı bir kripto madenciliği kampanyasının, güvenlik ürünlerini kapatmak ve bir XMRig madencisini dağıtmak için savunmasız sürücüleri kullanan GhostEngine adlı kötü amaçlı bir veriyi dağıttığı keşfedildi.

Elastic Security Labs ve Antiy’deki araştırmacılar, savunmacıların bu saldırıları tespit edip durdurmalarına yardımcı olmak için ayrı raporlarda ve paylaşılan tespit kurallarında bu kripto madenciliği saldırılarının alışılmadık karmaşıklığının altını çizdi.

Ancak ne raporda etkinlik bilinen tehdit aktörleriyle ilişkilendiriliyor ne de hedefler/kurbanlarla ilgili ayrıntılar paylaşılıyor; dolayısıyla kampanyanın kaynağı ve kapsamı bilinmiyor.

Hayalet Motor

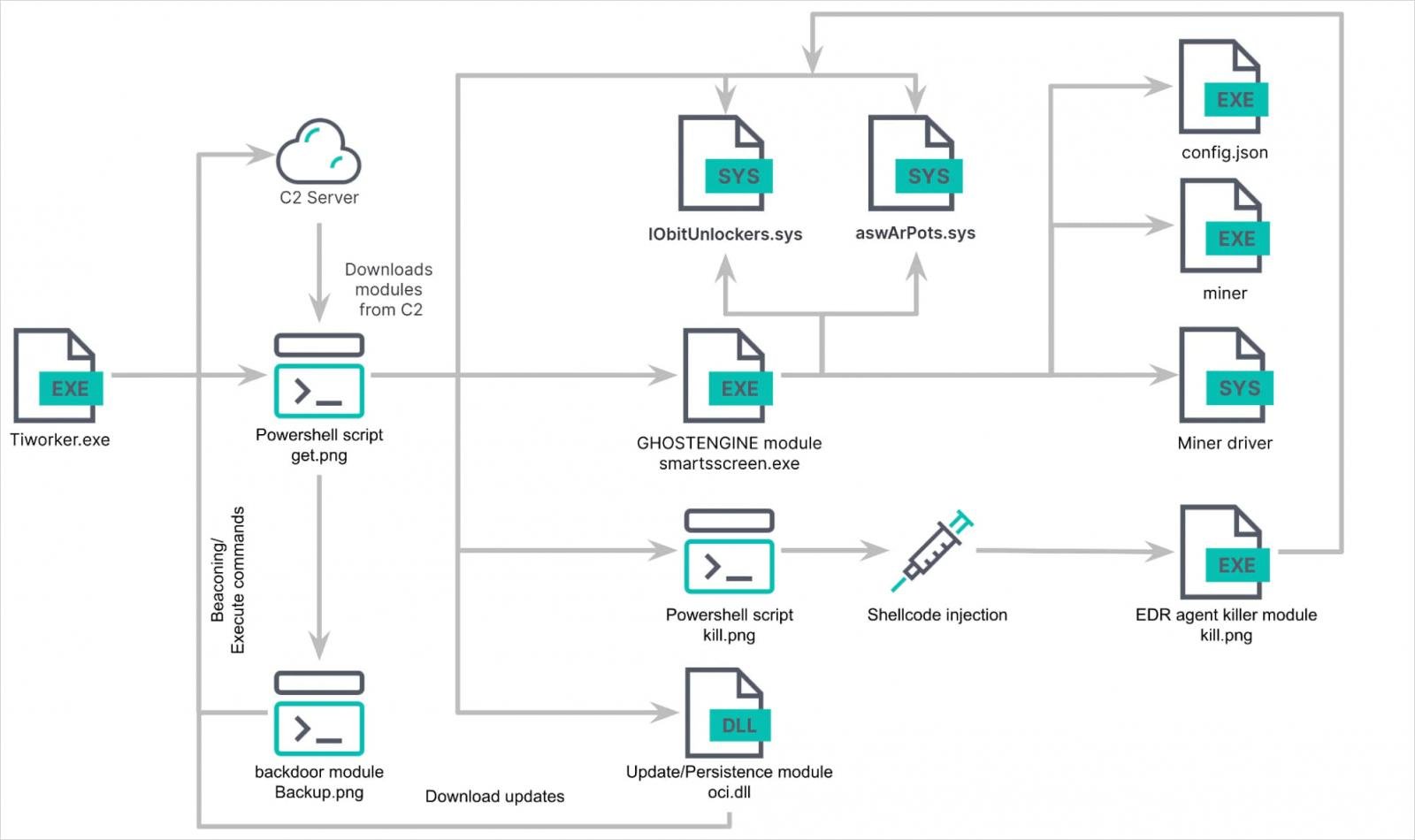

Sunucuların başlangıçta nasıl ihlal edildiği belirsiz olsa da tehdit aktörünün saldırısı, meşru bir Windows dosyası gibi görünen ‘Tiworker.exe’ adlı bir dosyanın yürütülmesiyle başlıyor.

Bu yürütülebilir dosya, virüslü bir cihazda farklı davranışlar yürütmek için çeşitli modüller indiren bir PowerShell betiği olan GhostEngine’in ilk hazırlama yüküdür.

Tiworker.exe çalıştırıldığında, saldırganın GhostEngine’in birincil yükleyicisi olarak görev yapan komut ve kontrol (C2) sunucusundan ‘get.png’ adlı bir PowerShell betiği indirecektir.

Bu PowerShell betiği ek modülleri ve bunların yapılandırmalarını indirir, Windows Defender’ı devre dışı bırakır, uzak hizmetleri etkinleştirir ve çeşitli Windows olay günlüklerini temizler.

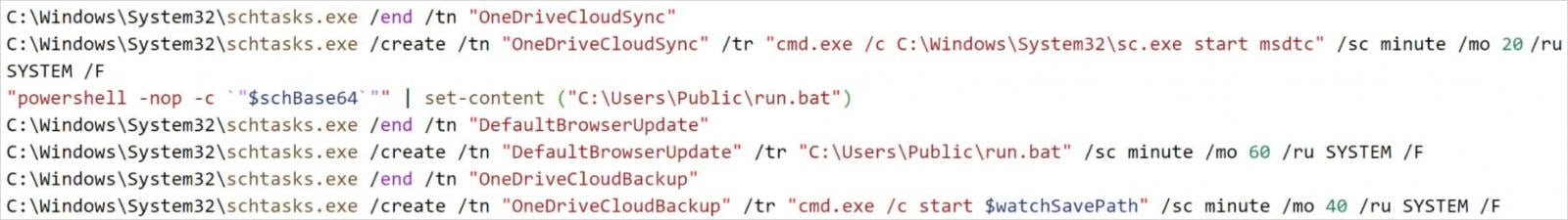

Daha sonra get.png, sistemin bulaşmayı ilerletmek için gerekli olan en az 10 MB boş alana sahip olduğunu doğrular ve kalıcılık için ‘OneDriveCloudSync’, ‘DefaultBrowserUpdate’ ve ‘OneDriveCloudBackup’ adlı zamanlanmış görevler oluşturur.

Kaynak: Elastik Güvenlik

PowerShell betiği artık GhostEngine’in birincil yükü olarak görev yapan smartsscreen.exe adlı yürütülebilir dosyayı indirip başlatacak.

Bu kötü amaçlı yazılım, EDR yazılımının sonlandırılıp silinmesinden ve kripto para madenciliği için XMRig’in indirilip başlatılmasından sorumludur.

GhostEngine, EDR yazılımını sonlandırmak için iki savunmasız çekirdek sürücüsü yükler: EDR işlemlerini sonlandırmak için kullanılan aswArPots.sys (Avast sürücüsü) ve ilgili yürütülebilir dosyayı silmek için IObitUnlockers.sys (Iobit sürücüsü).

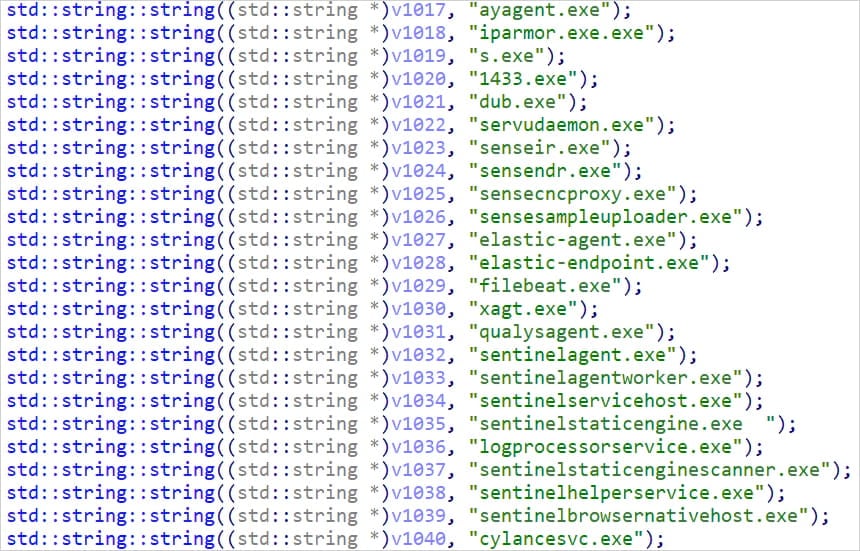

EDR sonlandırıcının hedeflediği işlemlerin listesi aşağıda gösterilmiştir:

Kaynak: Elastik Güvenlik

Kalıcılık sağlamak için ‘oci.dll’ adlı bir DLL, ‘msdtc’ adlı bir Windows hizmeti tarafından yüklenir. Bu DLL başlatıldığında, makineye GhostEngine’in en son sürümünü yüklemek için ‘get.png’ dosyasının yeni bir kopyasını indirecektir.

Elastic, incelediği tek ödeme kimliğinde etkileyici rakamlar göremese de her kurbanın benzersiz bir cüzdanla gelmesi mümkün, dolayısıyla genel mali kazanç önemli olabilir.

Kaynak: Elastik Güvenlik

GhostEngine’e karşı savunma

Elastic araştırmacıları, savunucuların şüpheli PowerShell yürütmesine, olağandışı süreç etkinliğine ve kripto madenciliği havuzlarına işaret eden ağ trafiğine dikkat etmelerini öneriyor.

Ek olarak, güvenlik açığı bulunan sürücüleri dağıtmak ve ilişkili çekirdek modu hizmetlerini oluşturmak, her ortamda tehlike işareti olarak değerlendirilmelidir.

Agresif bir önlem, aswArPots.sys ve IobitUnlockers.sys gibi savunmasız sürücülerden dosya oluşturulmasını engellemektir.

Elastic Security ayrıca savunmacıların GhostEngine enfeksiyonlarını tanımlamasına yardımcı olmak için raporda YARA kuralları da sağladı.