Siber güvenlik araştırmacıları, bilinen güvenlik çözümlerini (EDR’ler) devre dışı bırakmak için savunmasız sürücüleri kullanan ve Kendi Savunmasız Sürücünüzü Getirin (BYOVD) saldırısı adı verilen saldırının tespitini engelleyen yeni bir cryptojacking kampanyası keşfettiler.

Elastic Security Labs, kampanyayı REF4578 adı altında ve birincil yükü ise GHOSTENGINE olarak takip ediyor. Çinli siber güvenlik firması Antiy Labs’ın önceki araştırması, aktiviteyi GİZLİ KÜREK olarak kodlamıştı.

Elastic araştırmacıları Salim Bitam, Samir Bousseaden, Terrance DeJesus ve Andrew Pease, “GHOSTENGINE, konuşlandırılmış ve iyi bilinen madeni para madencisine müdahale etmesi muhtemel bilinen EDR aracılarını sonlandırmak ve silmek için savunmasız sürücülerden yararlanıyor” dedi.

“Bu kampanya, XMRig madencisinin hem kurulumunu hem de kalıcılığını sağlamak için alışılmadık miktarda karmaşıklık içeriyordu.”

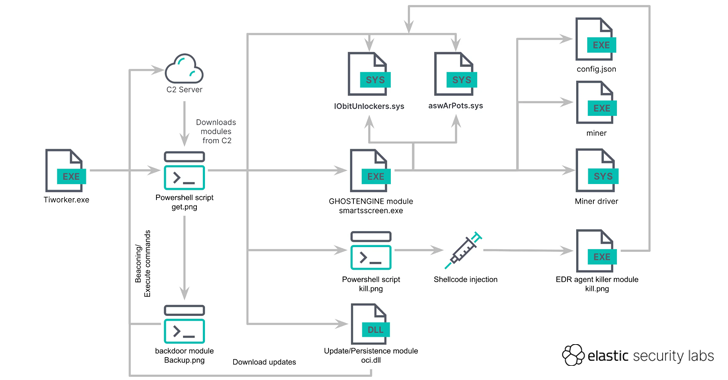

Her şey, bir komuttan ek yükler almak için PNG görüntüsü (“get.png”) gibi görünen karmaşık bir PowerShell betiğini alan bir PowerShell betiğini çalıştırmak için kullanılan yürütülebilir bir dosyayla (“Tiworker.exe”) başlar. ve-kontrol (C2) sunucusu.

Bu modüller (aswArPot.sys, IObitUnlockers.sys, curl.exe, smartsscreen.exe, oci.dll, backup.png ve kill.png), yapılandırılmış C2’den HTTP üzerinden indirildikten sonra virüslü ana bilgisayarda başlatılır. etki alanlarının kullanılamaması durumunda sunucu veya yedek sunucu. Ayrıca FTP tabanlı bir geri dönüş mekanizması da içerir.

Ayrıca kötü amaçlı yazılım, Microsoft Defender Antivirus’ü devre dışı bırakmaya, birkaç Windows olay günlüğü kanalını temizlemeye ve C:\ biriminde dosyaları indirmek için en az 10 MB boş alana sahip olduğundan emin olmaya çalışır; bunlar daha sonra C:\Windows\ klasöründe saklanır. Yazı tipleri klasörü.

Araştırmacılar, “Aksi halde, yeterli alana sahip başka bir uygun birim aramadan ve $RECYCLE.BIN\Fonts altında bir klasör oluşturmadan önce büyük dosyaları sistemden silmeye çalışacak” dedi.

PowerShell betiği ayrıca, her 20 dakikada bir kötü amaçlı bir DLL çalıştırmak, her saat başı bir toplu betik aracılığıyla kendisini başlatmak ve smartsscreen.exe’yi her 40 dakikada bir çalıştırmak için sistemde üç zamanlanmış görev oluşturmak üzere tasarlanmıştır.

Saldırı zincirinin temel yükü, ana amacı savunmasız Avast sürücüsünü (“aswArPot.sys”) kullanarak güvenlik işlemlerini devre dışı bırakmak, ilk bulaşmayı tamamlamak ve madenciyi çalıştırmak olan smartsscreen.exe’dir (diğer adıyla GHOSTENGINE).

Güvenlik aracısı ikili dosyası daha sonra IObit’teki (“iobitunlockers.sys”) başka bir savunmasız sürücü aracılığıyla silinir ve ardından XMRig istemci madenciliği programı C2 sunucusundan indirilir ve çalıştırılır.

DLL dosyası, kötü amaçlı yazılımın kalıcılığını sağlamak ve get.png komut dosyasını alıp çalıştırarak C2 sunucularından güncellemeleri indirmek için kullanılırken, “backup.png” Powershell komut dosyası, uzaktan komut yürütülmesini etkinleştirmek için bir arka kapı işlevi görür. sistem.

Artıklık önlemi olarak yorumlanan PowerShell betiği “kill.png”, yürütülebilir bir dosyayı belleğe enjekte ederek ve belleğe yükleyerek güvenlik aracısı ikili dosyalarını silmek için smartsscreen.exe ile benzer yeteneklere sahiptir.

Bu gelişme, Uptycs Tehdit Araştırma Ekibi’nin, hedeflenen ana bilgisayarlara bir XMRig madencisi sunmak için Log4j kayıt yardımcı programında (örneğin, CVE-2021-44228) bilinen kusurlardan yararlanan, Ocak 2024’ten bu yana devam eden büyük ölçekli bir operasyonu keşfetmesiyle ortaya çıktı.

Güvenlik araştırmacısı Shilpesh Trivedi, “Kurban makinesinin güvenliğini ihlal ettikten sonra, XMRig madencisinin dağıtımı için bir kabuk komut dosyası almak üzere bir URL ile bağlantı kurdu veya alternatif olarak seçilmiş örneklerde Mirai veya Gafgyt kötü amaçlı yazılımını yaydı” dedi.

Etkilenen sunucuların çoğunluğu Çin’de bulunuyor ve bunu Hong Kong, Hollanda, Japonya, ABD, Almanya, Güney Afrika ve İsveç takip ediyor.

BYOVD ve Güvenlik Mekanizmalarını Zayıflatmaya Yönelik Diğer Yöntemler

BYOVD, bir tehdit aktörünün bilinen güvenlik açığı imzalı bir sürücüyü getirdiği, onu çekirdeğe yüklediği ve genellikle güvenlik süreçlerini devre dışı bırakmak ve gizlice çalışmalarına izin vermek amacıyla ayrıcalıklı eylemler gerçekleştirmek için onu kullandığı, giderek daha popüler hale gelen bir tekniktir.

İsrailli siber güvenlik firması Cymulate, “Sürücüler işletim sisteminin en ayrıcalıklı düzeyi olan 0 halkasında çalışıyor” diyor. “Bu onlara kritik belleğe, CPU’ya, G/Ç işlemlerine ve diğer temel kaynaklara doğrudan erişim sağlıyor. BYOVD durumunda, saldırı, saldırıyı ilerletmek için savunmasız bir sürücüyü yüklemek üzere tasarlandı.”

Microsoft, Windows 11 22H2’den başlayarak varsayılan olarak Savunmasız Sürücü Engelleme Listesi’ni dağıtmış olsa da, liste yalnızca yılda bir veya iki kez güncellenmektedir; bu da kullanıcıların optimum koruma için listeyi düzenli aralıklarla manuel olarak güncellemesini gerektirmektedir.

Kampanyanın tam kapsamı bilinmiyor ve arkasında kimin olduğu henüz belli değil. Bununla birlikte, basit bir yasa dışı kripto para madenciliği saldırısı gibi görünen saldırının ardındaki olağandışı karmaşıklık dikkat çekicidir.

Açıklama aynı zamanda erişim günlüklerini, Windows olay günlüklerini, veritabanlarını ve diğer dosyaları uzaktan silmek için Microsoft Defender’daki (CVE-2023-24860 ve CVE-2023-36010) kusurlardan yararlanan EDRaser adı verilen yeni bir tekniğin keşfinin ardından geldi.

SafeBreach, Kaspersky’yi de etkileyen sorunun, her iki güvenlik programının da kötü amaçlı yazılımları tespit etmek için bayt imzaları kullanması, böylece bir tehdit aktörünün kötü amaçlı yazılım imzalarını yasal dosyalara yerleştirmesine ve araçları kötü amaçlı olduklarını düşünerek kandırmasına olanak sağlamasından kaynaklandığını söyledi.

Siber güvenlik şirketi, Palo Alto Networks Cortex XDR tarafından sunulan güvenlik korumalarını aşmak ve onu bir ters kabuk ve fidye yazılımı dağıtmak için silah haline getirerek onu etkili bir şekilde hileli bir saldırı aracına dönüştürmek için yaratıcı bir istismarı ayrı ayrı ortaya çıkardı.

Özünde bypass, bir BYOVD saldırısı yoluyla savunmasız bir sürücünün (“rtcore64.sys”) yüklenmesini ve yasal bir yöneticinin yazılımı kaldırmasını ve sonuçta süreçlerinden birine kötü amaçlı kod eklemesini önlemek için çözüme müdahale edilmesini mümkün kılar. Tehdit aktörüne tespit edilmeden ve kalıcı kalarak yüksek ayrıcalıklar tanınması.

Güvenlik araştırmacısı Shmuel Cohen geçen ay “Bir güvenlik ürününün tespit süreçlerinin arkasındaki mantık yakından korunmalıdır” dedi. “Saldırganlara çözümün içerik dosyaları aracılığıyla bu hassas algılama mantığına erişim izni verdiğinizde, saldırganların bunu aşmanın bir yolunu bulma olasılıkları çok daha yüksek.”

Bir diğer yeni yöntem, Brezilyalı güvenlik araştırmacısı Helvio Carvalho Junior’un yaptığı gibi, IAT kancasını, dinamik sistem hizmet numaraları (SSN) çözümlemesini ve özellikle kullanıcı modunda güvenlik yazılımı tarafından uygulanan izleme ve kontrol mekanizmalarından kaçmak için dolaylı sistem çağrılarını birleştirmeyi içeren HookChain’dir. NTDLL.dll kütüphanesinde.

Carvalho Junior yeni yayınlanan bir makalede “HookChain, kernel32.dll, kernelbase.dll ve user32.dll gibi tüm önemli Windows alt sistemlerinin yürütme akışını yeniden yönlendirme yeteneğine sahiptir” dedi.

“Bu, HookChain’in bir kez konuşlandırıldığında, bir uygulama bağlamındaki tüm API çağrılarının şeffaf bir şekilde gerçekleştirilmesini ve herhangi bir uygulama tarafından tespit edilmesini tamamen önlediği anlamına gelir. [Endpoint detection and response software]”