Ghost CMS haber bülteni abonelik sistemindeki kritik bir güvenlik açığı, harici kullanıcıların haber bültenleri oluşturmasına veya mevcut olanları kötü amaçlı JavaScript içerecek şekilde değiştirmesine izin verebilir.

Böyle bir eylem, tehdit aktörlerinin normalde zararsız sitelerden büyük ölçekli kimlik avı saldırıları gerçekleştirmesine izin verebilir. Ayrıca, JavaScript enjeksiyonunun, tehdit aktörlerinin bir siteye tam erişim elde etmesini sağlayabilecek XSS güvenlik açıklarına izin verdiği gösterilmiştir.

Ghost, WordPress’e daha hızlı ve daha basit bir alternatif olarak kullanılan, web siteleri oluşturmak, içerik yayınlamak ve haber bültenleri göndermek için ücretsiz ve açık kaynaklı bir CMS’dir.

BuiltWith’e göre Ghost, çoğu Amerika Birleşik Devletleri, Birleşik Krallık ve Almanya’da bulunan yaklaşık 126 bin web sitesi tarafından kullanılıyor.

Uzaktan hedeflendi

Cisco Talos ekibi, Ekim 2022’de test ettikleri ve Ghost sürüm 5.9.4’ü etkilediğini onayladıkları kimlik doğrulama atlama kusurunu keşfetti. Ancak, muhtemelen ondan önceki ve sonraki daha fazla sürümü etkiler.

Açık, CVE-2022-41654 olarak izlenir ve CVSS v3 önem derecesi 9,6’dır ve kritik olarak derecelendirilir.

Bülten aboneleri (üyeler), site üzerinde özel ayrıcalıkları olmayan harici kullanıcılardır, bu nedenle yönetici onayı olmadan yalnızca bir e-posta adresi vermeleri ve üye olmaları gerekir.

Ancak Cisco Talos, “haber bülteni” ilişkisinin yanlış bir şekilde dahil edilmesiyle açığa çıkan bir API’nin, abonelere bu alt sisteme erişim sağlayarak haber bültenlerini değiştirmelerine veya oluşturmalarına izin verebileceğini keşfetti.

Bu, tüm üyelerin varsayılan olarak abone olduğu sistem çapında varsayılan haber bültenini içerir ve esasen saldırganlara tüm abonelere istedikleri herhangi bir içeriği gönderme gücü verir.

.png)

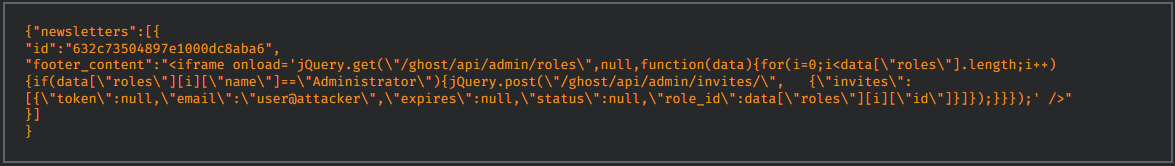

Aynı kusurdan kaynaklanan ikinci bir sorun, haber bültenine JavaScript ekleme yeteneğidir; Ghost, bu güçlü işleve yalnızca yöneticilerin erişebileceğini varsayarak varsayılan olarak izin verir.

Örneğin, Cisco Talos ekibi, yönetici varsayılan haber bültenini düzenlemeye çalıştığında tetiklenen bir yönetici hesabı oluşturmak için bir XSS (siteler arası komut dosyası oluşturma) nesnesi enjekte etmek için bu kusurdan yararlandı.

Talos araştırmacıları, yukarıdaki kusurun yanı sıra Ghost’un oturum açma işlevinde, bir saldırganın sitedeki bir kullanıcıyla bir e-posta adresinin ilişkilendirilip ilişkilendirilmediğini doğrulamasına olanak tanıyan, orta düzeyde bir kullanıcı numaralandırma güvenlik açığı olan CVE-2022-41697’yi de keşfetti.

İki güvenlik açığı Ghost tarafından CMS’nin en son sürümünde giderildi, bu nedenle Ghost üzerine kurulu web sitelerinin tüm yöneticilerinin mevcut güvenlik güncellemesini mümkün olan en kısa sürede uygulamaları önerilir.