Siber güvenliğin sürekli gelişen ortamında, saldırganlar her zaman kurumsal ortamlardaki güvenlik açıklarını ve istismarları arıyor. Yalnızca tekil zayıflıkları hedef almazlar; kendilerini arzu ettikleri hedefe ulaştırabilecek teşhir ve saldırı yöntemleri kombinasyonlarının peşindeler.

Çok sayıda güvenlik aracının varlığına rağmen kuruluşlar genellikle iki büyük zorlukla uğraşmak zorundadır; Birincisi, bu araçlar sıklıkla tehditleri etkili bir şekilde önceliklendirme yeteneğinden yoksundur ve güvenlik profesyonellerinin hangi konulara acilen müdahale edilmesi gerektiği konusunda bilgisiz kalmasına neden olur. İkincisi, bu araçlar genellikle bireysel sorunların nasıl bir araya geldiği ve saldırganların kritik varlıklara erişmek için bunlardan nasıl yararlanabileceği konusunda bağlam sağlamakta başarısız oluyor. Bu içgörü eksikliği, kuruluşların ya her şeyi düzeltmeye çalışmasına ya da daha tehlikelisi hiçbir şeyi ele almamasına yol açabilir.

Bu makalede, şirket içi uzmanlarımızın kullanırken karşılaştığı 7 gerçek hayattaki saldırı yolu senaryosunu inceliyoruz. XM Cyber’in Pozlama Yönetim Platformu Bu senaryolar, siber tehditlerin dinamik ve sürekli değişen doğasına ilişkin değerli bilgiler sunuyor.

Araştırmamız, birden fazla adım gerektiren karmaşık saldırı yollarından yalnızca birkaç adımlık endişe verici derecede basit saldırı yollarına kadar şaşırtıcı bir gerçeği ortaya çıkarıyor: Bir kuruluşun kritik varlıklarının %75’i tehlikeye atılabilir mevcut güvenlik durumlarında. Daha da endişe verici olanı, bu kritik varlıkların %94’ünün, ilk ihlal noktasından itibaren dört veya daha az adımda tehlikeye atılabilmesidir. Bu değişkenlik, bu tehditleri etkili bir şekilde öngörmek ve engellemek için doğru araçlara olan ihtiyacın altını çiziyor.

Şimdi sözü daha fazla uzatmadan, gerçek hayattaki bu saldırı yollarını ve bize öğrettikleri dersleri inceleyelim.

Hikaye # 1

Müşteri: Büyük bir finans şirketi.

Senaryo: Rutin müşteri görüşmesi.

Saldırı Yolu: Ortadaki Adam saldırısını gerçekleştirmek için DHCP v6 yayınlarından yararlanılıyor ve potansiyel olarak yaklaşık 200 Linux sisteminin güvenliği ihlal ediliyor.

Darbe: Veri sızması veya fidye saldırıları potansiyeli olan çok sayıda Linux sunucusunun ele geçirilmesi.

İyileştirme: Geliştiricileri SSH anahtar güvenliği konusunda eğitmenin yanı sıra DHCPv6’yı devre dışı bırakmak ve savunmasız sistemlere yama uygulamak.

Bu senaryoda büyük bir finans şirketi, güvenli olmayan DHCP v6 yayınları nedeniyle Ortadaki Adam saldırısı tehdidiyle karşı karşıya kaldı. Saldırgan bu güvenlik açığından yararlanarak yaklaşık 200 Linux sistemini tehlikeye atmış olabilir. Bu uzlaşma, veri ihlallerine, fidye saldırılarına veya diğer kötü niyetli faaliyetlere yol açabilir. İyileştirme, DHCPv6’nın devre dışı bırakılmasını, savunmasız sistemlere yama uygulanmasını ve SSH anahtar güvenliği konusunda geliştirici eğitiminin geliştirilmesini içeriyordu.

Hikaye # 2

Müşteri: Büyük bir seyahat şirketi.

Senaryo: Birleşme sonrası altyapı entegrasyonu.

Saldırı Yolu: PrintNightmare ve EternalBlue gibi uygulanmamış yamaların bulunduğu, potansiyel olarak kritik varlıkların tehlikeye atıldığı ihmal edilen sunucu.

Darbe: Kritik varlıklara yönelik potansiyel risk.

İyileştirme: Gereksiz sunucuyu devre dışı bırakarak genel riski azaltır.

Bu senaryoda, büyük bir seyahat şirketi, birleşme sonrasında ihmal edilen bir sunucuya kritik yamaları uygulamada başarısız oldu. Bu gözetim onları PrintNightmare ve EternalBlue gibi bilinen güvenlik açıklarına karşı savunmasız bıraktı ve potansiyel olarak kritik varlıkları tehlikeye attı. Ancak çözüm nispeten basitti: genel riski azaltmak için gereksiz sunucuyu devre dışı bırakmak.

Hikaye # 3

Müşteri: Büyük bir sağlık hizmeti sağlayıcısı.

Senaryo: Rutin müşteri görüşmesi.

Saldırı Yolu: Potansiyel olarak etki alanı yöneticisi erişimi vermek için kimliği doğrulanmış kullanıcıların grup izinlerinden yararlanan bir saldırı yolu.

Darbe: Etki alanı uzlaşmasını tamamlayın.

İyileştirme: Yolları değiştirme izinlerinin anında kaldırılması.

Bu senaryoda, büyük bir sağlık hizmeti sağlayıcısı, kimliği doğrulanmış kullanıcıların grup izinlerinden yararlanan ve potansiyel olarak alan yöneticisi erişimi sağlayan bir saldırı yolunun endişe verici olasılığıyla karşı karşıya kaldı. Yolları değiştirme izinlerinin derhal kaldırılmasını içeren hızlı eylem zorunluydu.

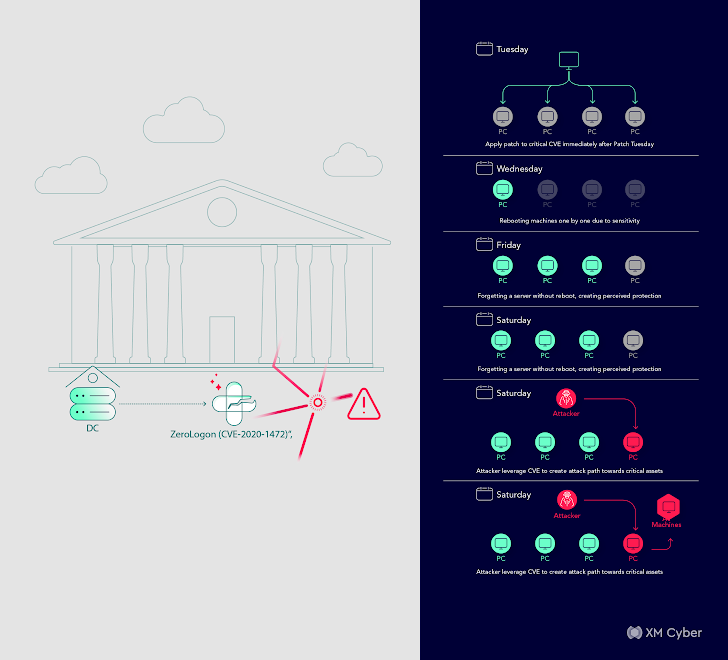

Hikaye # 4

Müşteri: Küresel bir finans kurumu.

Senaryo: Rutin müşteri görüşmesi.

Saldırı Yolu: Hizmet hesaplarını, SMB bağlantı noktalarını, SSH anahtarlarını ve IAM rollerini içeren ve kritik varlıklardan ödün verme potansiyeli olan karmaşık yol.

Darbe: Kullanılırsa potansiyel olarak felakettir.

İyileştirme: Özel SSH anahtarlarının hızla kaldırılması, IAM rolü izinlerinin sıfırlanması ve kullanıcıların kaldırılması.

Bu senaryoda küresel bir finans kurumu, hizmet hesaplarından, KOBİ bağlantı noktalarından, SSH anahtarlarından ve IAM rollerinden yararlanan karmaşık bir saldırı yolu ile karşı karşıya kaldı. Kritik varlıklardan ödün verilmesi potansiyeli büyük görünüyordu. Özel SSH anahtarlarının kaldırılması, IAM rol izinlerinin sıfırlanması ve kullanıcıların kaldırılması gibi hızlı bir iyileştirme gerekliydi.

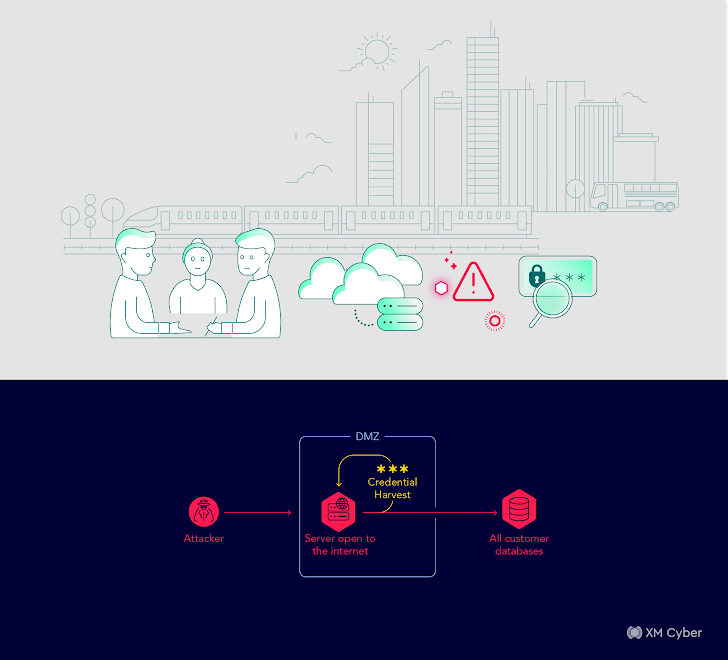

Hikaye # 5

Müşteri: Bir toplu taşıma şirketi.

Senaryo: İlk katılım toplantısı.

Saldırı Yolu: Bir DMZ sunucusundan etki alanının ele geçirilmesine giden doğrudan yol, potansiyel olarak etki alanı denetleyicisinin ele geçirilmesine yol açar.

Darbe: Etki alanının tamamının potansiyel olarak tehlikeye atılması.

İyileştirme: İzinleri kısıtlama ve kullanıcı kaldırma.

Bu senaryoda, bir toplu taşıma şirketi, DMZ sunucusundan alan adı ihlaline giden doğrudan bir yol keşfetti ve bu, sonuçta tüm alanın güvenliğinin ihlal edilmesine yol açabilir. İzinlerin kısıtlanması ve kullanıcıların kaldırılması gibi acil düzeltmeler çok önemliydi.

Hikaye # 6

Müşteri: Güvenliğe son derece önem veren bir hastane.

Senaryo: Rutin müşteri görüşmesi.

Saldırı Yolu: Active Directory yanlış yapılandırması, kimliği doğrulanmış herhangi bir kullanıcının parolalarını sıfırlamasına olanak tanıyarak geniş bir saldırı yüzeyi oluşturur.

Darbe: Potansiyel hesap devralmaları.

İyileştirme: Active Directory güvenliğinin güçlendirilmesi ve kapsamlı bir iyileştirme planı.

Bu senaryo, bir hastanenin Active Directory yanlış yapılandırmasından kaynaklanan güvenlik açığını ortaya çıkardı. Bu yanlış yapılandırma, kimliği doğrulanmış herhangi bir kullanıcının şifrelerini sıfırlamasına izin vererek saldırı yüzeyini önemli ölçüde genişletti. İyileştirme, aktif dizin güvenliğinin güçlendirilmesini ve kapsamlı bir iyileştirme planının uygulanmasını gerektirdi.

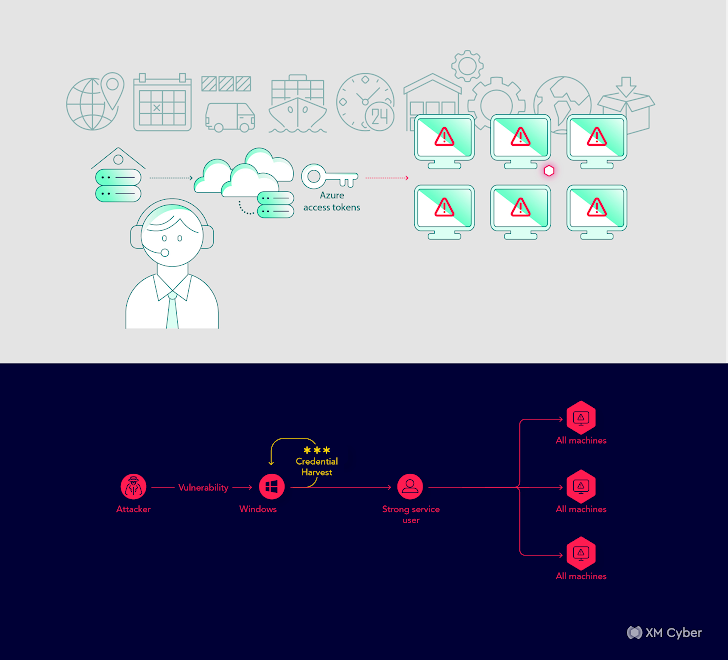

Hikaye # 7

Müşteri: Büyük bir nakliye ve lojistik şirketi.

Senaryo: Rutin müşteri görüşmesi.

Saldırı Yolu: Bir iş istasyonu makinesinden Azure’a uzanan, potansiyel olarak kurumsal ortamın tamamını tehlikeye sokan karmaşık bir saldırı yolu.

Darbe: Tüm kurumsal ortamın potansiyel olarak tehlikeye atılması.

İyileştirme: Kullanıcı rolü ayarlamaları ve sorun giderme.

Bu senaryoda, büyük bir nakliye ve lojistik şirketi, saldırganların tüm kurumsal ortamı tehlikeye atmasına olanak verebilecek karmaşık bir saldırı yolunu ortaya çıkardı. Düzeltme, kullanıcı rollerinde ayarlamalar yapılmasını ve belirlenen sorunların kapsamlı bir şekilde düzeltilmesini gerektiriyordu.

Büyük Paket Servis

Bu senaryolardaki ortak nokta, her kuruluşun sağlam güvenlik önlemlerine sahip olması, en iyi uygulamalara bağlı kalması ve risklerini anladığına inanmasıdır. Ancak çoğu zaman bu riskleri ayrı ayrı değerlendirerek sahte bir güvenlik duygusu yarattılar.

Şans eseri bu kuruluşlar, doğru araçlarla çevrelerine ilişkin bağlama dayalı bir anlayış kazanmayı başardılar. Çeşitli sorunların nasıl kesişebileceğini ve kesişebileceğini öğrendiler ve böylece güvenlik duruşlarını güçlendirmek ve bu tehditleri etkili bir şekilde azaltmak için gerekli iyileştirmelere öncelik verdiler.