Kod imzalama sertifikalarının, yazılım yayıncılarının kimliğini doğrulamaya yardımcı olması ve imzalanmış bir yazılım parçasının değiştirilmediğine veya kurcalanmadığına dair kriptografik güvence sağlaması beklenir. Bu niteliklerin her ikisi de çalınan veya haksız yere alınan kod imzalama sertifikalarını, kötü amaçlı yazılımlara gizlilik ve uzun ömür katma yeteneklerine değer veren siber suç grupları için cazip hale getirir. Bu gönderi, “ üzerine derin bir dalıştır.megatrafer2015’ten beri kötü amaçlı yazılım odaklı kod imzalama sertifikaları için yeraltı pazarını neredeyse köşeye sıkıştırmış deneyimli bir Rus bilgisayar korsanı.

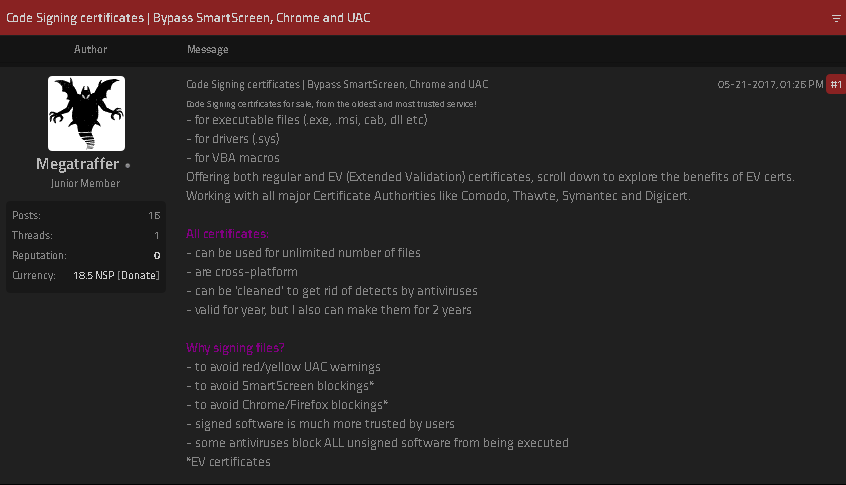

Megatraffer’ın İngilizce bir siber suç forumundaki reklamlarından biri.

Megatraffer’ın Rus suç forumlarındaki gönderilerine ilişkin bir inceleme, bu kullanıcının 2015 yılında Rusça forumda bireysel çalıntı kod imzalama sertifikalarını satmaya başladığını gösteriyor. Faydalanmakve yakında çalışmak üzere tasarlanmış dosyalar ve kriptografik olarak imzalanan uygulamalar için sertifika satışına genişledi. Microsoft Windows, java, Adobe AIR, Mac Ve Microsoft Office.

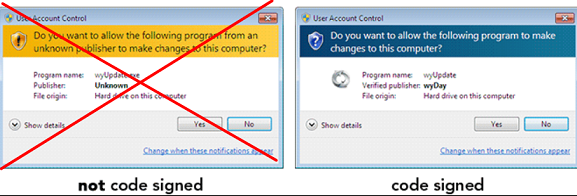

Megatraffer, kötü amaçlı yazılım tedarikçilerinin bir sertifikaya ihtiyaç duyduğunu, çünkü birçok antivirüs ürününün imzasız yazılımlarla çok daha fazla ilgileneceğini ve internetten indirilen imzalı dosyaların modern web tarayıcılarında yerleşik güvenlik özellikleri tarafından engellenme eğiliminde olmadığını açıkladı. Ek olarak, Microsoft Windows’un daha yeni sürümleri, kullanıcılar imzalanmamış bir programı yüklemeye çalışırsa, parlak sarı veya kırmızı bir uyarı mesajı vererek şikayette bulunur.

“Neden bir sertifikaya ihtiyacım var?” Megatraffer, Exploit’teki Ocak 2016 satış dizisinde retorik bir şekilde sordu. “Virüsten koruma yazılımı imzalı programlara daha çok güveniyor. Bazı yazılım türleri için dijital imza zorunludur.”

O zamanlar Megatraffer, benzersiz kod imzalama sertifikalarını her biri 700 ABD dolarına satıyordu ve “genişletilmiş doğrulama” veya yalnızca ek kimlik doğrulamasıyla gelmesi beklenen EV kod imzalama sertifikası için bu miktarın (1.900 ABD doları) iki katından fazlasını talep ediyordu. sertifika sahibi. Megatraffer’a göre, daha yeni Windows işletim sistemlerinde güvenilir bir şekilde çalışacak kötü amaçlı yazılımları veya donanım sürücülerini imzalamak istiyorsanız EV sertifikaları “sahip olunması gereken” bir şeydi.

Megatraffer’ın reklamının bir parçası. Resim: Ke-la.com.

Megatraffer, kod imzalama hizmetlerini yarım düzineden fazla başka Rusça siber suç forumunda sunmaya devam etti ve bunların çoğu, aşağıdakiler gibi büyük satıcılardan ara sıra temin edilebilen EV ve EV olmayan kod imzalama sertifikaları şeklinde oldu. Çözdürme Ve Rahat.

Daha yakın zamanlarda, Megatraffer’ın kötü amaçlı yazılımlarının gizliliğini iyileştirmeye yardımcı olmak için fidye yazılımı gruplarıyla çalıştığı görülüyor. Rusya, Şubat 2022’de Ukrayna’yı işgal ettikten kısa bir süre sonra, biri Conti fidye yazılımı çetesinin birkaç yıllık dahili sohbet günlüklerini sızdırdı ve bu günlükler, Megatraffer’ın Temmuz ve Ekim 2020 arasında kötü amaçlı yazılımlarının kod imzalamasına yardımcı olmak için grupla birlikte çalıştığını gösteriyor.

MEGATRAFFER KİMDİR?

Siber istihbarat firması Intel 471’e göre Megatraffer, Eylül 2009’dan günümüze kadar yarım düzineden fazla suç forumunda faaliyet gösteriyor. Ve bu kimliklerin çoğunda, Megatraffer e-posta adresini kullanmıştır. [email protected]. Aynı e-posta adresi, ” tanıtıcısı olan bir kullanıcı için iki forum hesabına da bağlıdır.ORZ”

Açığa çıkan veritabanlarını izleyen bir şirket olan Constella Intelligence, [email protected]’un yalnızca bir avuç parolayla bağlantılı olarak kullanıldığını, ancak çoğu zaman “featar24“. Bu şifreden çıkmak, aşağıdakiler de dahil olmak üzere bir avuç e-posta adresini ortaya çıkarır. [email protected].

Intel 471, [email protected]’un başka bir ORZ kullanıcı hesabını kaydetmek için kullanıldığını gösteriyor – bu, Doğrulanmış’ta[.]2008 yılında ru.Sen oldunEylül 2006 ile Mayıs 2007 arasında Exploit’te etkindi. Constella, “featar24” parolasının e-posta adresiyle birlikte kullanıldığını da buldu. [email protected]Carder’da başka bir ORZ hesabına bağlı[.]2008’den su.

[email protected] e-posta adresi, avatarı büyük bir ayı olan Fitis adlı bir Livejournal blog profili oluşturmak için kullanıldı. Kasım 2009’da Fitis, “Ben mükemmel bir suçluyum. Parmak izlerim birkaç günde bir tanınmayacak kadar değişiyor. En azından dizüstü bilgisayarım bundan emin.”

Fitis’in Livejournal hesabı. Resim: Archive.org.

Fitis’in gerçek hayattaki kimliği, 2010 yılında, farmasötik spam’in en büyük sponsorlarından ikisinin birbiriyle savaşa girmesi ve her iki spam imparatorluğundan ele geçirilen büyük hacimli dahili belgeler, e-postalar ve sohbet kayıtlarının bu yazara sızdırılmasının ardından ortaya çıktı. Bu uzun süreli ve kamusal çatışma, 2014 kitabımın arka planını oluşturdu – “Spam Nation: Küresel Salgından Kapınızın Önüne Gelen Organize Siber Suçların İç Hikayesi.”

Sızan belgelerden biri, dünyanın en çok kazanan düzinelerce gerçek adlarını, adreslerini, telefon numaralarını, e-postalarını, sokak adreslerini ve WebMoney adreslerini içeren bir Microsoft Excel elektronik tablosunu içeriyordu. istenmeyen e-posta – o zamanlar Rus bilgisayar korsanlığı sahnesindeki en başarılı farmasötik spam ortaklık programı ve en iyi Rus bot ustalarının çoğunu istihdam eden bir program.

Bu belge, Fitis’in Spamit’in en üretken işe alım sorumlularından biri olduğunu ve 2010’daki patlamadan birkaç yıl önce Spamit programına 75’ten fazla bağlı kuruluş getirdiğini (ve 75 bağlı kuruluşun tümünden gelecekteki tüm satışlardan komisyon kazandığını) gösteriyor.

Belgede ayrıca Fitis’in, sahibinin geçerli bir Rus pasaportu sunduğunda oluşturulan bir WebMoney hesabı kullanılarak ödeme aldığı belirtiliyor. Konstantin Evgenievich Fetisov16 Kasım 1982 doğumlu ve Moskova’da ikamet ediyor. Rus motorlu araç kayıtları, bu kişiye aynı Moskova adresinde kayıtlı iki farklı araç gösteriyor.

[email protected] e-posta adresine kayıtlı en ilginç alan adı, haklı olarak, sen oldun[.]ruDomainTools.com’un söylediğine göre 2005 yılında bir Konstantin E. Fetisov Moskova’dan.

archive.org adresindeki Wayback Machine, fitis için dizine eklenmiş bir avuç dolusu çoğunlukla boş sayfaya sahiptir.[.]ru ilk yıllarında, ancak 2007’de kısa bir süre için bu web sitesinin yanlışlıkla tüm dosya dizinlerini İnternet’e gösterdiği görülüyor.

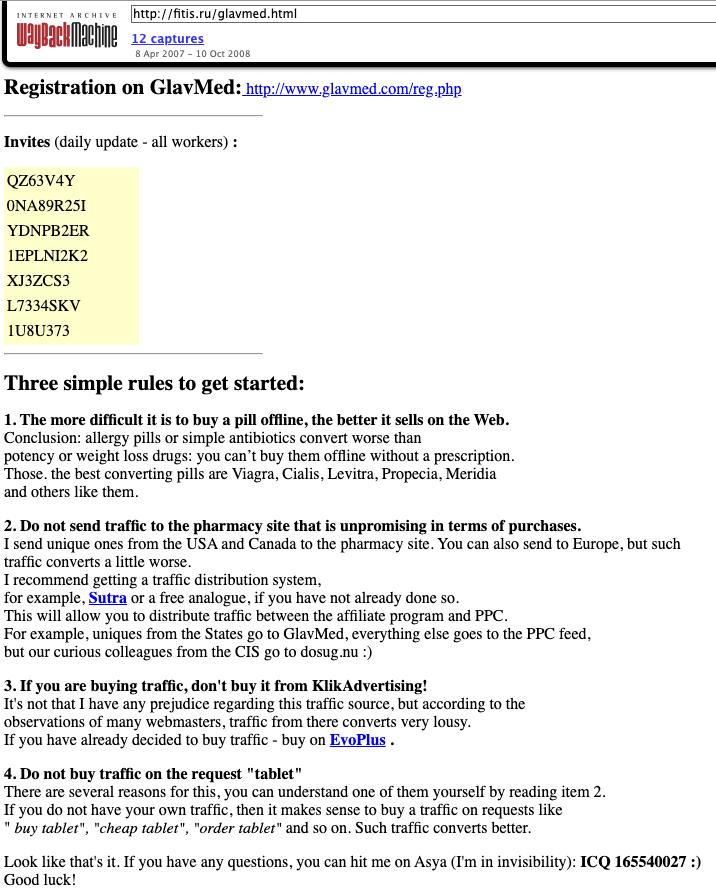

Açığa çıkan dosyalardan biri — Glavmed.html – esas olarak web sitelerini hackleyerek ve arama motoru sonuçlarını manipüle ederek çevrimiçi hap dükkanlarının reklamını yapan bağlı kuruluşlara on milyonlarca dolar ödeyen, artık feshedilmiş olan kötü şöhretli Glavmed eczane ortaklık programına genel bir davettir. Glavmed, Spamit programını yürüten aynı Rus siber suçlular tarafından işletiliyordu.

İlgili başvuru sahiplerine Fitis, diğer adıyla MegaTraffer tarafından kullanılan ICQ numarasıyla iletişime geçmelerini söyleyen, eczane bağlı kuruluş programı Glavmed için 2007 dolaylarında Google tarafından çevrilmiş bir reklam. Resim: Archive.org.

Archive.org fitileri gösteriyor[.]Glavmed davetiyeli ru web sayfası sürekli olarak yeni davet kodlarıyla güncellendi. Program yöneticisi, Glavmed’e bağlı kuruluşlara gönderecekleri mesajda, başvuru sahiplerinden kendileriyle şu adresten iletişime geçmelerini istedi: ICQ numarası 165540027Intel 471’in bulduğu, daha önce Fitis tarafından Exploit’te kullanılan bir anlık mesajlaşma adresiydi.

Fitis’in arşivlenmiş sürümündeki açığa çıkan dosyalar[.]ru, kötü amaçlı yazılımlar için kaynak kodu, eczane spam’ı için kullanılan güvenliği ihlal edilmiş web sitelerinin listelerini ve görünüşe göre kişisel dosya ve fotoğrafları bir avuç içerir. Fotoğraflar arasında, bir düğün töreninde yeni evli gibi görünen bir çiftin yanında duran, atkuyruklu, gözlüklü, sakallı genç bir adamı gösteren, sadece “fitis.jpg” etiketli 2007 tarihli bir resim var.

Bay Fetisov, yorum taleplerine yanıt vermedi.

Bağlı kuruluş programlarının kıdemli bir organizatörü olarak Fitis, Spamit dükkanı kapattıktan sonra yeni bir para kazanma topluluğu oluşturmak için fazla zaman kaybetmedi. New York City merkezli siber istihbarat firması Flashpoint, Megatraffer’ın ICQ’sunun iletişim numarası olduğunu buldu. Himba[.]rutüketici kredi kartları, sigorta poliçeleri ve krediler de dahil olmak üzere çeşitli finansal araçlara bağlı doldurulmuş başvuru formları için yüklü miktarda ödeme yapan bir edinme başına maliyet (EBM) programı 2012’de başlatıldı.

Flashpoint, aktör hakkında bir tehdit raporunda, “Megatraffer’ın siber suç forumlarındaki köklü varlığı, HIMBA’nın reklamverenlerine iletilen trafiğin en azından bir kısmını sağlamak için kötü niyetli araçların kullanıldığını güçlü bir şekilde gösteriyor” dedi.

Intel 471, Himba’nın ortaklarına ödeme yapmayı bıraktığı Mayıs 2019’a kadar aktif bir ortaklık programı olduğunu tespit etti.

Fitis’in Himba ortaklık programı, yaklaşık Şubat 2014. Resim: Archive.org.

Flashpoint, Eylül 2015’te Megatraffer’ın Exploit’te tarayıcı eklentileri, yükleyiciler ve “yükleyiciler” – temel olarak saldırgan ile güvenliği ihlal edilmiş bir sistem arasında iletişim kuran uzaktan erişim truva atları (RAT’ler) – üzerinde çalışması için deneyimli kodlayıcılar arayan bir iş ilanı yayınladığını belirtiyor.

Flashpoint, “Oyuncu, Moskova veya Kiev lokasyonlarında tam zamanlı, yerinde yardım aradığını belirtti” diye yazdı.