Önde gelen Bitcoin ATM üreticisi General Bytes, bilgisayar korsanlarının BATM yönetim platformundaki sıfır gün güvenlik açığını kullanarak şirketten ve müşterilerinden kripto para çaldığını açıkladı.

General Bytes, insanların 40’tan fazla kripto para birimi satın almasına veya satmasına olanak tanıyan Bitcoin ATM’leri yapar. Müşteriler, bağımsız yönetim sunucularını veya General Bytes bulut hizmetini kullanarak ATM’lerini dağıtabilir.

Hafta sonu şirket, bilgisayar korsanlarının ATM’nin ana hizmet arayüzü aracılığıyla bir Java uygulamasını uzaktan yüklemek ve ‘batm’ kullanıcı ayrıcalıklarıyla çalıştırmak için BATM-4780 olarak izlenen sıfırıncı gün güvenlik açığından yararlandığını açıkladı.

General Bytes, “Saldırgan, Digital Ocean bulut barındırma IP adres alanını taradı ve General Bytes Bulut hizmeti ve sunucularını Digital Ocean’da çalıştıran diğer GB ATM operatörleri (önerdiğimiz bulut barındırma sağlayıcısı) dahil olmak üzere 7741 numaralı bağlantı noktalarında çalışan CAS hizmetlerini belirledi.” bir güvenlik olayı ifşasında.

Şirket, müşterilerini “hemen harekete geçmeye” ve sunucularını ve fonlarını saldırganlardan korumak için en son güncellemeleri yüklemeye teşvik etmek için Twitter’a gitti.

Java uygulamasını yükledikten sonra, tehdit aktörleri güvenliği ihlal edilmiş cihazlarda aşağıdaki eylemleri gerçekleştirebilir hale geldi:

Veritabanına erişim yeteneği.

Sıcak cüzdanlar ve borsalardaki fonlara erişmek için kullanılan API anahtarlarını okuma ve şifrelerini çözme yeteneği.

Sıcak cüzdanlardan para gönderin.

Kullanıcı adlarını, parola karmalarını indirin ve 2FA’yı kapatın.

Terminal olay günlüklerine erişme ve müşterilerin ATM’de özel anahtarları taradığı tüm durumları tarama yeteneği. ATM yazılımının eski sürümleri bu bilgileri günlüğe kaydediyordu.

General Bytes, saldırılar sırasında müşterilerinin ve kendi bulut hizmetinin ihlal edildiği konusunda uyardı.

Açıklamada “GENEL BAYT Bulut hizmeti ve diğer operatörün bağımsız sunucuları ihlal edildi” ifadesi vurgulanıyor.

Şirket, saldırganın ne kadar para çaldığını açıklasa da bilgisayar korsanının saldırı sırasında kullandığı kripto para adreslerinin bir listesini verdi.

Bu adresler, bilgisayar korsanının 17 Mart’ta Bitcoin ATM sunucularından kripto para birimini çalmaya başladığını ve saldırganın Bitcoin adresinin yaklaşık 1.589.000 ABD Doları değerinde 56.28570959 BTC ve yaklaşık 39.000 ABD Doları değerinde 21.79436191 Ethereum aldığını gösteriyor.

Bitcoin cüzdanı hala çalınan kripto para birimini içeriyor olsa da, tehdit aktörleri çalınan Ethereum’u USDT’ye dönüştürmek için Uniswap’i kullanmış gibi görünüyor.

Sunucuları şimdi yükseltin

CAS (Kripto Uygulama Sunucusu) yöneticilerinin, saldırganın cihazdaki eylemlerini gizlemek için günlük girişlerini silmesinden kaynaklanan şüpheli zaman boşlukları için “master.log” ve “admin.log” günlük dosyalarını incelemeleri önerilir.

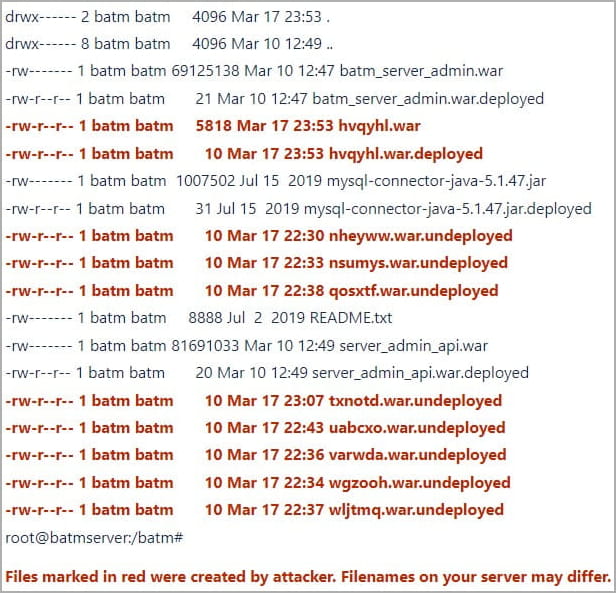

General Byte’ın raporu ayrıca, yüklenen kötü amaçlı JAVA uygulamalarının “/batm/app/admin/standalone/deployments/” klasöründe rastgele adlandırılmış olarak görüneceği konusunda da uyarıda bulundu. .savaş Ve .war.dağıtıldı dosyalar, aşağıda gösterildiği gibi.

Şirket, dosya adlarının muhtemelen kurban başına farklı olduğunu belirtiyor.

İhlal belirtisi olmayanlar, yine de tüm CAS şifrelerinin ve API anahtarlarının ele geçirilmiş olduğunu düşünmeli ve bunları hemen geçersiz kılmalı ve yenilerini oluşturmalıdır. Tüm kullanıcı parolaları da sıfırlanmalıdır.

Tüm sunucu operatörleri için uç noktalarını korumaya ilişkin ayrıntılı adım adım talimatlar, şirketin beyanına eklenmiştir.

Bulut hizmetini kapatma

General Bytes, aynı anda birden fazla operatöre erişim sağlaması gerektiğinde, bulut hizmetini kötü oyunculardan korumanın “teorik (ve pratik olarak) imkansız” bulduğunu belirterek bulut hizmetini kapattıklarını söylüyor.

Şirket, artık bir güvenlik duvarı ve VPN arkasına yerleştirilmesi gereken kendi bağımsız CAS’larını kurmak isteyenlere veri taşıma konusunda destek sağlayacak.

General Byte ayrıca, 20221118.48 ve 20230120.44 olmak üzere iki yama halinde sağlanan, istismar edilen güvenlik açığını gideren bir CAS güvenlik düzeltmesi yayınladı.

Ayrıca, ihlal edilen sistemin 2021’den bu yana birden fazla güvenlik denetiminden geçtiğini, ancak hiçbirinin istismar edilen güvenlik açığını tespit etmediğini vurguluyor.

Ayrıca, Kraken kripto para borsasından araştırmacılar, 2021’de General Bytes’in ATM’lerinde şirketin hızla düzelttiği birden fazla güvenlik açığı buldu.

Ancak bu güvenlik denetimlerine rağmen, Ağustos 2022’de General Bytes, bilgisayar korsanlarının müşterilerinden kripto para birimi çalmak için ATM sunucularındaki sıfır gün güvenlik açığından yararlandığı bir güvenlik olayı yaşadı.

Şirket, diğer potansiyel kusurları kötü niyetli kişiler bulmadan önce keşfetmek ve düzeltmek için kısa bir süre içinde birden fazla şirket tarafından ürünlerinde çok sayıda güvenlik denetimi gerçekleştirmeyi planladığını söylüyor.