.webp)

Bilgisayar korsanları, GitHub hesaplarını ele geçirmek için sahte iş teklifleri kullanarak geliştiricileri hedef alıyor.

Bu endişe verici eğilim, özellikle geliştiricilerin kritik veri depolarına sıklıkla yönetici erişimi olması nedeniyle kurumsal bilgi güvenliği ekipleri arasında önemli endişelere yol açtı.

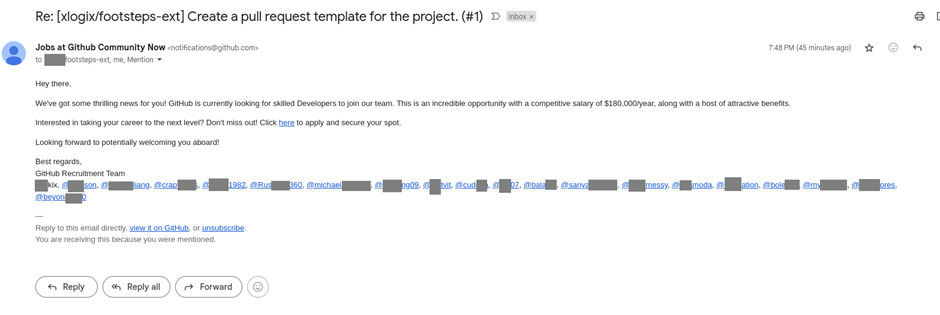

Saldırı, GitHub’dan geliyormuş gibi görünen ve yıllık maaşı 180.000 dolar ve cömert yan hakları olan cazip bir iş pozisyonu teklif eden bir e-postayla başlıyor.

E-postalar şu adresten gönderilir: [email protected]Kaspersky’nin raporuna göre, gerçek bir GitHub adresi olan , bu da onları gerçek gibi gösteriyor.

Ancak, İK iletişimlerinde bildirim adresinin kullanılması ve iş teklifinin içeriğiyle uyuşmayan e-posta konularının kullanılması gibi bazı ince uyarı işaretleri de mevcut.

Bu tutarsızlıklara rağmen, kazançlı bir maaş vaadi, bazı alıcıları sağlanan bağlantıya tıklamaya teşvik ediyor.

"Is Your System Under Attack? Try Cynet XDR: Automated Detection & Response for Endpoints, Networks, & Users!"- Free Demo

GitHub’da Phishing Kariyer Sitesi

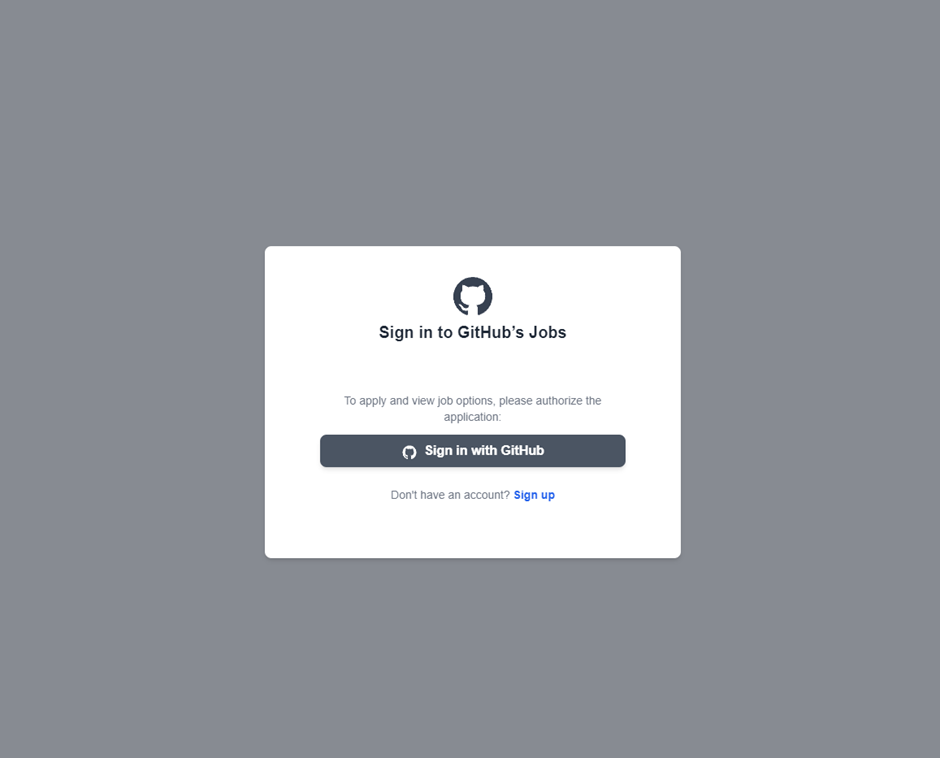

Bağlantıya tıklandığında alıcı, githubtalentcommunity gibi adresleri kullanarak sahte bir GitHub kariyer sitesine yönlendiriliyor[.]çevrimiçi ve githubcareers[.]çevrimiçi.

Bu kimlik avı siteleri o zamandan beri kapatıldı, ancak önemli bir hasara yol açmadan önce değil. Sahte sitede, geliştiricilerden GitHub hesaplarına giriş yapmaları ve yeni bir OAuth uygulamasını yetkilendirmeleri isteniyor.

Bu kötü amaçlı OAuth uygulaması, özel depolara, kişisel verilere erişim ve depoları silme yetkisi de dahil olmak üzere kapsamlı izinler talep ediyor.

Kimlik avı e-postasının bir diğer çeşidi GitHub’ın hacklendiğini ve sonuçları hafifletmek için kullanıcının yetkilendirilmesi gerektiğini iddia ediyor. Her iki taktik de geliştiricileri tehlikeli izinler vermeye kandırmayı amaçlıyor.

Sonraki Şey: Depo Silme ve Fidye Talebi

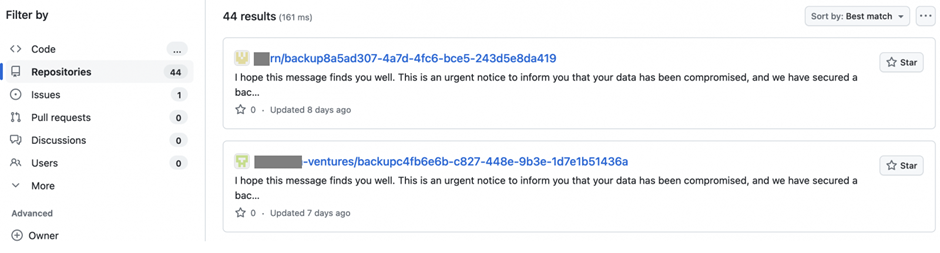

Bir geliştirici dolandırıcılığın kurbanı olur ve kötü amaçlı OAuth uygulamasını yetkilendirirse, saldırganlar verilen izinleri hızla kötüye kullanır.

Kurbanın tüm depolarını silip adlarını değiştiriyorlar, geriye sadece README.me dosyası kalıyor.

README.me dosyası, verilerin tehlikeye atıldığını ancak yedeğinin mevcut olduğunu belirten bir fidye notu içeriyor.

Verilerin geri yüklenebilmesi için mağdurun Telegram’daki bir Gitloker kullanıcısıyla iletişime geçmesi gerektiği belirtiliyor.

Bu kimlik avı e-postaları GitHub tartışma sistemi kullanılarak gönderiliyor ve daha önceden ele geçirilmiş hesaplar kullanılarak birden fazla kullanıcı etiketleniyor ve bu kullanıcılar daha sonra meşru GitHub adresinden e-postalar alıyor.

GitHub Hesaplarına Yönelik Bu Tür Saldırılara Karşı Nasıl Korunulur?

Bu tür karmaşık kimlik avı saldırılarına karşı korunmak için geliştiricilerin şu önerilere uyması gerekir:

- E-posta Ayrıntılarını İnceleyin: Bir e-postanın konusu, metni ve gönderici adresi dahil olmak üzere ayrıntılarını her zaman kontrol edin. Tutarsızlıklar muhtemelen kimlik avının belirtileridir.

- Şüpheli Bağlantılara Tıklamaktan Kaçının: GitHub’dan şüpheli bir e-posta alırsanız, hiçbir bağlantıya tıklamayın. E-postayı GitHub desteğine bildirin.

- OAuth Uygulamalarında Dikkatli Olun: Bilinmeyen OAuth uygulamalarını asla yetkilendirmeyin. GitHub hesabınızdan düzenli olarak şüpheli uygulamaları inceleyin ve kaldırın.

Geliştiriciler, dikkatli davranarak ve bu yönergeleri izleyerek hesaplarını koruyabilir ve olası veri ihlallerini önleyebilirler.

Are you from SOC/DFIR Teams? - Sign up for a free ANY.RUN account! to Analyse Advanced Malware Files