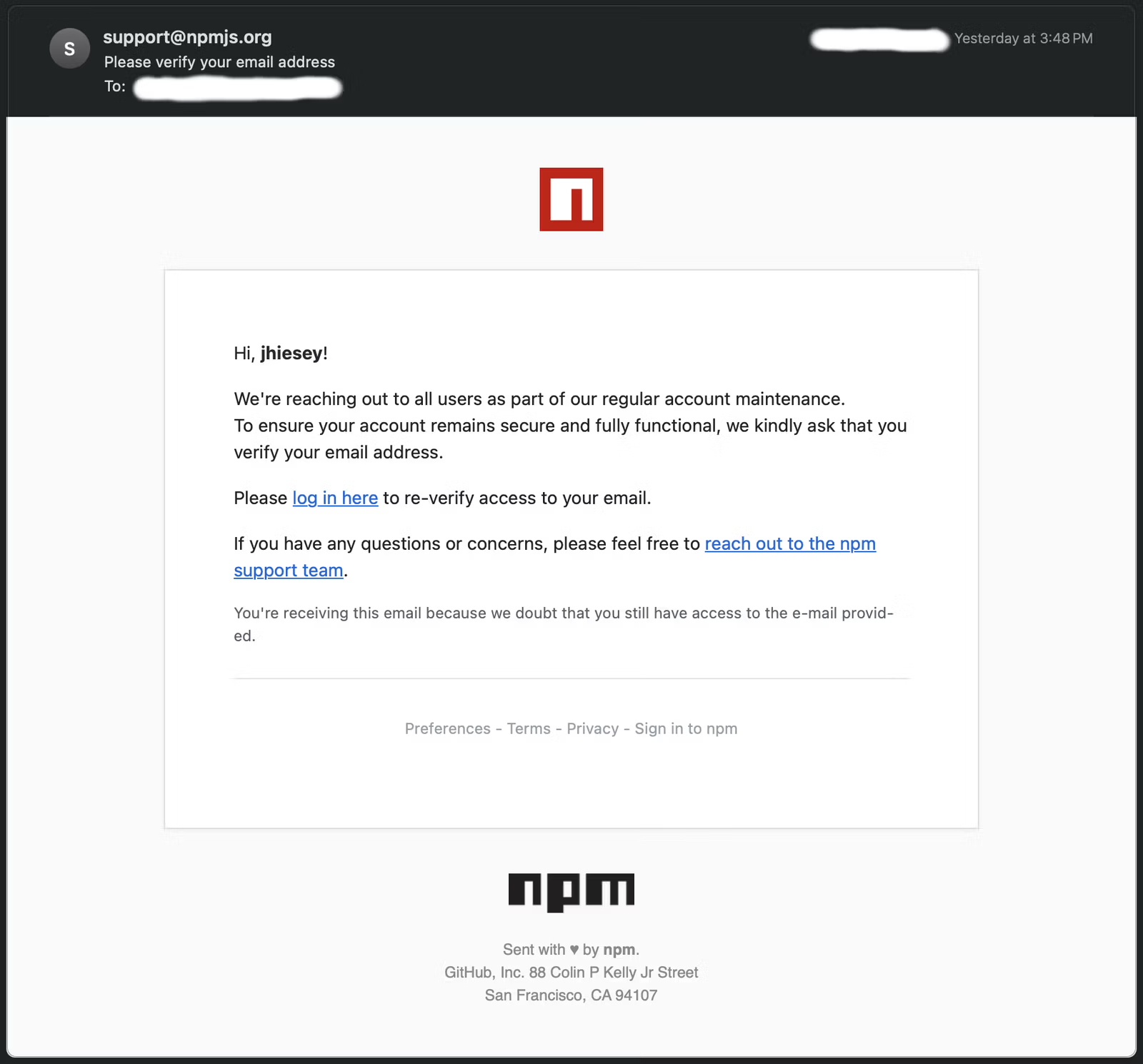

Bir geliştirici kısa süre önce, node.js paket kayıt defterini taklit etmek için [email protected] adresini taklit eden son derece gelişmiş bir kimlik avı e -postasıyla karşılaştı.

E -posta, ‘n’ için ‘M’ değiştirerek npmjs.com’u akıllıca yazım hattı olan bir alan adı olan NPNJS.com’da kötü niyetli bir bağlantıya yönlendirdi.

Bu sahte site, geliştirici kimlik bilgilerini aldatıcı bir giriş sayfası aracılığıyla çalmak için tasarlanmış meşru NPM web sitesinin eksiksiz bir klonunu veya proxy’sini barındırdı.

Https://npnjs.com/login?token=xxxxxx (jeton düzeltilmiş) olarak yapılandırılmış kimlik avı URL’si, muhtemelen tıklamaları izlemek, kurban verilerini ön dolduran veya meşru bir oturum akışını simüle etmek için benzersiz belirteçler dahil etti.

Bu belirteçli yaklaşım, potansiyel olarak önemli etkiye sahip aktif paket bakımcılarını hedefleyen yarı hedefli bir kampanya önermektedir.

Bu durumda, hedeflenen birey, haftalık 34 milyon indirme toplayan ve ilgili yüksek bahisleri vurgulayan paketler.

Özellikle, e -posta, güvenilirliği artırmak için NPMJS.com’a meşru destek bağlantılarını içeriyordu, ancak sonuçta spam olarak işaretlendi ve birincil gelen kutusundan yönlendirildi.

Olay, benzer tedarik zinciri tehditlerine karşı savunmaları desteklemek için NPM’nin güvenlik ekibine bildirildi.

Teknik bulgular birden fazla kırmızı bayrak ortaya çıkar

Rapora göre, e -postanın ham başlıklarının ve güvenlik taramalarının analizi, kötülüklerin birkaç göstergesini ortaya çıkardı.

Mesaj, kötü niyetli kampanyalar için sıklıkla kullanılan bir platform olan VPS Server Shosting-S0-N1.niceVps.net aracılığıyla Nice BT müşterileri ağında barındırılan IP Adresi 45.9.148.108’den kaynaklandı.

Bu IP, ABUSEIPDB hakkında 27 istismar raporu biriktirdi ve Criminal IP ve Virustotal gibi araçlarla şüpheli olarak işaretlendi.

Kimlik doğrulama protokolleri kapsamlı bir şekilde başarısız oldu: SPF, DKIM ve DMARC kontrolleri negatif döndü, e -postanın NPM’nin otantik sunucularından çıkmadığını doğruladı.

Ek anomaliler, 10.202.2.42’de Phl-Compute-02.binal gibi olağandışı özel ağ şerbetçiotu ve spam klasörüne yönlendiren SPF_NONE, RDNS_NONE ve VFY_ACCT_NORDNS gibi spam tetikleyicilerini içeriyordu.

Bu unsurlar, saldırının teknik sofistike olmasının altını çizerek, NPM’nin doğrulamasını taklit ederken, NPM’nin doğrulanmasını taklit etmek için ilk tespitten kaçınmak için etki alanı sahtekarlığı altyapı kötüye kullanımı ile harmanlama.

NPM hesapları neden ana hedeflerdir?

NPM hesapları, yazılım tedarik zincirinden ödün verme potansiyelleri nedeniyle siber suçlular için kazançlı hedefleri temsil eder.

İhlal edilen tek bir hesap, saldırganların milyonlarca aşağı akış projesini enfekte ederek ve ekosistemdeki etkiyi artırarak kötü amaçlı paketler yayınlamasına izin verebilir.

Bakımcılar, özellikle yüksek indirme paketleri olanlar, meşru NPM iletişimi genellikle kullanıcı tarafından başlatıldığından, istenmeyen doğrulama e-postalarıyla çok dikkatli olmalıdır.

Bu tür tehditlere karşı korumak için, tam şifreler yerine paket yayınlama için kapsamlı jetonların kullanılması ile birlikte, iki faktörlü kimlik doğrulamayı (2FA) sağlamak esastır.

Şüpheli kimlik bilgisi maruziyeti durumunda, NPM erişim belirteçlerinin derhal rotasyonu önerilir.

Bu kimlik avı denemesi, spam filtreleri tarafından engellenirken, tedarik zinciri saldırılarının gelişen karmaşıklığını örneklendirerek, yaygın sömürüyü önlemek için NPM gibi platformlara uyanıklık ve proaktif raporlama ihtiyacını vurgulamaktadır.

Uzlaşma Göstergeleri (IOCS)

| Kategori | Detaylar |

|---|---|

| Alan ve URL | Kimlik avı alanı: npnjs.com (npmjs.com’dan yazım hatası). Https://npnjs.com/login?token= |

| E -posta eserleri | Sahtekarlık: [email protected]. SPF, DKIM, DMARC başarısız oldu. Başlıklar arasında phl-compute-02. [10.202.2.42]. SPAM bayrakları: SPF_None, rdns_none, vfy_acct_nordns. |

| IP ve Hosting | Gönderen IP: 45.9.148.108. Ana bilgisayar: shosting-s0-n1.nicevps.net (güzel BT müşterileri ağı). Kötüye Kullanım: 27 AbouseIPDB hakkında raporlar; Virustotal ve Cezai IP’de işaretlendi. |

Get Free Ultimate SOC Requirements Checklist Before you build, buy, or switch your SOC for 2025 - Download Now