“Tehdit aktörleri giderek daha gelişmiş, daha sofistike hale geliyor ve taktiklerini sürekli değiştiriyor.” Kuruluşlar artan ihlal hacimleriyle uğraşırken bu mantra siber güvenlik söylemine hakim oldu.

Sektör raporları genellikle saldırganları, ilk erişimden veri sızdırma veya fidye yazılımı dağıtımına kadar sorunsuz bir şekilde hareket eden kusursuz taktikler uygulayan metodik operatörler olarak tasvir ediyor.

Windows Olay Günlüklerinde belgelenen gerçeklik tamamen farklı bir hikaye anlatıyor.

Tehdit avlama ekipleri tarafından yakın zamanda yapılan adli tıp araştırmaları, “gelişmiş kalıcı tehditler” maskesinin ardında daha karmaşık bir gerçeğin yattığını ortaya koyuyor: Saldırganlar sıklıkla komutları beceriksizce beceriyor, beklenmedik engellerle karşılaşıyor ve önceden belirlenmiş stratejileri uygulamak yerine deneme yanılma yöntemine başvuruyor.

Windows Olay Günlüğü kayıtlarıyla birlikte uç nokta algılama ve yanıt (EDR) telemetrisinin analizi, gerçek zamanlı deneyler yapan, savunma bariyerlerine tepki veren ve başarısız teknikleri tekrarlayan tehdit aktörlerini ortaya çıkarır.

Güvenlik araştırmacıları tarafından vurgulanan Kasım ayındaki bir uzlaşma, bu operasyonel kaosu gözler önüne serdi.

Yüzey düzeyindeki analiz, Warlock fidye yazılımı dağıtımına doğru sorunsuz bir ilerleme olduğunu gösterirken, Windows Olay Günlüklerinin ayrıntılı incelemesi, saldırganların önemli mücadelelerini ortaya çıkardı.

Bunlar, prova edilmiş bir senaryoyu takip eden seçkin bir siber operatörün eylemleri değildi. Karanlıkta beceriksizce hareket eden, o anda neyin başarılı veya başarısız olduğuna göre taktiklerini ayarlayan birinin dijital eşdeğeriydiler.

Tehdit aktörü defalarca Cloudflare tünellerini kurmayı denedi ve başlangıçta başarısız oldu, yanlış yazılan komutları yürüttü ve uygulamanın ele geçirilen sistemde olmamasına rağmen bir OpenSSH sunucusu başlatmayı denedi.

Üç Olay, Bir Kalıcı Düşman

6 Kasım ile 25 Kasım 2025 tarihleri arasında araştırılan üç ayrı izinsiz girişten daha ikna edici kanıtlar ortaya çıktı.

Güvenlik analistleri, tek bir tehdit aktörüne veya koordineli gruba işaret eden örtüşen altyapı göstergelerinin yanı sıra, her üç olayda da aynı taktikleri, teknikleri ve prosedürleri (TTP’ler) tespit etti.

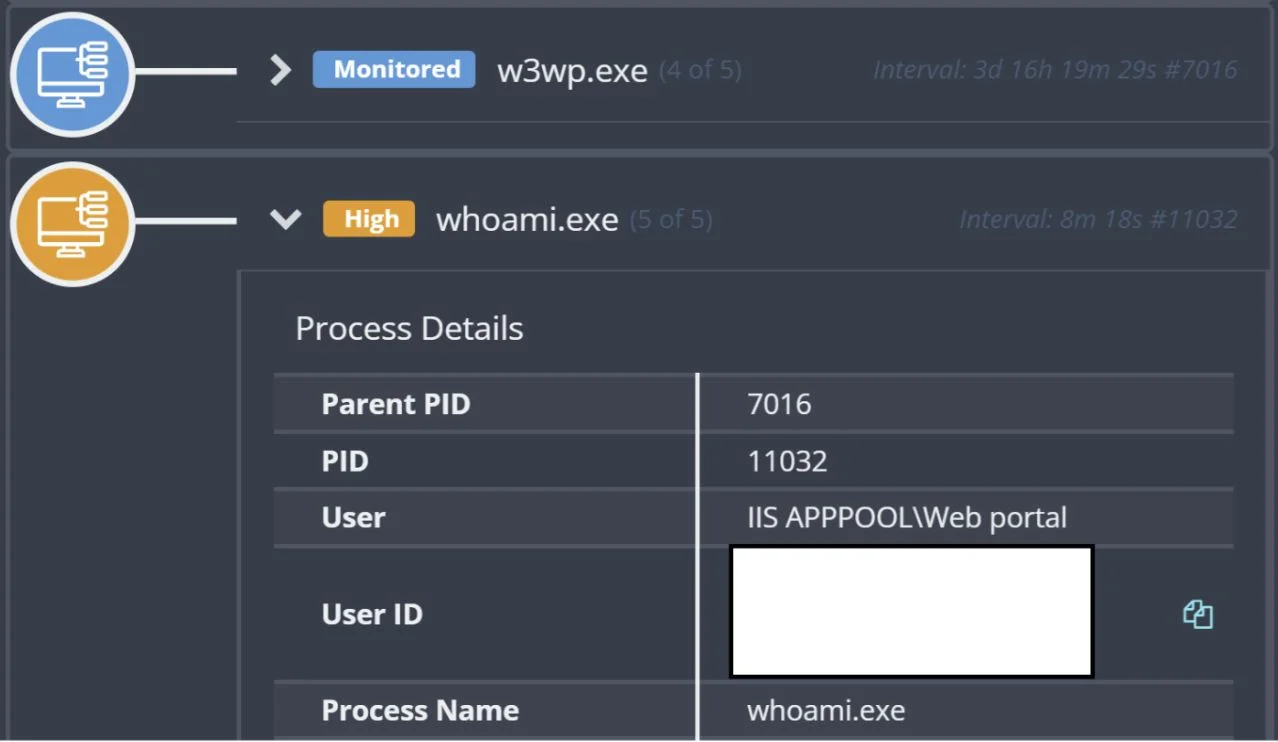

Her saldırı, Microsoft Internet Information Services (IIS) web sunucuları aracılığıyla uzaktan kod yürütülmesine olanak tanıyan web uygulaması güvenlik açıklarından kaynaklandı.

Düşmanın hedefi tutarlıydı: kalıcı erişim sağlamak için “agent.exe” adlı Golang tabanlı bir truva atı dağıtmak.

Olay 1 saldırganın yinelemeli öğrenme sürecini gösterdi. Microsoft Defender, certutil.exe tabanlı ilk indirme girişimini engellediğinde, tehdit aktörü karmaşık saldırı tekniklerine başvurmadı.

Bunun yerine, yeniden adlandırılmış bir yürütülebilir dosyayı (815.exe) yüklediler ve Windows Defender’ı devre dışı bırakmaya bile çalışmadan başarıya ulaşana kadar üç kez başlatmayı denediler.

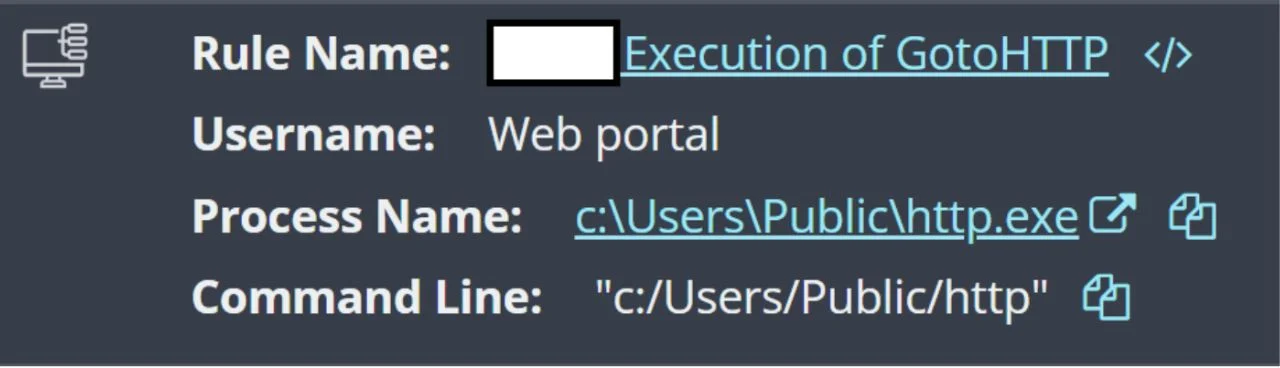

Defender, 3 Aralık’ta Agent.exe’yi karantinaya aldığında, saldırgan beş gün sonra meşru GotoHTTP uzaktan yönetim aracının yeniden markalanmış bir kopyasıyla geri döndü ve aynı güvenlik açığı bulunan web uygulaması giriş noktasına erişti.

Olay 2 bariz ders uygulamasını gösterdi. 17 Kasım’da tehdit aktörü, Olay 1’de karşılaşılan karantina sorunlarına doğrudan yanıt olarak kötü amaçlı yazılımı dağıtmadan önce PowerShell aracılığıyla Windows Defender hariç tutmalarını önleyici olarak ekledi.

Ancak operasyonel sorunlar devam etti: Hizmet Denetim Yöneticisi olay günlüklerinde belgelendiği gibi, kalıcılık mekanizması (“WindowsUpdate” adlı bir Windows hizmeti) birden fazla denemeye rağmen başlatılamadı.

Olay 3 25 Kasım’daki olay, aynı Windows Defender dışlama komutları ve aynı hizmet başlatma hataları da dahil olmak üzere Olay 2 ile hemen hemen aynı modeli izledi.

Savunmacılar için Çıkarımlar

Bu adli kanıt, sürekli gelişen düşmanların anlatısına meydan okuyor. Bu olaylar, devrim niteliğinde taktiksel değişiklikler yerine, tehdit aktörlerinin önceki başarısızlıklara dayalı olarak artan ayarlamalar yaparken aynı zamanda işe yaramayan teknikleri tekrarladığını gösteriyor.

Güvenlik ekipleri için bu bilgiler eyleme dönüştürülebilir. Başarısız hizmet kurulumlarını, karantina tetikleyicilerini, tekrarlanan erişim girişimlerini belirli sürtünme noktalarını anlamak, savunucuların davranış kalıplarını belirlemesine ve hedeflenen karşı önlemleri uygulamasına olanak tanır.

“Bilgisayarlı” saldırgan, sonunda uzmanlıktan ziyade yineleme yoluyla başarılı olan ısrarcı bir saldırgan olabilir.

Uzlaşma Göstergeleri (IOC’ler)

| Öğe | Tanım |

|---|---|

| C:\users\public\815.exe | |

| SHA256: | 909460d974261be6cc86bbdfa27bd72ccaa66d5fa9cbae7e60d725df13d7e210 |

| Olay Ayrıntıları | Yürütülebilir (Olay 1) |

| IP Adresi (İndirmeye Çalışıldı) | 110.172.104.95 |

| İstemci/Ağ Bağlantısı IP’leri | 188.253.126.205, 188.253.126.202, 103.36.25.171 |

| Agent.exe ve dllhost.exe | |

| SHA256: | 66a28bd3502b41480f36bd227ff5c2b75e0d41900457e5b46b00602ca2ea88cf |

| Olay Ayrıntıları | Yürütülebilir (Olay 2, 3) |

| VirüsTotal Bağlantısı | Kıvılcım RAT Tespiti |

| test.exe | |

| SHA256: | 272de450450606d3c71a2d97c0fcccf862dfa6c76bca3e68fe2930d9decb33d2 |

| Olay Ayrıntıları | Yürütülebilir (Olay 2, 3) |

| VirüsTotal Bağlantısı | ShellcodeRunner Tespiti |

| İstemci/Ağ Bağlantısı IP’leri | 188.253.126.202, 103.36.25.169 (Incident 2) |

| Ek IP (Olay 3) | 188.253.121.101 |

Anında Güncellemeler Almak ve GBH’yi Google’da Tercih Edilen Kaynak Olarak Ayarlamak için bizi Google Haberler, LinkedIn ve X’te takip edin.