Gelişmiş bir arka kapı çerçevesinin güncellenmiş bir versiyonu KADINLAR Ağustos 2022 ile Mayıs 2023 arasında gerçekleştirilen siber casusluk operasyonunun bir parçası olarak petrol ve gaz sektörü ile savunma sanayinde faaliyet gösteren bir düzineden fazla Doğu Avrupalı şirkete yönelik saldırılarda kullanıldı.

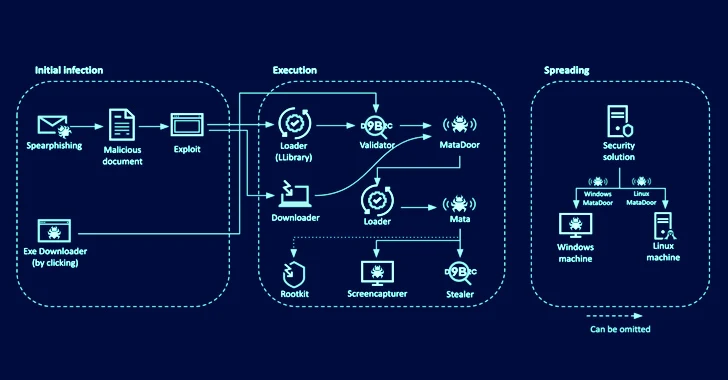

Kaspersky bu hafta yayınlanan yeni ve kapsamlı bir raporda, “Saldırının arkasındaki aktörler, birkaç kurbanı hedef almak için hedef odaklı kimlik avı e-postaları kullandı; bazılarına, dosyaları bir internet tarayıcısı aracılığıyla indirerek Windows çalıştırılabilir kötü amaçlı yazılım bulaştı.” dedi.

“Her kimlik avı belgesi, CVE-2021-26411 istismarını içeren uzak bir sayfayı getirmek için harici bir bağlantı içerir.”

CVE-2021-26411 (CVSS puanı: 8,8), Internet Explorer’da bir kurbanı özel hazırlanmış bir siteyi ziyaret etmeye kandırarak rastgele kod yürütmek üzere tetiklenebilecek bir bellek bozulması güvenlik açığını ifade eder. Daha önce 2021’in başlarında Lazarus Grubu tarafından güvenlik araştırmacılarını hedef almak için istismar edilmişti.

Platformlar arası MATA çerçevesi ilk olarak Rus siber güvenlik şirketi tarafından Temmuz 2020’de belgelendi ve bu çerçeve, Nisan 2018’den bu yana Polonya, Almanya, Türkiye, Kore, Japonya ve Hindistan’daki çeşitli sektörleri hedef alan saldırılarda Kuzey Kore devleti destekli üretken ekiple ilişkilendirildi. .

Savunma yüklenicilerine saldırmak için MATA’nın yenilenmiş bir versiyonunun kullanıldığı daha önce Temmuz 2023’te Kaspersky tarafından açıklanmıştı, ancak Lazarus Grubuna yapılan atıf, Purple Lambert, Magenta Lambert gibi Five Eyes APT aktörleri tarafından kullanılan tekniklerin varlığı nedeniyle en iyi ihtimalle zayıf kalıyor. ve Yeşil Lambert.

Bununla birlikte, saldırganlar tarafından oluşturulan kötü amaçlı Microsoft Word belgelerinin çoğunda Malgun Gotik adı verilen Korece bir yazı tipi bulunuyor ve bu da geliştiricinin ya Korece’ye aşina olduğunu ya da Kore ortamında çalıştığını gösteriyor.

Geçen ayın sonlarında aynı çerçevenin ayrıntılarını paylaşan Rus siber güvenlik şirketi Positive Technologies, Dark River adı altındaki operatörleri takip ediyor.

Güvenlik araştırmacıları Denis Kuvshinov ve Maxim Andreev, “Grubun ana aracı olan MataDoor arka kapısı, karmaşık, kapsamlı bir şekilde tasarlanmış ağ taşıma sistemi ve arka kapı operatörü ile virüs bulaşmış bir makine arasındaki iletişim için esnek seçenekler içeren modüler bir mimariye sahiptir.” dedi.

“Kod analizi, geliştiricilerin araca önemli miktarda kaynak yatırdığını gösteriyor.”

En son saldırı zincirleri, aktörün hedeflere hedef odaklı kimlik avı belgeleri göndermesiyle başlar; bazı durumlarda meşru çalışanların kimliğine bürünerek önceden keşif ve kapsamlı hazırlık yapıldığını gösterir. Bu belgeler, CVE-2021-26411’e yönelik bir istismarın yer aldığı HTML sayfasına bir bağlantı içerir.

Başarılı bir uzlaşma, bir yükleyicinin yürütülmesine yol açar ve bu yükleyici, sistem bilgilerini göndermek ve komut ve kontrol (C2) sunucusuna/sunucusuna dosya indirmek ve yüklemek için uzak bir sunucudan bir Doğrulayıcı modülünü alır.

Doğrulayıcı ayrıca, Kasperksy’ye göre, güvenliği ihlal edilmiş sistemlerden hassas bilgiler toplayabilen çok çeşitli komutları çalıştıracak şekilde donatılmış MATA 4. nesil olan MataDoor’u getirmek için tasarlandı.

Saldırılar ayrıca, panodan içerik yakalamak, tuş vuruşlarını kaydetmek, ekran görüntüleri almak ve Windows Kimlik Bilgisi Yöneticisi ve Internet Explorer’dan şifreleri ve çerezleri sifonlamak için hırsız kötü amaçlı yazılımların kullanılmasıyla da karakterize edilir.

Dikkate değer bir diğer araç ise virüs bulaşmış sisteme çıkarılabilir medya aracılığıyla komutların gönderilmesine olanak tanıyan ve muhtemelen tehdit aktörlerinin hava boşluklu ağlara sızmasına olanak tanıyan bir USB yayılım modülüdür. Ayrıca, dikkat çekmeden hedeflerine ulaşmak için ayrıcalıkları yükseltmek ve uç nokta güvenlik ürünlerini atlamak için CallbackHell adı verilen bir istismar da kullanılıyor.

Kaspersky ayrıca MATA nesil 5 veya MATAv5 olarak adlandırılan, “tamamen sıfırdan yeniden yazılan” ve “yüklenebilir ve yerleşik modüller ile eklentilerden yararlanan gelişmiş ve karmaşık bir mimari sergileyen” yeni bir MATA varyantı keşfettiğini söyledi.

Şirket, “Kötü amaçlı yazılım, dahili olarak süreçler arası iletişim (IPC) kanallarından yararlanıyor ve çeşitli komutlar kullanarak, kurbanın ortamında da dahil olmak üzere çeşitli protokoller arasında proxy zincirleri oluşturmasına olanak tanıyor” diye ekledi.

Toplamda, MATA çerçevesi ve onun eklenti kokteyli, bilgi toplama, olay izleme, süreç yönetimi, dosya yönetimi, ağ keşfi ve proxy işlevselliği ile ilgili 100’den fazla komutun desteğini içerir.

Kaspersky, “Aktör, kurbanın ortamında kullanılan güvenlik çözümlerinde gezinme ve bunlardan yararlanma konusunda yüksek yetenek sergiledi” dedi.

“Saldırganlar etkinliklerini gizlemek için pek çok teknik kullandı: rootkit’ler ve savunmasız sürücüler, dosyaları meşru uygulamalar gibi gizleme, uygulamalar arasındaki iletişim için açık bağlantı noktalarını kullanma, dosyaların çok düzeyli şifrelenmesi ve kötü amaçlı yazılımların ağ etkinliği, [and] sunucuları kontrol etmek için yapılan bağlantılar arasında uzun bekleme süreleri ayarlanıyor.”