Bu makale Varonis Güvenlik Uzmanı Tom Barnea tarafından yazılmıştır.

Kimlik avı saldırılarıyla ilgili en son güvenlik farkındalığı eğitiminizi düşünün. Muhtemelen şüpheli bağlantılara tıklamaktan kaçınmaya yönelik yönergeler ve “O” harfi ile sıfır arasındaki farkı ayırt etmek gibi ince karakter farklılıklarını belirlemeye yönelik alıştırmalar içeriyordu.

Ne yazık ki, en acemi teknoloji kullanıcısının bile bir kimlik avı e-postasını kolayca tanıyabildiği dönem sona erdi.

Son birkaç yılda saldırganlar daha sofistike ve yaratıcı hale geldi. Yapay zekanın hızlı gelişimi bu saldırıların kalitesine önemli ölçüde katkıda bulunduğundan, yazım hataları ve dilbilgisi sorunları artık İngilizce konuşmayan tehdit aktörleri için endişe kaynağı değil.

Son zamanlarda Varonis Yönetilen Veri Tespit ve Yanıt (MDDR) adli tıp ekibi, kötü amaçlı bir e-postanın bir tehdit aktörünün kuruluşa erişmesine olanak sağladığı akıllı bir kimlik avı kampanyasını araştırdı.

Bu blog yazısı, tehdit aktörünün tespit edilmekten kaçınmak ve araştırmamız sırasında keşfedilen IoC’leri paylaşmak için kullandığı taktikleri ortaya çıkaracak.

Teknik genel bakış

İngiltere merkezli bir sigorta müşterisi benzersiz bir kimlik avı saldırısıyla karşılaştı. Her şey, bir üst düzey yöneticinin posta kutusunda ABD IP adresinden oluşturulan bir silme kuralının bulunmasıyla başladı. “a” olarak adlandırılan bu kural, e-posta adresinde belirli bir anahtar kelimeyi içeren e-postaları kalıcı olarak sildi.

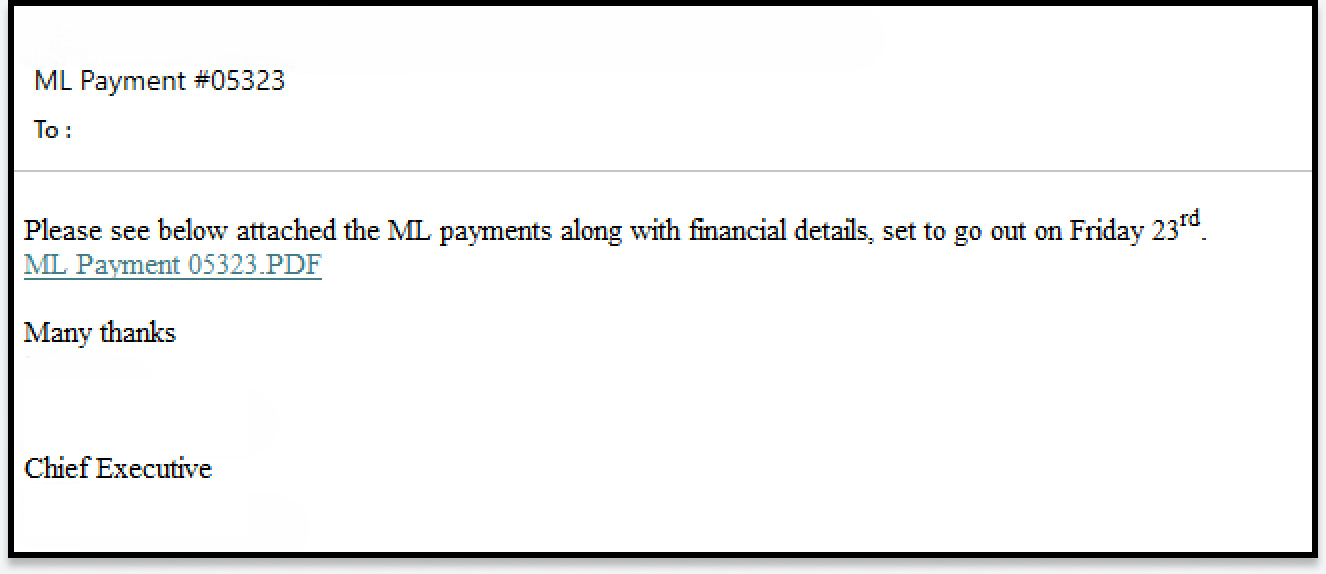

Müşterinin saldırı konusunda uyarılmasının ardından Varonis MDDR ekibi, “ML Payment #05323” başlıklı kimlik avı e-postasını ve göndereni tespit etti. Tüm e-posta alıcılarını, yanıt verenleri, bunu bildirenleri ve tehdit aktörünün etki alanıyla olan diğer iletişimleri haritalandırdık. Bu kapsamlı elektronik tablo, olayın kontrol altına alınması açısından çok önemliydi.

Başlangıçta, uzlaşmaya ilişkin tek göstergemiz alıcının e-posta adresi ve silme kuralı oluşturma olayının kaynak IP’siydi; bunun genel bir Microsoft IP olduğu ve dolayısıyla bu durumda pek kullanışlı olmadığı ortaya çıktı.

Ancak, kimlik avı e-postasının güvenilir bir göndericiden geldiğini keşfettiğimizde soruşturma ilginç bir hal aldı: daha önce müşterimizin çalışanlarıyla iletişim kurmuş olan büyük bir uluslararası nakliye şirketinin CEO’su. Tehdit aktörü muhtemelen CEO’nun e-posta hesabını ele geçirerek daha fazla kuruluşa zarar vermek için kullandı.

Silme kuralındaki belirli anahtar kelime, gönderenin etki alanının bir parçasıydı. Bu alan adına gelen veya bu alan adından gelen tüm e-postaları hiçbir iz bırakmadan silmek için tasarlandı. Bir sonraki adım, kimlik avı metodolojisini anlamak için orijinal EML dosyasını analiz etmekti.

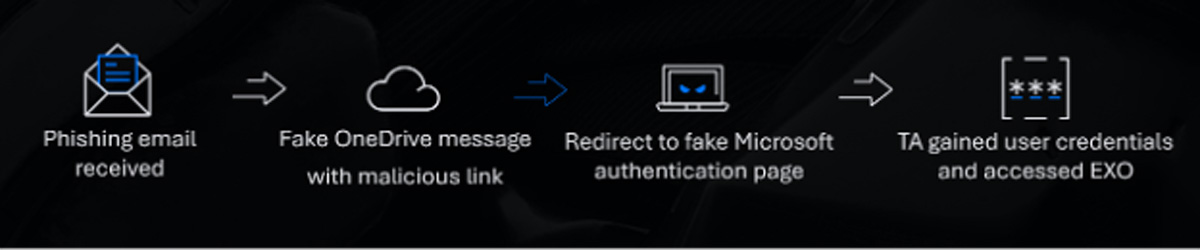

Orijinal kimlik avı e-postası kuruluştaki 26 alıcıya gönderildi. E-posta, bir PDF dosyası eklemek yerine, AWS sunucusunda barındırılan bir PDF’ye bağlantı içeriyordu.

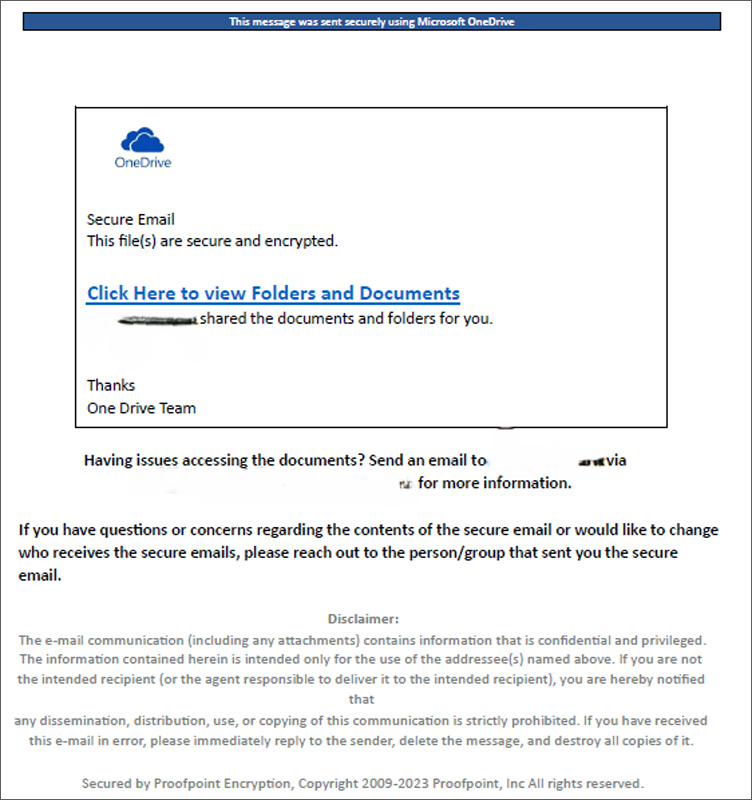

PDF, gönderenin bir dosya paylaştığını belirten resmi bir OneDrive mesajı gibi görünüyordu. Bir siber güvenlik uzmanı e-postayı kimlik avı girişimi olarak tanımlayabilirken, yüksek kaliteli mesaj ortalama kullanıcıyı kolayca aldatabilir.

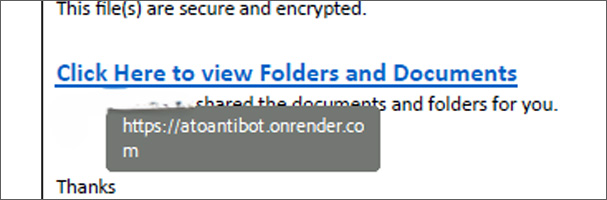

İlginç bir şekilde, PDF bağlantısında “atoantibot” ifadesi yer alıyordu. ATO, hesap devralma anlamına gelir. İlk bakışta bağlantı ATO saldırılarına karşı koruma sağlıyormuş gibi görünüyordu ancak kimlik avı girişimi sonuçta tam tersi oldu. Bu “hacker mizahı”na makalenin ilerleyen kısımlarında yeniden değinilecektir.

Tehdit aktörü, saldırının bir kısmını geliştirmek için geliştiricilerin uygulamaları ve web sitelerini kolayca oluşturmasına, dağıtmasına ve ölçeklendirmesine olanak tanıyan birleşik bir bulut platformu olan genel platform Render’ı kullandı. Saldırgan, meşru bir platformdan yararlanarak kötü amaçlı etkinliklerinin sorunsuz bir şekilde karışmasını sağladı ve e-posta güvenlik sistemlerinin tehdidi algılamasını zorlaştırdı.

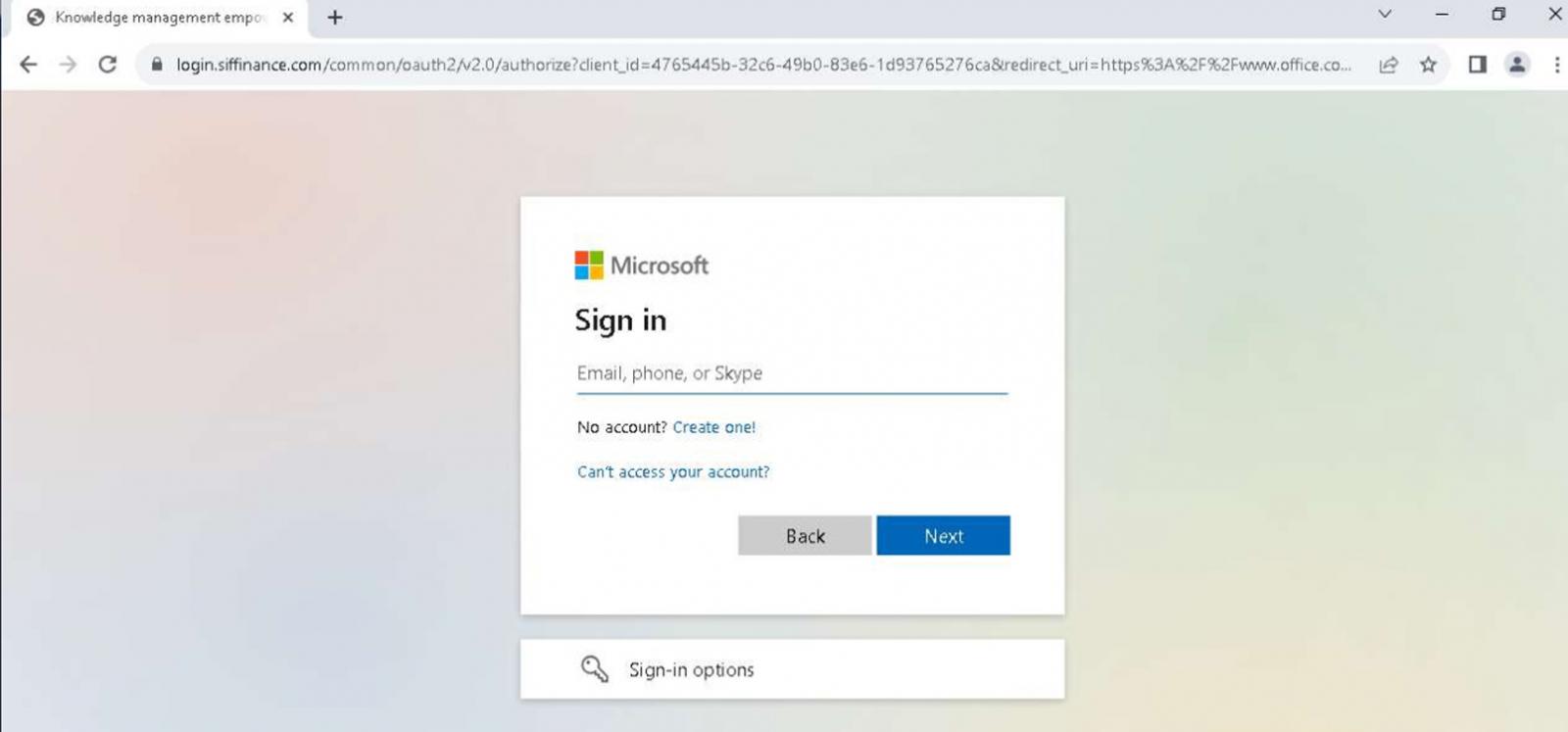

Kullanıcı “Paylaşılan belgeyi görüntülemek” için tıkladıktan sonra “login.siffinance” adresine yönlendirildi[.]com”, sahte bir Microsoft kimlik doğrulama sayfası. Bu noktada mağdurun kimlik bilgilerini girmesiyle saldırgan amacına ulaşmış oldu. Kullanıcı daha sonra resmi Microsoft Office sitesine yönlendirildi ve bu da olayın bir aksaklık gibi görünmesine neden oldu.

Yukarıda bahsedilen “hacker mizahına” dönersek, saldırgan kötü amaçlı alanı devre dışı bırakmıştır (veya devre dışı bırakmıştır), ancak bugün ona erişmeye çalışırsanız, Rickrolling olarak bilinen popüler bir internet şakasına yönlendirilir.

Kurban, kimlik avı sayfasına kimlik bilgilerini girdikten sonra, saldırganın e-postasına açıklanamaz bir şekilde yanıt verdi. Ancak müşteri gönderilen e-postayı alamadığı için mesajın içeriği bir sır olarak kalıyor. İki dakika sonra ABD IP adresinden (138.199.52) başarılı bir giriş yapıldı.[.]3) kurbanın İngiltere’de olmasına rağmen tespit edildi. Bu “imkansız seyahat” saldırganın erişimini doğruladı.

Neyse ki müşterimizin güvenlik ekibi hızlı bir şekilde harekete geçerek hesabı devre dışı bıraktı, oturumu sonlandırdı ve 30 dakika içinde kullanıcının kimlik bilgilerini sıfırladı. Saldırganın başarıyla gerçekleştirdiği tek eylem, bir silme kuralı oluşturmaktı.

Araştırmamız, bu olayın birden fazla şirketi hedef alan daha geniş bir kimlik avı kampanyasının parçası olduğunu ortaya çıkardı. Saldırgan, tespit ve soruşturmayı zorlaştıran çeşitli karmaşık taktikler kullandı:

- İzlerini kapatıyorlar: Kurbanın M365 ortamına erişim sağladıktan sonra ilk eylem bir silme kuralı oluşturmaktı.

- Güvenilir bir gönderen adresi kullanma: Saldırganın tanıdık bir e-posta adresi kullanması, çalışanlar arasındaki şüpheyi azalttı.

- Meşru platformlardan yararlanma: AWS, kötü amaçlı PDF’yi barındırdı ve Render, saldırı web sitesinin bir bölümünü oluşturmak için kullanıldı. Bu platformlar, saldırganın e-posta güvenlik yazılımından kaçmasına yardımcı oldu.

- Rus iç içe geçmiş bebek yöntemi: Saldırgan, iç içe geçmiş oyuncak bebeklere benzer şekilde birden fazla bağlantıyı birbirinin içine yerleştirdi ve son kimlik avı sitesini gizleyen karmaşık bir zincir oluşturdu. Her bağlantı, e-posta güvenlik filtrelerini aşmak için güvenilir platformlar kullanan, meşru görünen başka bir sayfaya yönlendiriyordu. Bu, kimlik avı e-postasının zararsız görünmesine ve tespit edilmesinin zor olmasına neden oldu. Kullanıcı sahte kimlik doğrulama sayfasına ulaştığında, birden fazla sitede gezinmekten yorulmuştu, bu da onları daha az dikkatli hale getiriyor ve dolandırıcılığa düşme olasılıklarını artırıyordu.

Öneriler

Kullanıcıgüvenlik afarkındalık

Siber güvenlikte çoğu zaman olduğu gibi süreç kullanıcıların güvenlik farkındalığı ile başlar ve biter. Ortalama bir kullanıcının karmaşık kimlik avı e-postalarını tanıması zor olsa da, kullanıcılarınızı bu tuzaklara düşmekten kaçınmalarına yardımcı olmak için eğitebileceğiniz birkaç en iyi uygulama vardır:

- E-posta Hkıyafetler: Kullanıcıları, e-posta bağlantılarına tıklamak yerine doğrudan ilgili platformdan mesajları veya paylaşılan dosyaları açmaya teşvik edin.

- Bağlantı vdoğrulama: URL’yi kontrol etmek için e-posta bağlantılarının üzerine gelin. E-posta içeriğiyle mantıksal olarak eşleştiğinden emin olun.

- Kimlik bilgisi Safet: Kimlik bilgilerini girmeden önce kimlik doğrulama sayfasının URL’sini doğrulayın.

- Kimlik avı tanıma: Kullanıcıları kimlik avı e-postalarını tanımlama ve ilgili riskleri anlama konusunda eğitin.

Teknik önlemler

Kimlik avı ve hesap ele geçirme saldırılarına karşı korunmanıza yardımcı olacak birkaç teknik adımı aşağıda bulabilirsiniz:

- Şifre politikası: Karmaşık şifreleri zorunlu kılın ve her 90 günde bir değişiklik yapılmasını zorunlu kılın.

- Çok faktörlü kimlik doğrulama (MFA): Tüm kullanıcılar için MFA’yı uygulayın.

- E-posta güvenliği: Güçlü bir e-posta güvenliği çözümü benimseyin.

- Raporlama mekanizması: Kullanıcıların şüpheli e-postaları bildirmeleri için kolay bir yol sağlayın.

- Harici e-posta uyarıları: Harici kaynaklardan alınan e-postalar için varsayılan uyarıları ekleyin.

IoC’ler

138.199.52[.]3

siffinance[.]com

login.siffinance[.]com

www.siffinance[.]com

ywnjb.siffinance[.]com

atoantibot.onrender[.]com

file365-cloud.s3.eu-west-2.amazonaws[.]com

Varonis nasıl yardımcı olabilir?

Varonis, gerçek zamanlı e-posta ve tarama etkinliklerini ve kullanıcı ve veri etkinliklerini izleyerek siber adli tıp araştırmaları için kapsamlı bir araç sağlar. Bu, kuruluşunuzu hedef alan bir kimlik avı kampanyasının etkisini ve potansiyel risklerini hızlı bir şekilde belirlemenize olanak tanır.

Varonis MDDR ekibi, 7/24/365 veri güvenliği uzmanlığı ve olay müdahalesi sunarak neredeyse her türlü güvenlik sorununa sürekli destek sağlar.

Varonis’i çalışırken görmek ister misiniz? Bugün bir demo planlayın.

Bu makale ilk olarak Varonis blogunda yayınlandı.

Varonis tarafından desteklenmiş ve yazılmıştır.