Hamas yanlısı bir tehdit aktörü Gazze Siber Çetesi Pierogi adlı bir arka kapının güncellenmiş bir versiyonunu kullanarak Filistinli varlıkları hedef alıyor.

Bulgular, Delphi ve Pascal tabanlı öncüllerinden farklı olarak C++ programlama dilinde uygulanması nedeniyle kötü amaçlı yazılıma Pierogi++ adını veren SentinelOne’dan geliyor.

Güvenlik araştırmacısı Aleksandar Milenkoski, The Hacker News ile paylaşılan bir raporda, “Son Gazze Siber Çetesi faaliyetleri, İsrail-Hamas savaşının başlangıcından bu yana dinamiklerde hiçbir önemli değişiklik gözlemlenmeden, Filistinli varlıkların tutarlı bir şekilde hedef alındığını gösteriyor.” dedi.

En az 2012’den bu yana aktif olduğuna inanılan Gazze Siber Çetesi’nin, başta İsrail ve Filistin olmak üzere Orta Doğu’daki hedefleri vurma geçmişi var ve genellikle ilk erişim yöntemi olarak hedef odaklı kimlik avından yararlanıyor.

Yapay Zeka Destekli Tehditleri Sıfır Güvenle Yenmek – Güvenlik Profesyonelleri için Web Semineri

Günümüz dünyasında geleneksel güvenlik önlemleri bunu kesmeyecektir. Şimdi Sıfır Güven Güvenliği zamanı. Verilerinizi daha önce hiç olmadığı gibi koruyun.

Şimdi Katıl

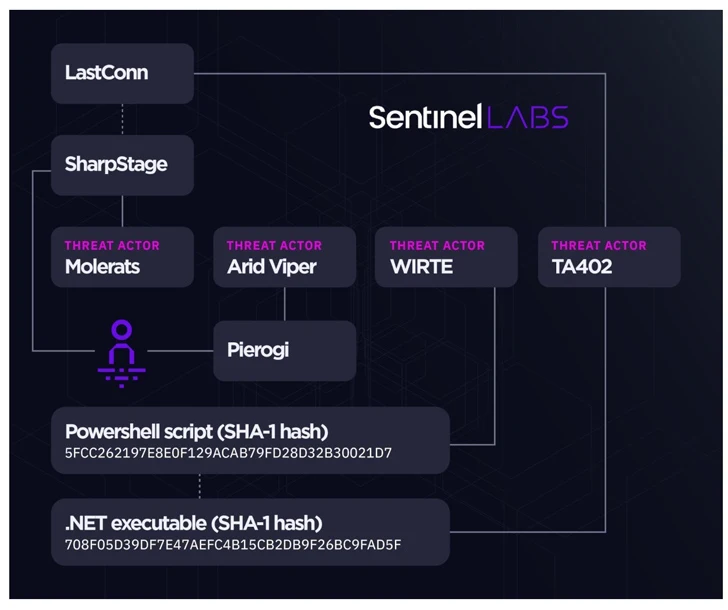

Cephaneliğindeki önemli kötü amaçlı yazılım ailelerinden bazıları arasında BarbWire, DropBook, LastConn, Molerat Loader, Micropsia, NimbleMamba, SharpStage, Spark, Pierogi, PoisonIvy ve XtremeRAT yer alıyor.

Tehdit aktörünün, Molerats, Arid Viper ve Kaspersky’nin Parlamento Operasyonu olarak adlandırdığı bir küme gibi örtüşen mağduroloji ayak izlerini ve kötü amaçlı yazılımları paylaşan birkaç alt gruptan oluştuğu değerlendiriliyor.

Son aylarda, bu düşman kolektif, Micropsia ve Arid Gopher implantlarının doğaçlama versiyonlarının yanı sıra IronWind adlı yeni bir ilk erişim indiricisini sunan bir dizi saldırıyla ilişkilendirildi.

Gazze Siber Çetesi tarafından gerçekleştirilen son saldırıların Pierogi++ ve Micropsia’dan faydalandığı ortaya çıktı. Pierogi++’ın kaydedilen ilk kullanımı 2022’nin sonlarına kadar uzanıyor.

Saldırı zincirleri, arka kapıları teslim etmek için Arapça veya İngilizce yazılmış ve Filistinlileri ilgilendiren konularla ilgili sahte belgelerin kullanılmasıyla karakterize ediliyor.

Şubat 2020’de Pierogi’ye ışık tutan Cybereason, bunu saldırganların hedeflenen kurbanlar hakkında casusluk yapmasına olanak tanıyan bir implant olarak tanımladı ve “komutların [command-and-control] İkili dosyadaki sunucular ve diğer dizeler Ukraynaca yazılmıştır.”

O dönemde, “Arka kapı evde yetiştirilmek yerine yeraltı topluluklarından elde edilmiş olabilir” şeklinde değerlendirilmişti.

Hem Pierogi hem de Pierogi++ ekran görüntüsü alacak, komutları yürütecek ve saldırgan tarafından sağlanan dosyaları indirecek donanıma sahip. Dikkate değer bir diğer husus ise, güncellenen yapıtların artık kodda Ukraynaca dizeleri içermemesidir.

SentinelOne’ın Gazze Siber Çetesi operasyonlarına ilişkin araştırması, daha önce Kaspersky’nin Kasım 2021’de açıkladığı gibi tehdit aktörü ile WIRTE arasındaki bağların güçlendirilmesinin yanı sıra Big Bang ve Sakallı Barbie Operasyonu olarak adlandırılan iki farklı kampanya arasında taktiksel bağlantılar da ortaya çıkardı.

Filistin’e sürekli odaklanmaya rağmen Pierogi++’nın keşfi, grubun hedeflerden başarılı bir şekilde ödün verilmesini sağlamak ve ağlarına kalıcı erişimi sürdürmek için kötü amaçlı yazılımını iyileştirmeye ve yeniden düzenlemeye devam ettiğinin altını çiziyor.

Milenkoski, “2018’den sonra Gazze Siber Çetesi alt gruplarında hedefleme ve kötü amaçlı yazılım benzerliklerinde gözlemlenen örtüşmeler, grubun muhtemelen bir konsolidasyon sürecinden geçtiğini gösteriyor.” dedi.

“Bu muhtemelen dahili bir kötü amaçlı yazılım geliştirme ve bakım merkezinin oluşturulmasını ve/veya harici tedarikçilerden tedarikin kolaylaştırılmasını içerir.”