Adli Araştırma, Avrupa’daki en az iki gazetecinin Apple iOS cihazlarını hedefleyen sıfır tıkaç saldırılarında Paragon’un grafit casus yazılım platformunun kullanımını doğruladı.

Citizen Lab’daki araştırmacılar, kurbanların Anonimity’yi talep eden önde gelen bir Avrupalı gazeteciler ve İtalyan yayın fanpage.it.

Citizen Lab, “Analizimiz, hem önde gelen bir Avrupalı gazetecinin (anonimlik talep eden) hem de İtalyan gazeteci Ciro Pellegrino’nun Paragon’un grafit paralı casus yazılımları ile hedeflendiğine dair yüksek güvene sahip adli kanıt buluyor” diyor.

Saldırılar 2025’in başlarında meydana geldi ve Apple 29 Nisan’da iki kurbana “Gelişmiş Casus Yazılım” tarafından hedeflendiklerini bildirerek bir bildirim gönderdi.

Tehdit oyuncusu, kurbanların iOS 18.2.1 çalıştıran iPhone cihazlarını hedeflemek ve o zamanlar sıfır gün güvenlik açığı olan CVE-2025-43200’den istismar etmek için Paragon’un grafit casus yazılım platformunu kullandı.

Apple, kusuru “bir iCloud bağlantısı aracılığıyla paylaşılan kötü bir şekilde hazırlanmış bir fotoğraf veya videoyu işlerken var olan bir mantık meselesi” olarak tanımlıyor.

Satıcı, 10 Şubat’ta bir sonraki iOS sürümündeki güvenlik açığını geliştirilmiş kontroller ekleyerek ele aldı. Ancak, CVE tanımlayıcısı bugün daha önce güvenlik bültenine eklendi.

BleepingComputer, güvenlik açığını düzeltme tarihini açıklığa kavuşturmak için Apple’a ulaştı, ancak yayınlama zamanında bir yanıt almadı.

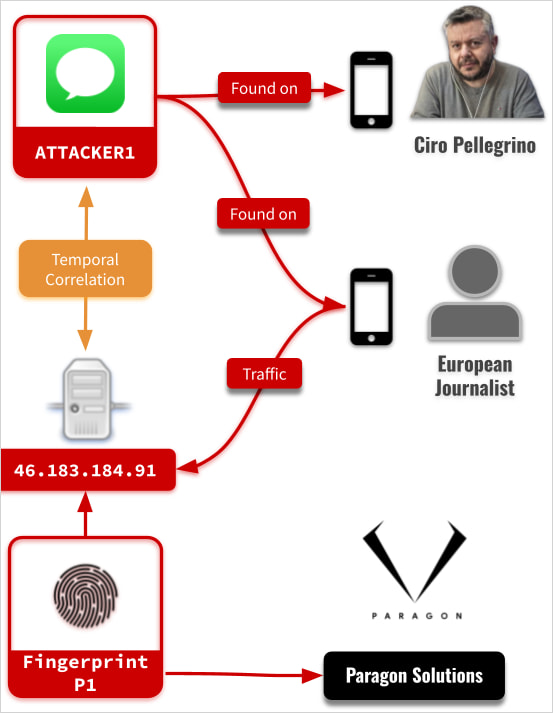

Citizen Lab’ın analizine göre, grafitin dağıtım vektörü iMessage idi. Saldırgan, uzaktan kod yürütülmesi için CVE-2025-43200’den yararlanan özel hazırlanmış mesajlar göndermek için araştırmada genel olarak ‘Saldırgan1’ olarak etiketlenmiş bir hesap kullandı.

Bu, casus yazılımın hedeften herhangi bir etkileşim olmadan, sıfır tıklama saldırısı olarak adlandırılan ve kurbanı uyarmak için görünür işaretler üretmeden gerçekleştirilmesini sağladı.

Etkin olduktan sonra, casus yazılım, daha fazla talimat almak için bir komut ve kontrol (C2) sunucusuyla temasa geçer. Citizen Lab tarafından onaylanan durumda, https: //46.183.184’e bağlı enfekte telefon[.]91, Paragon’un altyapısıyla bağlantılı bir VPS.

Bu IP adresi Edis Global’de barındırıldı ve en azından 12 Nisan’a kadar aktifti.

Kaynak: CitizenLabs

Cihazlarda çok az iz bırakılsa da, Citizen Lab, saldırıları Paragon’un grafit casus yazılımlarına yüksek güvenle ilişkilendirecek kadar kanıt içeren bazı günlükleri kurtarabildi.

Aynı casus yazılım ailesi, bu yılın başlarında, diğer İtalyan kurbanlarını hedefleyen WhatsApp’ta sıfır günlük bir kırılganlıktan yararlanan başka bir sıfır tıkaç saldırısında “yakalandı”.

İtalyan yetkililer bu ayın başlarında gazeteci Francesco Cancellato ve aktivistler Luca Casarini ve Dr. Giuseppe “Beppe” Caccia da dahil olmak üzere ülkedeki bireylere yönelik birçok saldırıyı doğruladılar. Ancak, bu saldırılardan sorumlu taraflar şu anda kamuya açık olarak bilinmemektedir.

Yama, karmaşık senaryolar, uzun saatler ve sonsuz yangın tatbikatları anlamına gelir. Artık değil.

Bu yeni kılavuzda Tines, modern BT kuruluşlarının otomasyonla nasıl dengelendiğini bozuyor. Daha hızlı yama, ek yükü azaltın ve stratejik çalışmaya odaklanın – karmaşık komut dosyaları gerekmez.