Araştırmacıların LittleDrifter adını verdiği yakın zamanda keşfedilen bir solucan, Gamaredon devlet destekli casusluk grubunun bir kampanyasının parçası olarak USB sürücüler üzerinden yayılıyor ve birçok ülkedeki sistemlere bulaşıyor.

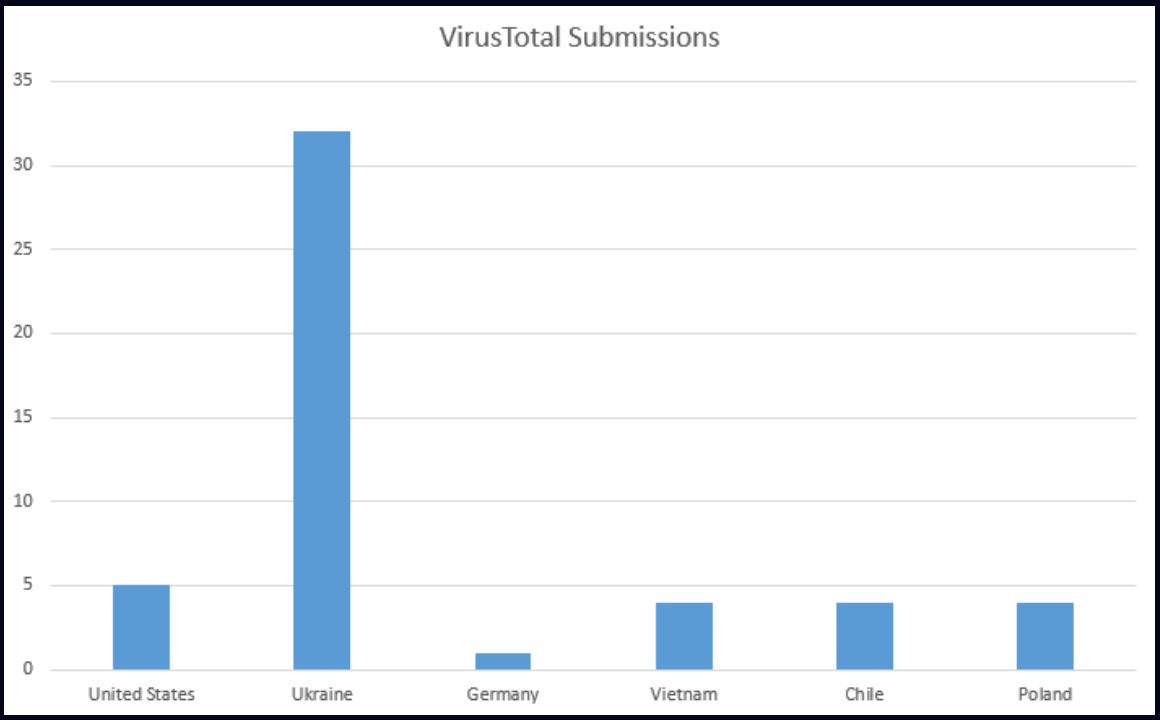

Kötü amaçlı yazılım araştırmacıları ABD, Ukrayna, Almanya, Vietnam, Polonya, Şili ve Hong Kong’da uzlaşma belirtileri gördü; bu da tehdit grubunun, istenmeyen hedeflere ulaşan LittleDrifter’ın kontrolünü kaybettiğini gösteriyor.

Check Point’in araştırmasına göre, kötü amaçlı yazılım VBS’de yazılmış ve Gamaredon’un USB PowerShell solucanının bir evrimi olarak USB sürücüler aracılığıyla yayılacak şekilde tasarlandı.

Shuckworm, Iron Tilden ve Primitive Bear olarak da bilinen Gamaredon, en az on yıldır Ukrayna’da hükümet, savunma ve kritik altyapı da dahil olmak üzere birçok sektörden kuruluşları hedef alan, Rusya ile bağlantılı bir siber casusluk tehdit grubudur.

LitterDrifter’ın ayrıntıları

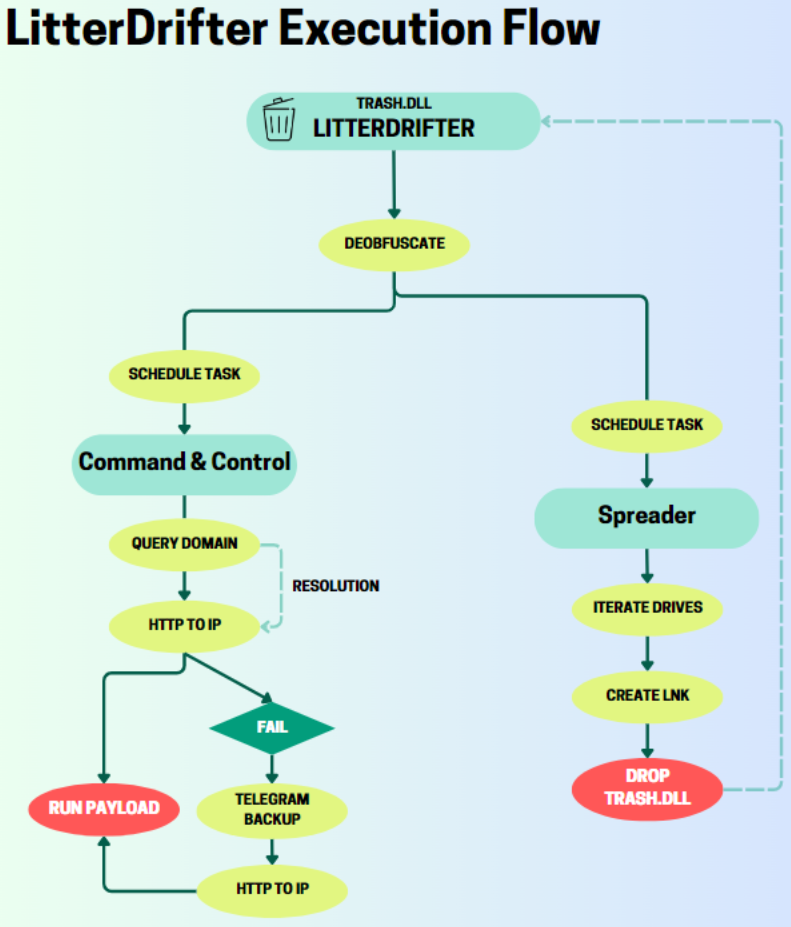

LitterDrifter’ın amacı, tehdit grubunun komuta kontrol (C2) sunucusuyla iletişim kurmak ve USB sürücüler üzerinden yayılım yapmaktır.

Kötü amaçlı yazılım, amacına ulaşmak için, oldukça karmaşık hale getirilmiş VBS bileşeni tarafından yürütülen iki ayrı modül kullanıyor. çöp.dll.

LitterDrifter ve tüm bileşenleri kullanıcının “Favoriler” dizininde yer alır ve zamanlanmış görevler ve kayıt defteri anahtarları ekleyerek kalıcılık sağlar.

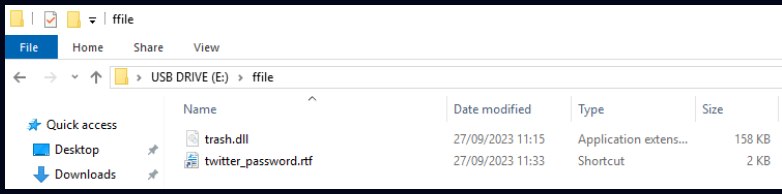

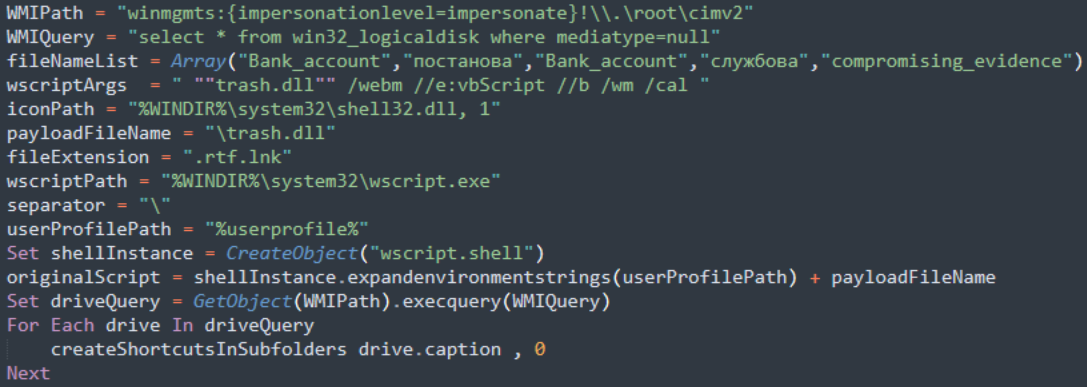

Diğer sistemlere yayılmadan sorumlu olan modül, yeni takılan USB sürücülerini izler ve “trash.dll” dosyasının gizli bir kopyasıyla birlikte yanıltıcı LNK kısayolları oluşturur.

Kötü amaçlı yazılım, hedef sürücüleri tanımlamak için Windows Yönetim Araçları (WMI) yönetim çerçevesini kullanıyor ve kötü amaçlı komut dosyalarını yürütmek için rastgele adlarla kısayollar oluşturuyor.

Araştırmacılar, Gamaredon’un C2 sunucularının bulunduğu IP adresleri için yer tutucu olarak alan adlarını kullandığını açıklıyor. Bu açıdan bakıldığında tehdit grubunun “oldukça benzersiz” bir yaklaşımı var.

Kötü amaçlı yazılım, C2 sunucusuyla iletişim kurmaya çalışmadan önce, geçici klasörde bir yapılandırma dosyası arar. Böyle bir dosya yoksa LittleDrifter, bir WMI sorgusu kullanarak Gamaredon’un etki alanlarından birine ping gönderir.

Sorguya verilen yanıt, yeni bir yapılandırma dosyasına kaydedilen alan adının IP adresini içerir.

Check Point, kötü amaçlı yazılım tarafından kullanılan tüm alan adlarının ‘REGRU-RU’ altında kayıtlı olduğunu ve Gamaredon etkinliğine ilişkin geçmiş raporlarla tutarlı olan ‘.ru’ üst düzey alan adını kullandığını belirtiyor.

LitterDrifter operasyonlarında C2 görevi gören her IP adresinin tipik ömrü yaklaşık 28 saattir, ancak adresler tespit ve engellemeden kaçınmak için günde birden çok kez değişebilir.

C2, LitterDrifter’ın güvenliği ihlal edilmiş sistemde kodunu çözmeye ve yürütmeye çalıştığı ek yükler gönderebilir. CheckPoint, çoğu durumda hiçbir ek verinin indirilmediğini, bunun da saldırıların yüksek düzeyde hedefe yönelik olduğunu gösterebileceğini belirtiyor.

Kötü amaçlı yazılım, bir yedekleme seçeneği olarak C2 IP adresini bir Telegram kanalından da alabilir.

LitterDrifter muhtemelen bir saldırının ilk aşamasının bir parçası olup, ele geçirilen sistemde kalıcılık sağlamaya çalışıyor ve C2’nin saldırıyı ilerletecek yeni yükler sunmasını bekliyor.

Kötü amaçlı yazılım basitliğiyle öne çıkıyor ve yeni tekniklere dayanmıyor ancak etkili görünüyor.

Check Point’in raporu, neredeyse iki düzine LittleDrifter örneğinin yanı sıra Gamaredon’un altyapısıyla ilişkili alan adları için karmalar sağlıyor.