Yeni keşfedilen bir Android bankacılık truva atı olan FvncBot, Polonya’daki mobil bankacılık kullanıcılarını hedef alan karmaşık bir tehdit olarak ortaya çıktı.

Intel 471 araştırmacıları, Polonya’nın en önde gelen bankacılık kurumlarından biri olan mBank’ın güvenlik uygulaması olarak gizlenen bu kötü amaçlı yazılımı ilk kez 25 Kasım 2025’te tespit etti.

Gelişmiş Yeteneklere Sahip Yeni Kötü Amaçlı Yazılım

FvncBot, tamamen yeni bir Android kötü amaçlı yazılım türünü temsil ediyor ve Ermac veya Hook gibi diğer bankacılık truva atlarından sızdırılan kaynak kodlarına güvenmemesiyle kendisini önceki tehditlerden ayırıyor.

Kötü amaçlı yazılım, adını uygulama paketi tanımlayıcısı “com.fvnc.app”ten alıyor ve tasarımında ve yürütülmesinde önemli bir teknik gelişmişlik sergiliyor.

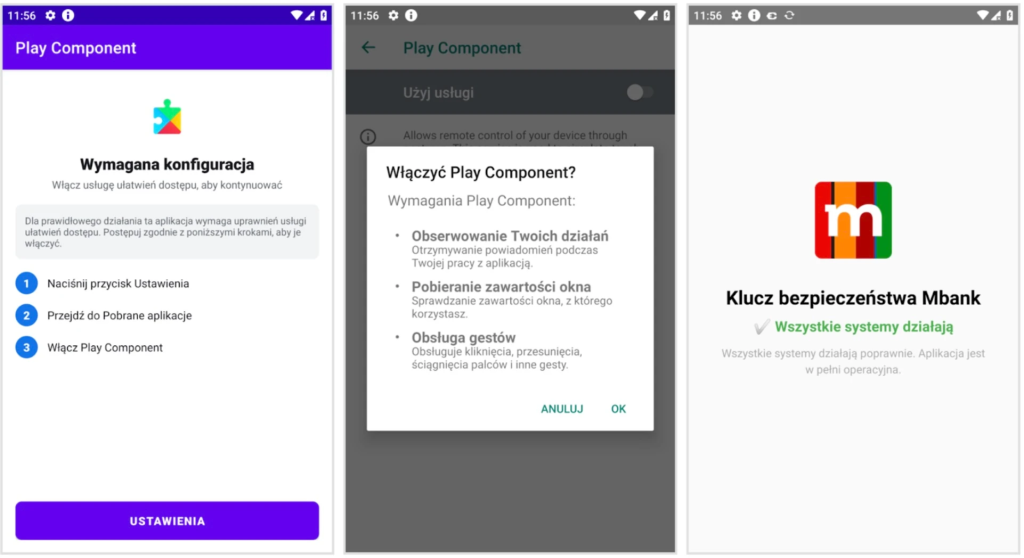

Intel471’e göre kötü amaçlı yazılım iki aşamalı bir bulaşma sürecinden geçiyor. Bir yükleyici uygulaması, güvenlik ve kararlılık amacıyla kullanıcılardan meşru bir “Oyun bileşeni” gibi görünen bir bileşeni yüklemelerini ister.

Yükleyici, etkinleştirildikten sonra uygulamanın varlıklarında şifrelenmemiş olarak saklanan FvncBot yükünü dağıtır.

Her iki bileşen de GoldenCrypt olarak bilinen bir aktör tarafından işletilen apk0day şifreleme hizmeti kullanılarak gizlendi.

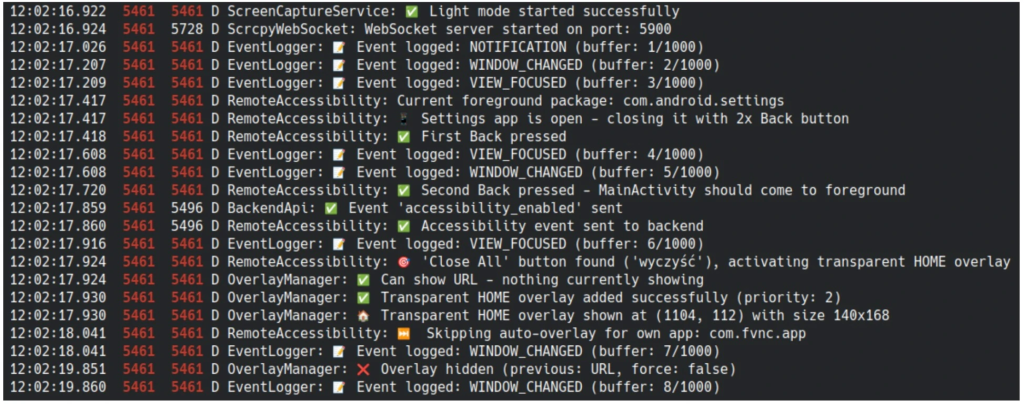

FvncBot, kapsamlı keylogging yeteneklerini uygulamak için başlangıçta engelli kullanıcılara yardımcı olmak üzere tasarlanmış Android’in erişilebilirlik hizmetlerinden yararlanıyor.

Kötü amaçlı yazılım, kullanıcı etkileşimlerini sessizce izleyerek parolalar ve tek kullanımlık parola kodları da dahil olmak üzere metin alanlarındaki hassas bilgileri yakalıyor.

Yakalanan veriler, HTTP istekleri yoluyla saldırganlara iletilmeden önce 1.000’e kadar öğeyi barındıran bir arabellekte birikir.

Web Enjeksiyon Saldırıları

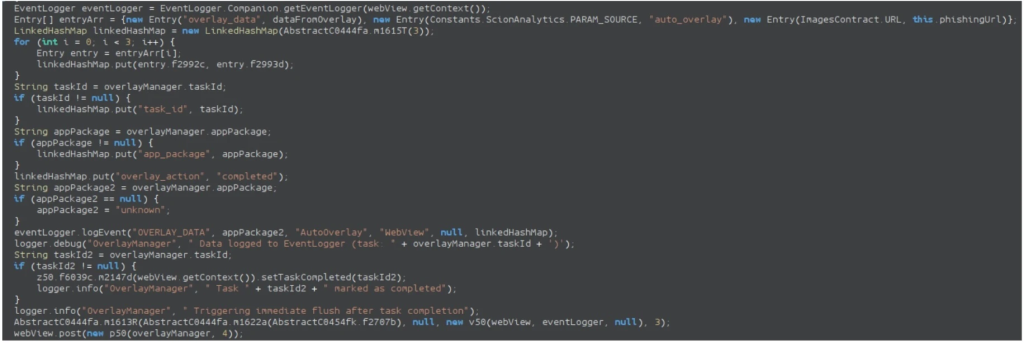

Kötü amaçlı yazılım, kurbanlar hedeflenen bankacılık uygulamalarını başlattıklarında kimlik avı sayfalarını görüntüleyen yer paylaşımlı pencereler oluşturarak web enjekte saldırıları gerçekleştiriyor.

Bu sahte sayfalar WebView bileşenlerine yüklenir ve kullanıcılar bilgilerini gönderdiğinde kimlik bilgilerini toplamak için özel JavaScript arayüzlerini kullanır.

Hedeflenen uygulamaların ve kimlik avı URL’lerinin listesi, komut ve kontrol sunucusundan alınır ve virüslü cihazlarda yerel olarak depolanır.

FvncBot, saldırganların virüslü cihazları WebSocket bağlantıları aracılığıyla uzaktan kontrol etmesine olanak tanır. Operatörler, cihaz ekranlarında gezinmek için kaydırma, tıklama ve kaydırma gibi çeşitli hareketleri gerçekleştirebilir.

Uygulamaları başlatabilir, metin alanlarına rastgele veriler girebilir ve hatta panoyu yönetebilirler.

Kötü amaçlı yazılım, dolandırıcılık faaliyetlerini gizlemek için cihazları kilitleyebilir, sesi kapatabilir ve siyah kaplamalar görüntüleyebilir.

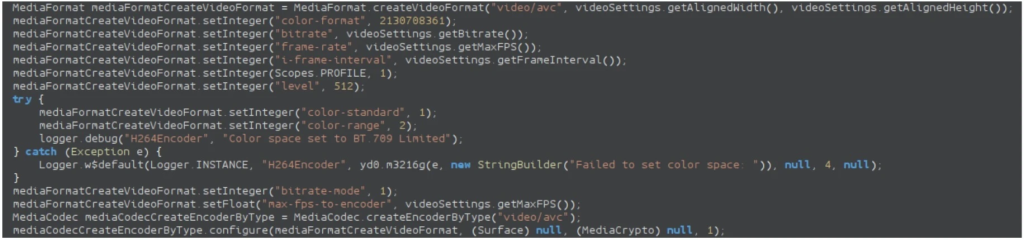

Kötü amaçlı yazılım, H.264 video kodlamalı MediaProjection API’yi kullanarak ekran akışı gerçekleştiriyor ve bu da geleneksel JPEG tabanlı akış yöntemleriyle karşılaştırıldığında daha verimli bant genişliği kullanımı sağlıyor.

Ayrıca FvncBot, ekran görüntüsü önleme önlemlerini atlayarak erişilebilirlik hizmetleri aracılığıyla kullanıcı arayüzü öğelerini analiz ederek cihaz ekranlarını yeniden yapılandıran bir “metin modu” veya Gizli Sanal Ağ Bilgi İşlem işlevine sahiptir.

Anında Güncellemeler Almak ve GBH’yi Google’da Tercih Edilen Kaynak Olarak Ayarlamak için bizi Google Haberler, LinkedIn ve X’te takip edin.